Il Mes (Manufacturing Execution System) è uno strumento fondamentale per gestire la produzione per un’azienda che voglia stare al passo con i mercati e la competizione. E questo in qualsiasi settore, perché si tratta di uno strumento di fatto agnostico riguardo al prodotto da gestire, e quindi utilizzabile praticamente in ogni settore manifatturiero. Tutto questo, ovviamente, a patto che si approcci il Mes con la giusta forma mentis, altrimenti si rischia di adottare un software sofisticato solo per produrre dei bei grafici da mostrare al top management. Mettere in linea un sistema Mes richiede uno studio preliminare volto ad analizzare i processi aziendali, e se necessario correggerli quando si rivelino inefficienti.

Inoltre, nel processo realizzazione di un sistema Mes, spesso vediamo trascurato un aspetto che invece dovrebbe essere fondamentale: quello della sicurezza, intesa non come “safety” ma in senso cyber: nell’era del digitale, proteggere lo stabilimento dagli attacchi hacker è tanto importante quanto proteggere il data center dagli incendi o i dipendenti dagli infortuni. Perché il danno che un attacco può provocare è altissimo, e può assumere varie forme: dati e progetti persi, stabilimento bloccato, componenti fuori standard consegnati ai clienti, senza contare il danno di immagine se la notizia diventa di dominio pubblico (e per legge le aziende devono dichiarare quando subiscono un attacco). A volte, il danno è così grave da portare l’azienda alla chiusura.

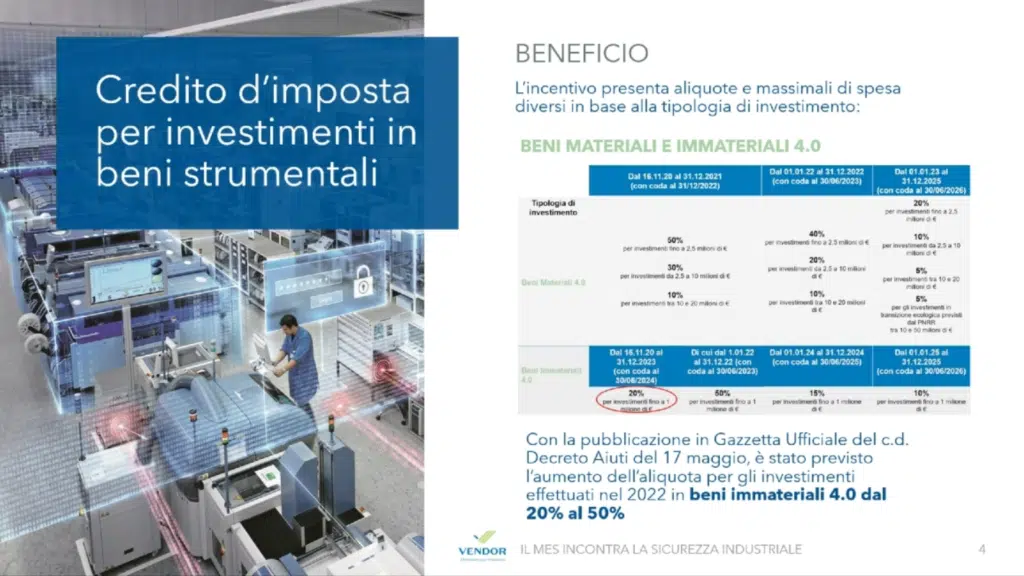

La cosa strana è che le aziende non investano in sicurezza cyber nonostante questa sia una delle voci ammesse al credito d’imposta per investimenti in beni strumentali, al pari del Mes stesso. Di Mes e dei problemi legati alla sicurezza dell’Ot si è parlato recentemente in un webinar organizzato da Stain, azienda bresciana che, nata nel settore dell’automazione, da 30 anni progetta e fornisce sistemi Mes a decine centinaia di aziende.

Stain, dall’automazione al Mes

Molti ancora pensano che il compito del Mes sia il controllo. In realtà, il suo vero compito è realizzare una connessione, in senso lato «Stain+ usa i dati per aumentare l’efficienza degli impianti, per aumentare la conoscenza e la cooperazione delle persone. Interconnettere macchine e persone è il compito del Mes» spiega Claudio Morbi, Ceo e fondatore di Stain. «Da 30 anni sviluppiamo sistemi Mes- prosegue Morbi – Veniamo dal mondo dell’automazione industriale, cosa che ci ha consentito di conoscere molto bene il linguaggio delle macchine. Oggi l’interconnessione è fondamentale è importante e poter parlare con macchine di 30 anni, 40 anni fa come con le macchine di ultime generazione. E soprattutto, venendo dall’automazione sappiamo cosa serve agli operatori in campo, perché è vero che questi sistemi possono essere molto belli e fare fantastici grafici per l’amministratore delegato, ma prima di tutto devono essere un vantaggio per gli operatori che tutti i giorni sono davanti alla macchina e usano il sistema. Questa conoscenza delle necessità degli operatori ci ha consentito nel tempo di sviluppare delle suite che potessero gestire sistemi interconnessi che siano facili da usare e performanti, reattive ed estremamente affidabili, perché il sistema a volte deve lavorare h 24 7 giorni su 7 senza crashare».

Ma come si arriva a un’implementazione ben funzionante? «Per una buona riuscita di un progetto Mes è indispensabile la condivisione del dato – afferma Morbi – bisogna prima di tutto che dal titolare al management passi il messaggio che il dato è una risorsa estremamente importante, e quindi avere dati certi in tempo reale vuol dire guadagnare più soldi. Dunque è importante gestire il dato, proprio come si fa per la manutenzione della macchina. Ed è importante che questi dati siano condivisi a tutti i livelli. Più il dato è condiviso, più è condiviso il know how e quindi tutti in azienda tirano dalla stessa parte». Oltre a sensibilizzare tutti verso Kpi certi e verificabili (anche in remoto); i dati del Mes consentono di guidare gli operatori (soprattutto i nuovi), anche in assenza di un Responsabile; supportare passaggio generazionale fra figure tecniche (altrimenti se un capo turno va in pensione si perde con esso un patrimonio di informazioni tecniche). In questo senso questi dati rappresentano un vero e proprio patrimonio di conoscenza, un know how produttivo ( di sistemi, procedure, schede, attrezzature, ) che va preservato e protetto.

Un esempio concreto: il Mes in un’azienda tessile

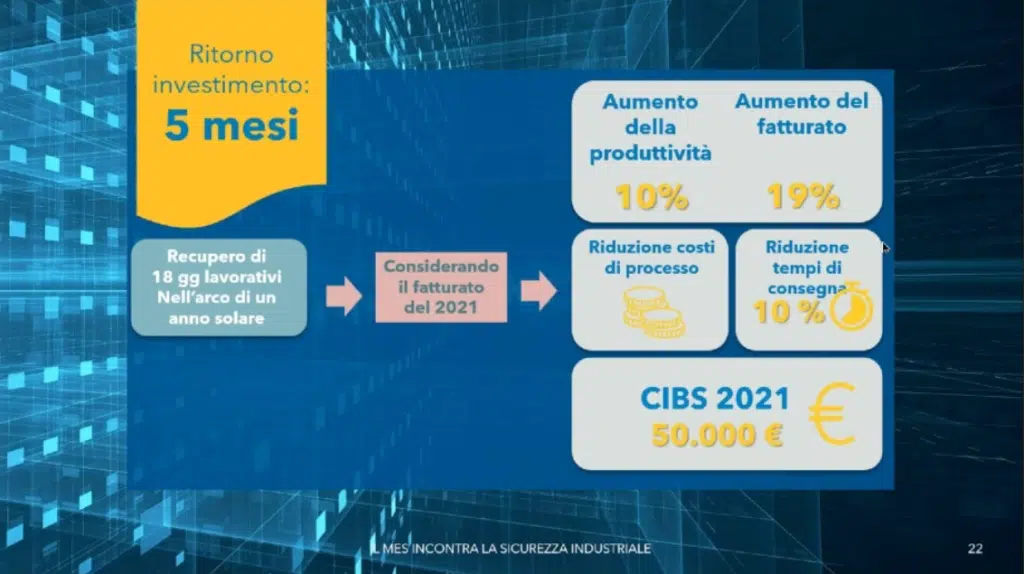

Aspetti confermati da Alessandro Carraro, responsabile tecnico 4.0 di Vendor, azienda attiva nella consulenza e in particolare nei settori dell’efficienza Finanziaria e Operativa. Illustrando il caso dell’adozione del Mes in un’azienda piemontese del ramo tessile (55 dipendenti e 10 milioni di fatturato), nella quale i processi erano gestiti manualmente, Carraro ha spiegato che «una volta introdotto il Mes, avevamo tutto sotto controllo, avevamo la possibilità di visualizzare in qualsiasi momento qualunque tipo di situazione all’interno dello stabilimento, di qualunque reparto e di qualunque macchina». Sul fronte dei risultati economici, «i benefici a 6 mesi dalla fine della nostra attività sono stati: 18 giorni lavorativi recuperati, ovvero il 10% di produttività in più a parità di fatturato e struttura dell’anno precedente; tempi di consegna -10%; fatturato aumentato del 19%, potendo scegliere gli ordini più redditizi). In più l’azienda ha beneficiato di un credito d’imposta per beni strumentali di 50.000 euro, perché una nuova macchina è stata interconnessa (via Mes). Il progetto si è ripagato in 5 mesi: costo del Mes, dell’implementazione e la consulenza Vendor».

Il problema della Cybersecurity

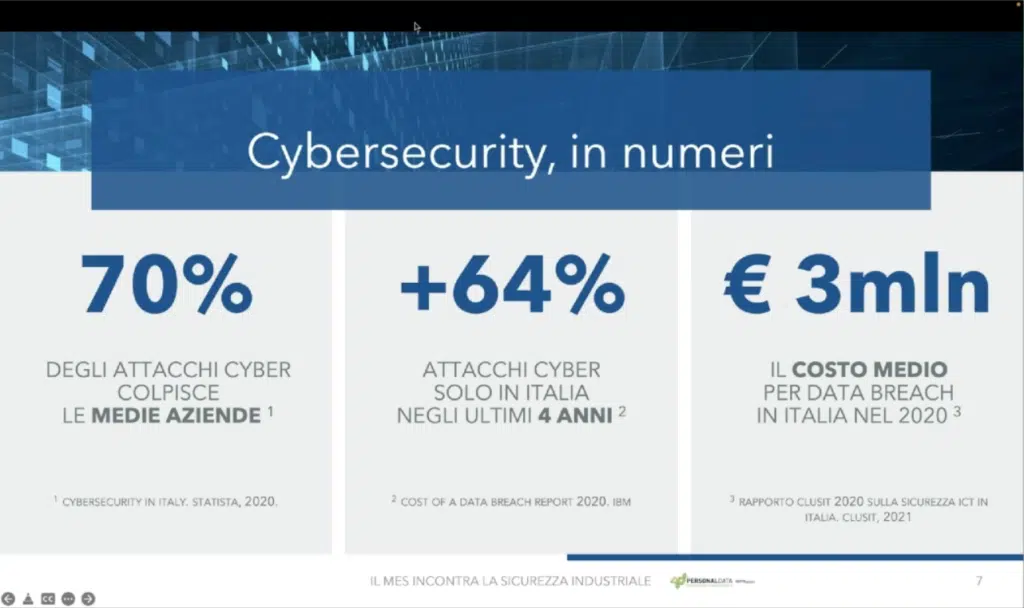

A fronte di una percentuale di adozione in forte crescita, i progetti Mes (e più in generale le tecnologie digitali applicate all’Ot) tendono spesso a trascurare un aspetto che di mese in mese diventa più critico: la protezione dagli attacchi hacker, o “cybersicurezza” se preferite. In ambito industriale, questo problema sembra quasi sconosciuto ai più – non così in ambito It, dove da qualche decennio ci si scontra con la problematica. «Negli ultimi anni i numeri della cybersecurity sono aumentati in maniera esponenziale – racconta Giuliano Tonolli, Ceo di Personal Data – Il Clusit dichiara che l’Italia è uno dei paesi più attaccati dagli hacker. Ci sono stati pochi investimenti in sicurezza e quindi, in tempo di pandemia, questi attacchi sono aumentati ancora, andando a colpire anche la pubblica amministrazione, la sanità, oltre a varie aziende private che ci hanno chiamati per uscire da questo problema». Eppure, molti ancora considerano l’eventualità di un attacco remota. Ma Tonolli la pensa diversamente. «Non si tratta di valutare “se” saranno effettuati dei tentativi di attacco; oggi, il punto è legato al “quando” saranno portati a termine. Il passo successivo è garantire un tasso di protezione dei dispositivi, dell’infrastruttura e dell’intera rete che sia adeguato e distribuito».

Ransomware, cryptolocker, malware sono costantemente sviluppati dagli attaccanti e perfezionati attraverso l’uso di ingegneria sociale e tecniche sofisticate. Questa categoria di software, cifrando ed esfiltrando i dati, sta causando milioni di dollari di danni nei sistemi informatici di tutto il mondo. In Italia, il grande pubblico ha scoperto il Ransomware da relativamente poco tempo, ma in realtà è già da qualche anno che attacchi di questo tipo colpiscono piccole aziende o singoli individui. «Questi attacchi si sono evoluti nel tempo – conferma Tonolli – Quando l’attacco inizia, di solito al venerdì quando l’attenzione è più bassa, in realtà l’attaccante è nei server della vittima da mesi, l’ha studiata, sa come si comporta, sa se ha dei backup (e spesso li ha già compromessi), sa tutto. Negli attacchi più recenti, l’azienda colpita si trova davanti a un vero e proprio portale di e-commerce in cui viene guidata a pagare un riscatto in bitcoin, le viene mostrato dove acquistarli, e le si mostra anche una procedura di decodifica per alcuni dati in modo da dimostrare che il procedimento funziona realmente».

Ma se i casi si moltiplicano, e sempre più spesso diventano pubblici – anche perché la legislazione attuale prevede l’obbligo di comunicare eventuali data breach alle autorità – come mai ancora oggi molte aziende non si rendono conto del rischio? «Il sentiment generalizzato è “attaccheranno sicuramente grandi aziende, non attaccheranno me” spiega Tonolli – In realtà, gli attacchi sono “agnostici” rispetto al tipo e dimensioni dell’azienda da colpire. A volte si viene attaccati “su commissione”, sul dark web infatti è facile comprare attacchi di vario tipo». Dagli attacchi su commissione al “killware”, il passo è breve. «Il Killware è l’evoluzione del cybercrimine – prosegue Tonolli – In questo attacco non si va più a crittografare i dati: l’attaccante entra, studia tutti i sistemi collegati, non solo It ma anche Ot, studia il software del cliente, quello che consente di tenere tutto collegato, e poi va a modificare dei parametri all’interno di un lotto di produzione, in modo che l’impianto produca pezzi apparentemente regolari ma che in realtà contengono degli errori, sono fuori specifica. Il tutto senza che i sistemi di monitoraggio si accorgano di nulla. A questo punto l’attaccante contatta la vittima, la informa di aver alterato un lotto di produzione, e chiede un riscatto per rivelare qual è il lotto modificato. Se l’azienda non pagasse, i prodotti difettosi raggiungerebbero i suoi clienti, e potrebbero provocare danni che poi si ripercuoterebbero sull’azienda stessa». Pensiamo a un produttore di componenti che vanno montati su motori aeronautici per esempio, o in macchinari life-critical per la sanità.

Dall’automazione al gestionale: il viaggio di Stain alla ricerca del perfetto Mes

Non solo cyber crimine

I cyberattacchi possono andare anche al di là della dimensione criminosa: in particolare, per quelli diretti a strutture di produzione industriale ci possono essere dietro motivazioni politiche o di altro tipo. Un esempio è il recente attacco che ha scatenato un massiccio incendio sulla linea di produzione di un’acciaieria statale in Iran. L’attacco è stato rivendicato dal gruppo hacker Gonjeshke Darand, che ha affermato di aver preso di mira le tre maggiori compagnie siderurgiche iraniane “in risposta all’aggressione della Repubblica Islamica”. L’Iran, già anni fa bersaglio del malware Stuxnet che bloccò le centrifughe per l’arricchimento dell’uranio, è storicamente in ritardo, anche a causa delle sanzioni, nell’aggiornare le sue reti per contrastare queste minacce. E sempre recentemente, tutte le organizzazioni che monitorano gli attacchi in corso hanno rilevato un forte aumento di eventi di probabile matrice politica, legati alla guerra in Ucraina e alle sanzioni decise dall’Unione Europea.

«Attaccare un’azienda è facile perché negli ultimi 10 anni i collegamenti fra It e Ot si sono moltiplicati, l’esigenza era di connettere tutto rapidamente, e quindi si è proceduto senza pensare alla sicurezza – ammette Tonolli – Si sono implementati protocolli di comunicazione semplici, ma che aprono falle di sicurezza enormi. Con la pandemia, il discorso si è ampliato, perché si è cominciato a lavorare quasi tutti da remoto, generalizzando l’uso di strumenti di connessione che non si rivelano sicuri. Anche le Vpn a volte non garantiscono grande sicurezza». Non per la Vpn in sé, ma supponiamo per esempio che diate l’accesso Vpn a un collaboratore addetto all’assistenza remota dei macchinari. Se egli salva la password sul suo PC, e quest’ultimo viene attaccato, l’hacker avrà una strada aperta per entrare in azienda e arrivare senza problemi fino ai macchinari. «Ricordiamoci che la sicurezza è una catena e l’utente è un anello debole. Bisogna alzare l’asticella del livello di sicurezza» ammonisce Tonolli. E come iniziano gli attacchi alle aziende? «Molti iniziano con un click nel posto sbagliato. L’utilizzo, spesso improprio, di Vpn e mezzi legati al Remote Working (per esempio, TeamViewer) agevola lo sviluppo di questo tipo di minaccia. Ma anche macchinari guidati da tecnologie obsolete e una scorretta convergenza fra It e Ot possono essere decisivi. Le tecnologie per difendersi ci sono e funzionano, ma se non si interviene sull’anello debole della catena, tutto il resto rischia di essere vano».

Quando non c’è know-how interno su un argomento – e la cybersecurity è uno di quegli argomenti sui quali ben poche aziende detengono conoscenza internamente – la soluzione è affidarsi a esperti del settore. In Personal Data, realtà con 40 anni di esperienza, 35 dipendenti e fatturato di 12 milioni di euro, in crescita del 30% anno su anno, «abbiamo un gruppo di persone che fanno consulenza sulla sicurezza in ambito It ma anche Ot, e vanno dai clienti. Questo ci permette di avere un “termometro” della situazione. Fanno vulnerability assessment, penetration test, analizzano la rete, vedono le tipologie di accessi, e tutto questo ci permette di proporre ai nostri potenziali clienti un percorso di sicurezza». Personal Data fa parte del Gruppo Project, forte di 600 persone e con un fatturato di 300 milioni di euro. Questo permette di allargare i servizi offerti. «Abbiamo anche una divisione di servizi Soc/Noc, con monitoraggio 24×7. Quindi una volta che alziamo l’asticella con un percorso sulla sicurezza, possiamo andare a erogare un servizio dove diventiamo il “grande fratello” che controlla tutto quello che accade in situazioni critiche: se ci sono attacchi, se sono falsi positivi, eccetera. Riusciamo a diventare la difesa, impedire o bloccare gli attacchi» afferma Tonolli. Ma qual è oggi il livello di gravità che un attacco può raggiungere? «Due anni fa, in piena pandemia, un cliente molto importante è stato attaccato – ricorda Tonolli – per ripristinargli le macchine essenziali per farlo lavorare abbiamo impiegato circa 20 giorni, per metterlo al 70% della produttività e delle persone in aziende circa due mesi e mezzo, e solo dopo circa 3 mesi è riuscito a tornare alla normalità. Pensate al danno economico subito da un’azienda che per tre mesi ha dovuto lavorare sottodimensionata, con servizi minori, con la produzione discontinua. Magari aziende che di norma fanno produzione 24×7.

Proteggere l’Ot è un lavoro da specialisti

Come detto più sopra, la cybersecurity in campo Ot presenta problematiche specifiche e a volte diverse da quelle tipiche dell’It. Per questo, gli strumenti di difesa sono diversi e ci sono aziende che si sono specializzate in questo particolare comparto. Come TXOne Networks, azienda specializzata controllata da Trend Micro (uno dei colossi mondiali della cybersicurezza, con quasi 2 miliardi di dollari di fatturato). TXOne offre soluzioni OT Native per Ot Protection e Ot Defence, che migliorano la resilienza delle operation, quindi la resistenza nel tempo, cercando di consentire alle industria di erogare i propri servizi senza blocchi imprevisti. Secondo Maurizio Milazzo, direttore South Europe di TXOne, ci sono tanti motivi per cui un impianto industriale può fermarsi, per esempio la mancata organizzazione della manutenzione predittiva, o appunto una scarsa predisposizione alla Industrial Cybersecurity.

«Un aspetto particolare a cui bisogna fare riferimento è quello degli End Point industriali (pc, server industriali eccetera) – dichiara Milazzo – in pratica tutto ciò che sta nella parte operation, che spesso non ha un sistema di protezione adeguato, o non ce l’ha per niente». In un survey sull’Ot security, pubblicato da Trend Micro nel 2021, almeno il 61% dei rispondenti ha detto di aver avuto incidenti di cybersecurity; il 75% degli incidenti ha bloccato la produzione, e nel 43% dei casi è stata bloccata per più di 4 giorni. Il 59% dei rispondenti ha affermato che è difficile trovare soluzioni di Cybersecurity che nascano nel mondo dell’Industrial Control System. Inoltre il parco computer presente nel mondo operation vede la massiccia presenza di macchine con sistemi operativi end of life (Win7, WinXP…) che comunque sono intoccabili perché magari ci girano sopra applicazioni di aziende che non ci sono più, o che il direttore dell’impianto non vuole aggiornare perché ha paura che poi la produzione si fermi. Perché, ricordiamolo, la priorità di un’azienda manifatturiera è la produzione, che non si deve fermare.

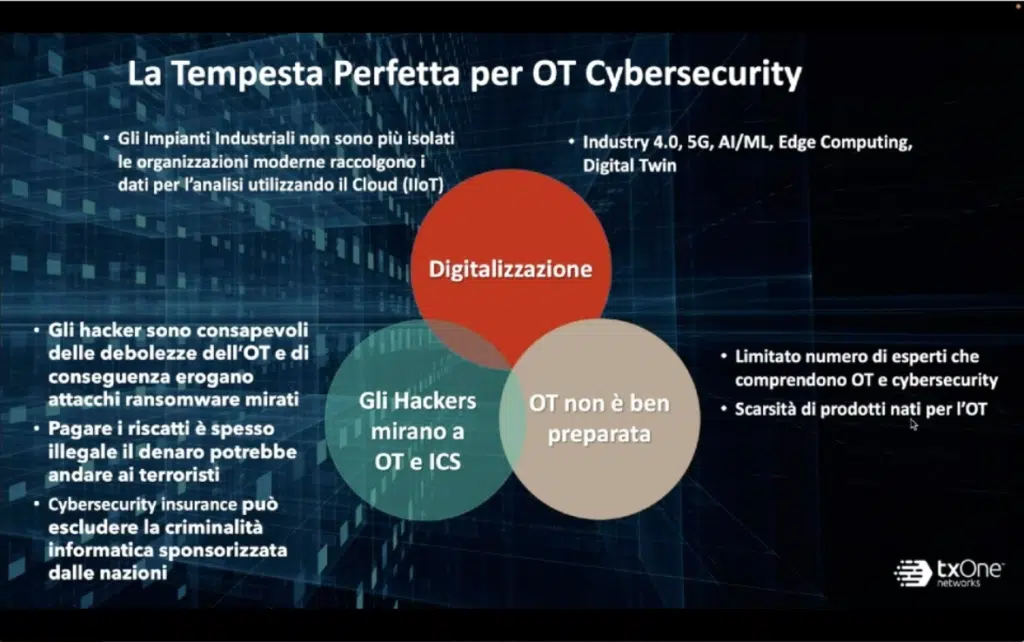

La tempesta perfetta della cybersecurity

Gli hacker sanno bene che il mondo delle operations è focalizzato a produrre piuttosto che alla sicurezza. e quindi il mondo Ot non è ben preparato. «Perché nel 2017 sono cresciuti gli attacchi di tipo ransomware? Perché c’è stata l’esplosione delle soluzioni di industria 4.0, dove il Mes si va a inserire con altre soluzioni di digitalizzazione relative alla manutenzione o al machine learning. E questo ha espanso la superficie d’attacco» prosegue Milazzo. Un survey dell’Osservatorio di Information Security & Privacy della School of Management del Politecnico di Milano del 2020 affermava che su 698 imprese italiane, più della metà ha avuto un fermo di produzione dovuto a un attacco cyber. Ci sono state ripercussioni sulla safety nel 20% dei casi, alterazioni o modifiche nella produzione nel 16%, e nel 10% furto o perdita di dati confidenziali, che possono coinvolgere anche le competenze di prodotto che vengono realizzate dall’azienda. Quindi sono dati veramente sensibili». Ma perché è così vulnerabile l’Ot? «Ci sono asset legacy, che spesso non sono patchabili, la rete è generalmente flat quindi da ogni punto tutto è visibile – spiega Milazzo – Poi c’è la possibilità dell’errore umano, o la poca attenzione dell’uomo di automation rispetto ad alcune operazioni e attività che svolge nell’ambito dell’infrastruttura. Parlando con i clienti, trovo spesso end point industriali non protetti, oppure sui quali l’azienda ha installato sistemi di protezione di provenienza It, ottenendo tutta una serie di falsi positivi che non riescono a gestire. Anche l’aggiornamento dell’antivirus/antimalware non si può fare, perché spesso la macchina non è collegata a Internet, oppure è il direttore dell’impianto che decide che non vanno fatti gli aggiornamenti per paura di bloccare la produzione. Quindi magari c’è una difesa che, di fatto, non è attiva».

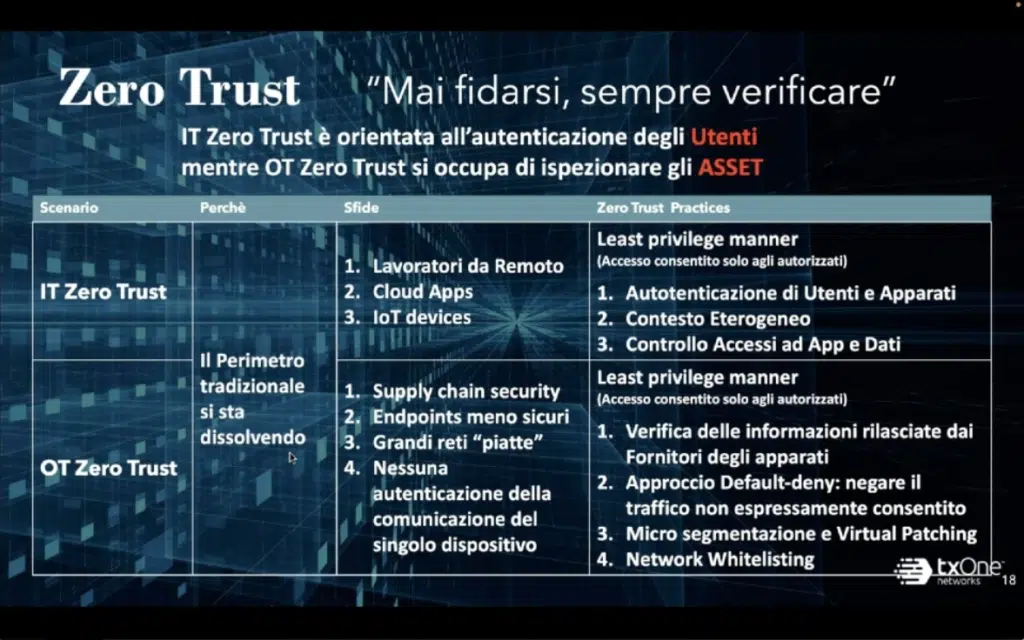

In questi casi serve una soluzione adattiva, che tenga conto della situazione mista che spesso c’è in azienda, con apparati legacy, Windows Xp o 7, intoccabili e insostituibili, e poi computer con sistemi più recenti che richiedono un approccio diverso. «Il nostro approccio si chiama Ot Zero Trust, che è declinato dall’approccio It ZeroTrust. Ma mentre It ha il focus sui dati informatici gestiti dagli utenti, quindi il focus è sull’utente, nel mondo industriale è la disponibilità dell’asset la cosa importante; quindi l’integrità del dato, che va inserito in sistemi che dicono cosa sta succedendo; e poi alla fine la confidenzialità. L’approccio Ot Zero Trust che seguiamo è “mai fidarsi, sempre verificare”, anche perché il confine che separava It e Ot non esiste più proprio a causa di Industria 4.0. Gli obiettivi sono mettere in sicurezza la supply chain, avere gli end point securizzati, evitare di avere reti piatte, e conoscere l’autenticazione dei vari dispositivi che comunicano fra loro. Lo facciamo con l’approccio consentito solo agli autorizzati. Quindi, con riferimento alla trust list, negare il traffico che non sia esplicitamente consentito, la microsegmentazione e il virtual patching». TXOne fornisce alle aziende una famiglia di prodotti chiamata StellarOne, in grado di funzionare sia con sistemi operativi moderni che end of life. Comprende soluzioni per endpoint industriali, per la difesa della rete, e per ispezionare quegli end point che non possono ricevere nemmeno un piccolo agent di riferimento. Il tutto segue gli standard internazionali e dispone delle maggiori certificazioni, come l’azienda del resto. StellarOne ha vinto recentemente un premio ai Global Infosec Awards come “prodotto più innovativo per la protezione dell’infrastruttura” e “miglior prodotto per la cybersecurity industriale”.

Il problema degli investimenti

Una delle motivazioni che a volte le aziende citano per la mancanza di investimenti in cybersecurity è il fatto che non valga la pena investire denaro per proteggersi da un evento improbabile. Se questo fosse l’approccio giusto, non dovremmo più assicurare i nostri veicoli contro gli incidenti, o gli stabilimenti contro gli incendi eccetera. Il fatto è, purtroppo, che un cyberattacco non è per niente improbabile, e quando accade l’azienda rischia veramente di essere danneggiata in maniera anche irreparabile. Ma l’obiezione economica dovrebbe essere mitigata dal fatto che ci sono svariati incentivi a favore della digitalizzazione, e in particolare degli investimenti in sicurezza informatica. «Per esempio, il Credito d’Imposta per investimenti in beni strumentali, già operativo da anni, è stato modificato qualche anno fa e nell’allegato B della legge 11 dicembre 2016 n.232 identifica i beni strumentali immateriali tecnologicamente avanzati funzionali ai processi di trasformazione 4.0 – spiega Simone Blanzieri area manager di Vendor – e tra questi beni immateriali sono presenti appunto i sistemi legati alla gestione della produzione, quindi al Mes, e i “Software, sistemi, piattaforme e applicazioni per la protezione di reti, dati, programmi, macchine e impianti da attacchi, danni e accessi non autorizzati». La definizione è esplicita e non dovrebbe dare adito a dubbi di sorta. Tra l’altro, la normativa è stata modificata più volte e probabilmente lo sarà ancora, ma in particolare «per l’anno 2022, l’aliquota legata al software è stata portata dal 20 al 50%. La percentuale poi decrescerà nei prossimi anni, fino al 2025» puntualizza Blanzieri.

Altre misure di incentivo riguardano per esempio il Credito d’Imposta in Ricerca e Sviluppo, Innovazione tecnologica e Design; il Credito d’Imposta Formazione 4.0, le cui aliquote sono state incrementate dal Decreto Aiuti fino al 70% per le piccole imprese; Nuova Sabatini 4.0, per le sole piccole e medie imprese, con le nuove declinazioni Green e Sud. Altre possibilità arrivano da Simest – Fondo 394-81, al momento aperto solo per le imprese colpite dalla crisi Ucraina, e dai Voucher digitali, contributi a fondo perduto fino a 10.000 euro accessibili tramite le Camere di Commercio. In ogni caso, quando valutate gli investimenti in cybersicurezza, ricordatevi questa massima: “Se ritenete alti i costi della sicurezza, è perché non conoscete ancora i costi dell’insicurezza.