It e Ot non sono più mondi separati e oggi dipendono l’uno dall’altro. L’integrazione delle tecnologie digitali sui macchinari e sulle linee produttive permette di ridurre sprechi e inefficienze, ottimizzando la produzione, garantendo una maggior sicurezza dei lavoratori e permettendo monitoraggio e manutenzione da remoto o introducendo soluzioni per tracciare in tempo reale la posizione degli asset e il loro utilizzo. Non bisogna però dimenticare il rovescio della medaglia: un sistema connesso e accessibile da remoto è potenzialmente vulnerabile. Ecco che oltre a valutare bene la tecnologia più adatta alle proprie necessita, affidandosi a partner con competenze specifiche, bisogna investire anche sulla protezione dagli attacchi informatici, per evitare che un ransomware o un altro tipo di malware possa bloccare la produzione o, peggio, mettere a rischio la sicurezza di lavoratori e utenti finali. Un rischio concreto, da non sottovalutare, come dimostrano i tanti attacchi portati avanti con successo alle infrastrutture It di numerose realtà estere (è il caso di Colonial Pipeline, che oltre ad aver fermato la distribuzione di carburanti ella Costa Est Usa, è costato all’azienda 4,4 milioni di dollari di riscatto) e italiane, fra cui San Carlo e Aperol. I criminali informatici hanno capito che in tanti sono disposti a pagare cifre a 6 zeri pur di riattivare la produzione e riprendere il controllo sui loro sistemi e, di conseguenza, hanno intensificato il numero di attacchi, sfruttando tecniche sempre più evolute.

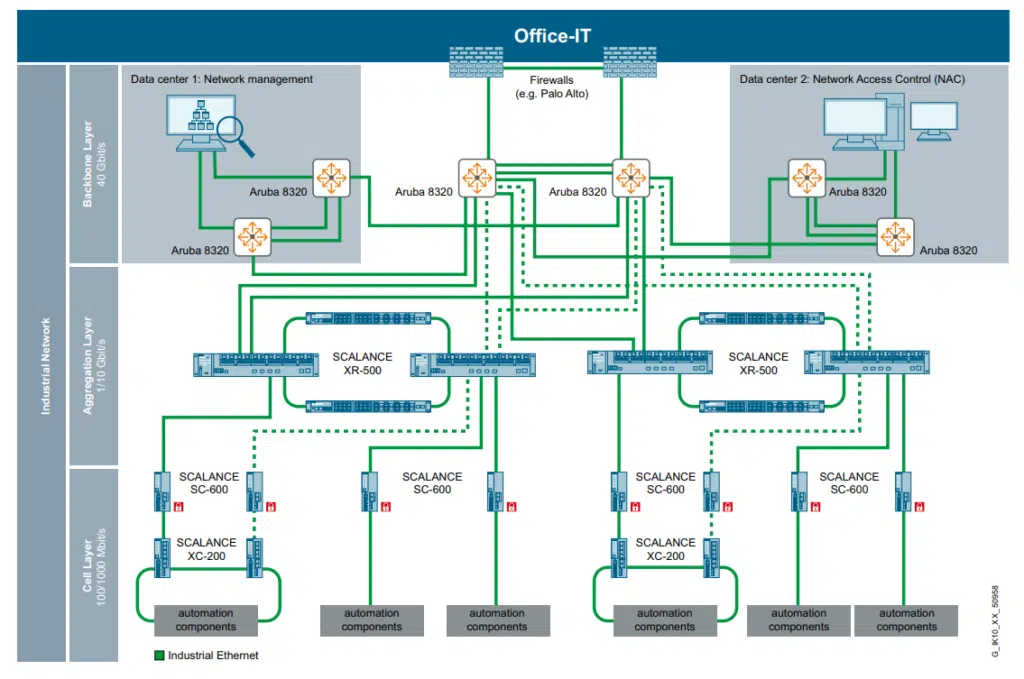

«L’Italia sta diventando un mercato sempre più improntato verso l’innovazione e i clienti cercano novità, sfide», afferma Costel Onufrei, product portfolio manager digital connectivity and power di Siemens durante un webinar organizzato da Siemens stessa (evento che rappresenta la fonte principale di questo articolo, essendoci però stata una rielaborazione da parte nostra). Per innovare veramente bisogna far leva sulla tecnologia e il digitale, mettere in comunicazione le reti It e Ot e «fare gioco di squadra» fra tutti gli attori coinvolti. I solution partner, che tengono il contatto con i clienti e cercano di interpretarne le esigenze. I clienti stessi, che si devono aprire ai loro consulenti, in un rapporto di reciproca fiducia. E i produttori, come Siemens, che realizzano le soluzioni tecnologiche. «Sempre più trasliamo quello che è il mondo It nel mondo dell’automazione», continua Onufrei. Con firewall, soluzioni per la protezione degli endpoint che garantiscono la sicurezza. L’approccio tipico è quello di partire da un Poc, un Proof of concept, e in caso di successo replicarlo per scalare, estendendo la novità in altre filiali e altri ambiti. Perché non può esistere innovazione senza sicurezza.

Integrazione fra reti It e Ot: ecco perché non possiamo farne a meno

«Se un tempo le macchine erano collegate a una rete completamente separata rispetto all’infrastruttura It, oggi la connettività degli asset industriali in rete diventa un requisito fondamentale per incrementare la produttività grazie ai dati che possiamo raccogliere dai sistemi di automazione», spiega Angelo Candian, business segment manager digital connectivity and power di Siemens. Un esempio? Le tecnologie di real time locating system, che consentono di gestire gli asset aziendali di produzione e logistica realizzando il concetto di connettività IoT in feed. Se da un lato questo approccio offre il vantaggio di massimizzare l’efficienza e incrementare la produttività, anche riducendo i tempi di fermo macchina grazie a soluzioni digitali per la manutenzione predittiva e preventiva, dall’altro si pone un problema nuovo: quello della sicurezza.

Risulta necessario progettare le infrastrutture It e Ot in modo che possano comunicare in maniera efficiente e sicura e che soddisfino le differenti esigenze. «Quando parliamo di It è importante la user experience, la semplicità di utilizzo, e le performance in ambito di trasmissione dati, per esempio per spostarli sul cloud. La sicurezza qui è importante, ma il focus principale è sulla privacy». Differente lo scenario in ambito Ot perché in questo caso «il focus riguarda sicurezza del sistema produttivo: sistemi di comunicazione real time per garantire determinismo nello scambio di dati e l’affidabilità 24/7». Altro nodo chiave delle infrastrutture Ot è quello relativo alla safety, la sicurezza fisica delle persone. E, inevitabilmente, la sicurezza cyber, la protezione dagli attacchi informatici.

Un tema decisamente caldo quest’ultimo, anche perché da qualche anno a questa parte, e in particolare durante la pandemia, si è registrato un notevole incremento di attacchi e sabotaggi contro le infrastrutture critiche. «I dati sono il nuovo petrolio», sottolinea Genia Birkenstock, head of sales digital connectivity and power di Siemens. «Per questo [in Siemens] ci focalizziamo sulla cybersecurity non solo dei nostri sistemi produttivi, ma anche di quelli dei nostri clienti. Un altro aspetto chiave è la collaborazione coi nostri partner, perché non possiamo fare tutto da soli e crediamo che la chiave di svolta sia quella di avere un’offerta olistica, un approccio orizzontale».

Utility: Il caso V-Reti

V-reti, 120 milioni di fatturato, è un’azienda distribuisce gas nelle province di Verona, Vicenza e Treviso e che ultimamente ha effettuato un importante piano di investimenti, 100 milioni in tre anni, 50 dei quali già nel 2022, mirato a migliorare la qualità del servizio erogato. «Un servizio migliore si ottiene quando si garantisce sempre la continuità», afferma Livio Negrini, consigliere delegato dell’azienda, e per raggiungerlo V-Reti ha investito sulla digitalizzazione e l’automazione della rete. «Questo però ha comportato un rischio di sicurezza informatica, che abbiamo affrontato a tutto tondo, prima pensando ai comportamenti, alle procedure, alla selezione dei fornitori, e poi andando ad affrontare l’aspetto tecnologico».

La scelta della tecnologia è ricaduta su quella offerta da Siemens. «È stato necessario trovare soluzioni tecniche che potessero funzionare bene in un ambiente come quello delle cabine primarie», luoghi rumorosi, polverosi, caratterizzati da range di temperature molto elevati. Le classiche apparecchiature It non rispondevano a questa esigenza e per questo V-Reti ha iniziato a lavorare insieme al system integrator It Core e a Siemens per trovare la tecnologia ideale. Il primo passo è stato quello di testare un Proof of concept (Poc) in una cabina primaria – in ambiente reale quindi – dove è stato installato un apparato che racchiude tre componenti: uno switch, un firewall e un Ids (Intrusion detection system). «Questo ci ha consentito da un lato di risparmiare spazio», spiega Paolo Corsi, responsabile telecondizione di V-Reti. «Dall’altro è un apparato di tipo industriale, che può supportare condizioni ambientali difficili e di avere un’alimentazione a 24V ridondata, quella che appunto si trova nelle reti del telecontrollo». Un esperimento che ha dato i frutti sperati tanto che V-Reti sta pensando di adottare questa soluzione su tutte le cabine primarie che gestisce.

Il processo che ha portato prima al Poc e poi all’adozione non si è basato solamente su aspetti tecnologici. «Prima di tutto ci siamo messi a studiare la rete insieme a V-Reti», afferma Douglas Sivieri, cda di It Core, che già di per sé non è banale, dato che «non è facile trovare un cliente che ti apre la rete prima ancora di vedere se la tua soluzione funziona». Il passo successivo andare sul campo a capire quali erano le difficoltà sia fisiche (rumore elettromagnetico, temperature, polvere) sia informatiche, per esempio la necessità di in firewall di nuova generazione con deep packet inspection. «Grazie al supporto di Siemens abbiamo individuato gli strumenti adeguati e poi. abbiamo fatto una scommessa, testandolo realmente su una cabina». A due mesi da test, la scommessa si è rilevata vincente. V-Reti ha fatto da apripista, dato che questo approccio può essere esteso anche ad altri operatori nel settore delle utilities.

L’Ot nel farmaceutico: l’esperienza di Gsk

Gsk è un’azienda farmaceutica che durante la pandemia si è trovata a produrre un farmaco per il Covid. «Non un vaccino», sottolinea Micaela Prati, digital program lead dell’azienda. «Ma uno dei famosi anticorpi monoclonali di cui si è sentito parlare in quanto efficace contro la variante Omicron». Gsk lo produce nel suo sito di Parma, dove è sorta un’esigenza particolare, quella di tracciare le sacche di principio attivo. Fatto che richiede delle lavorazioni, a partire dallo scongelamento per passare al miscelamento e ai controlli. «I farmaci lavorati fino a ora richiedevano l’utilizzo di 6, 7, anche 8 sacche, che sono piuttosto ingombranti e vanno trattate con molta delicatezza». Con l’avvento della pandemia il numero di queste sacche è cresciuto sensibilmente, raggiungendo la ventina, fatto che ha creato problemi di affollamento, rendendo più difficoltosa la lavorazione manuale. Di qui la necessità di trovare rapidamente una tecnologia in grado di identificare univocamente la singola sacca e legare a essa tali informazioni, ovunque essa fosse spostata, modificando i dati in relazione a dove si trovava.

Operando in un settore estremamente normato, «avevamo bisogno di una tecnologia che ci garantisse che i dati fossero precisi, accurati e affidabili», dice Martin Diego Cipolla, automation engineer di Gsk. «e la necessità di acquisire direttamente sul campo dati relativi ai codici identificativi delle sacche e la loro localizzazione. Dovevamo poi combinarli con altri dati, come quelli di temperatura e di peso. Considerato che la mole di lavoro è crescita durate la pandemia, la tecnologia doveva gestire anche grandi quantità di prodotti». Gsk ha scelto quindi di puntare sulla tecnologia Rtls, Real time localization system, di Siemens, che oltre a rispondere ai requisiti, si è rivelata facile da integrare all’interno delle reti It e Ot dell’azienda farmaceutica, collegandosi anche ai sistemi di reportistica.

I risultati hanno convinto i vertici di Gsk a espandere l’utilizzo della tecnologia Rtls anche su altri prodotti e il prossimo passo sarà l’estensione di questo approccio non solo nella lavorazione del principio attivo, ma anche per il prodotto finito.

Gdm: formazione e conformità per garantire la sicurezza cyber Ot

«Tipicamente per noi il tema della cybersecurity era di dominio interno, ma non abbiamo mai pensato di esportarlo in casa dei clienti, se non limitatamente alla connessione dell’infrastruttura in modalità remota tramite Vpn», afferma Massimo Pallavera, automation supervisor di Gdm, realtà del gruppo Coesia specializzata nella produzione di articoli igienici monouso. E che ora ha iniziato invece a cambiare approccio e introdurre questi temi, anche a causa del piano normativo che sta mutando e andrà a introdurre questi temi che «impatteranno sull’attività quotidiana della realizzazione delle macchine degli Oem. Vogliamo investire in formazione e trovare architetture che possano realizzare al meglio il concetto di difesa».

Per massimizzare gli investimenti in ricerca e sviluppo, Gdm cerca di anticipare le esigenze dei clienti e il tema della cybersecurity dell’Ot era già un paio da anni nei piani dell’azienda. «L’evento che ci ha confermato che le scelte prese andavano nella giusta direzione è stato quando un nostro cliente ci ha comunicato nuovi requirement per tutte quelle che saranno le prossime forniture», requisiti che recepiscono quelle che sono gli standard di sicurezza informatica IEC 62443. «Una richiesta che ci ha trovati pronti e preparati sul tema». L’approccio di Gdm non è legato solo alle tecnologie, ma anche in questo caso si parla di una visione più ampia. «Abbiamo costruito un processo che parte dalla formazione e vogliamo porci l’obiettivo di creare strutture che possano essere conformi alla IEC 62443». Questo perché secondo Pallavera avere macchinari conformi è un modo per distinguersi, per risultare ancora più credibili di fronte ai clienti, anche quelli «non così consapevoli sulle evoluzioni della normativa, che si trovano un partner Oem pronto a fornire la soluzione al problema». L’alternativa sarebbe quella di offrire sistemi sicuri, ma di non così flessibili, che potrebbero essere limitanti nell’acquisizione del dato.

A supportare Gdm sul tema della conformità Siemens, che ha nel suo catalogo le soluzioni utili a mitigare i rischi informatici. Rischi che non sono poi così remoti: solo negli ultimi anni in Italia abbiamo visto importanti realtà del manifatturiero che hanno dovuto fare i conti (salati) con degli attacchi ransomware portati avanti con successo, che hanno bloccato la produzione. I ransomware sono solamente un esempio, dato che non sono le uniche minacce agli ambienti Ot. «Un malware impatta sulla catena di produzione: l’azienda è completamente ferma e alcune merci deperiscono. Ma ci sono anche problemi di qualità al prodotto finale e in alcuni casi potrebbero creare problemi di sicurezza ai consumatori», dice Mauro Cerea, digital enterprise e cybersecurity manager di Siemens. «Pensiamo a un farmaco che esce dallo stabilimento con una quantità di principio attivo non corretta». A questo si sommano i danni di immagine, che può avere un impatto economico superiore al pagamento di un riscatto per il ransomware. Se consideriamo che i riscatti sono mediamente a 6 zeri, è facile intuire che la spesa può essere enorme.