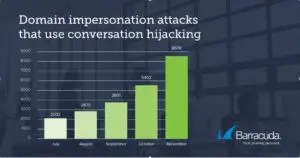

Secondo gli esperti di Barracuda, la minaccia informatica del mese consiste nel conversation hijacking. Un vero e proprio allarme, avvalorato dai dati registrati dalla società americana: l’analisi di circa 500.000 attacchi e-mail mensili mostra un incremento del 400% di questo cyber attack. Nel luglio 2019, si sono verificati circa 500 attacchi di domain impersonation nelle e-mail analizzate; a novembre erano oltre 2000.

I cybercriminali si inseriscono nelle conversazioni aziendali esistenti o ne avviano di nuove in base alle informazioni raccolte da account di posta elettronica compromessi o da altre fonti. Il conversation hijacking fa generalmente – anche se non sempre – parte di un attacco di tipo account takeover. Gli hacker dedicano tempo a leggere le e-mail e a monitorare l’account compromesso per comprendere le attività aziendali e raccogliere informazioni su trattative in corso, procedure di pagamento e altri dettagli.

Conversation hijacking

Gli hacker raramente utilizzano gli account compromessi per il conversation hijacking. Ricorrono piuttosto all’email domain impersonation. Sfruttano le informazioni prevenienti dagli account compromessi, comprese le conversazioni interne ed esterne tra dipendenti, partner e clienti, per elaborare messaggi convincenti, inviarli da domini falsi e indurre con l’inganno le vittime a effettuare trasferimenti di denaro o aggiornare informazioni di pagamento. I criminali informatici Utilizzano l’account takeover o effettuano ricerche sull’organizzazione target per comprendere le transazioni aziendali e preparare gli attacchi; inoltre, registreranno o acquisteranno un dominio dal nome simile a quello che vogliono imitare.

La domain impersonation è un attacco a impatto molto elevato. Può essere facile non avvertire le sottili differenze tra l’URL legittimo e quello imitato. A volte, i criminali modificano il Top-Level-Domain (TLD), utilizzando .net o .co anziché .com, per ingannare le vittime. Gli hacker investono una notevole quantità di sforzi, tempo e denaro per registrare un falso dominio e dirottare una conversazione. Gli hacker, tuttavia, non sempre utilizzano gli account di posta elettronica compromessi per portare a termine gli attacchi di domain impersonation, in quanto è più probabile che il proprietario di un account compromesso si accorga di una comunicazione fraudolenta. Inoltre, gli account solitamente non restano compromessi a lungo, mentre il conversation hijacking può comportare settimane di comunicazione continua tra l’hacker e la vittima.

Di conseguenza, quando utilizzano la domain impersonation, i criminali informatici portano la conversazione al di fuori dell’organizzazione. Questo consente loro di procedere con gli attacchi, anche se gli account precedentemente colpiti sono stati ripuliti e protetti. In ultima analisi, l’obiettivo di questi attacchi è indurre con l’inganno le vittime a trasferire somme di denaro, effettuare pagamenti o modificare i dettagli di pagamento. La domain impersonation e il conversation hijacking richiedono un investimento sia in termini di tempo sia di denaro da parte dell’hacker. Un costo che per i criminali vale sicuramente la pena sostenere, in quanto questi attacchi personalizzati hanno spesso più successo rispetto ad altri attacchi di phishing meno sofisticati.