Il lavoro dei team di cybersecurity si fa ogni giorno più gravoso. Una recente inchiesta di Cisco condotta su migliaia di CISO di tutto il mondo (ne abbiamo parlato qui) ha rilevato in modo netto che con l’aumento della complessità dei sistemi e di conseguenza del numero di obiettivi e della quantità di minacce, gli specialisti sono sottoposti a elevati livelli di stress. E sappiamo tutti che condizioni di lavoro stressanti possono portare facilmente a disattenzioni, sviste ed errori di valutazione che, in ambito cybersecurity, si pagano molto cari.

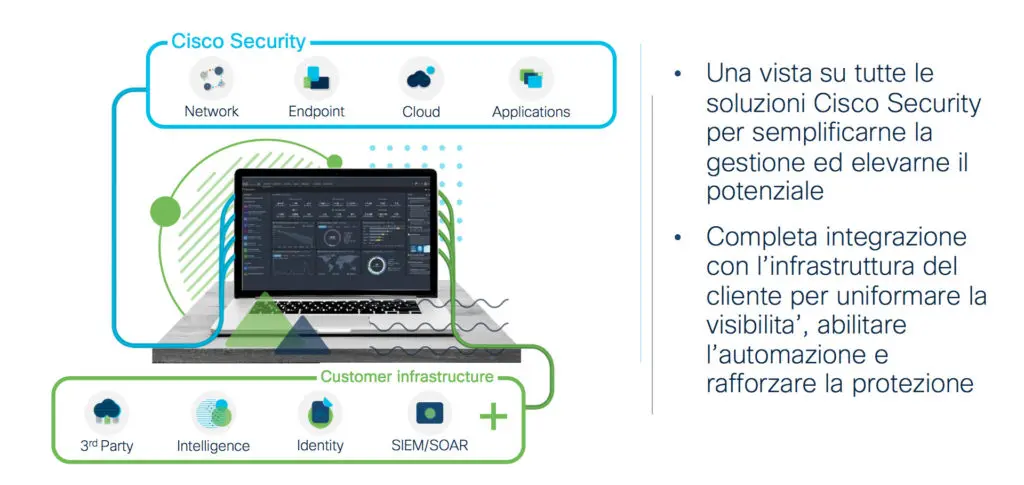

Per questo, e per meglio controbattere a minacce portate in modo sempre più massiccio da organizzazioni attrezzate con sistemi di attacco automatizzati a elevata capacità, si sta cercando di impiegare in modo crescente strumenti e piattaforme che consentano di automatizzare, per quanto possibile, le attività legate all’analisi, alla scoperta e, successivamente, all’isolamento e neutralizzazione delle minacce. L’annuncio più recente riguardo questo tipo di piattaforme è proprio quello di Cisco, che si prepara a rendere disponibile la prima release della sua SecureX a giugno.

Non c’è solo l’IT

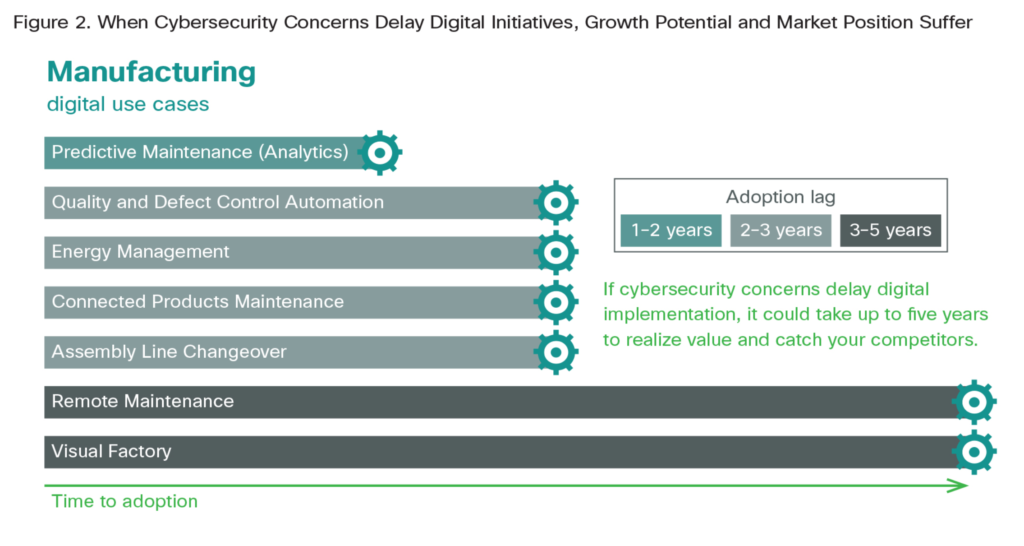

Esiste però anche un altro aspetto che raramente viene considerato, ma che a noi preme particolarmente, ed è quello della sicurezza dell’OT. Storicamente, quando parliamo di sicurezza OT, siamo abituati a declinare il vocabolo come safety e non come cybersecurity. Che si tratti di stabilimenti, raffinerie, centrali elettriche, o di qualsiasi infrastruttura che consente all’azienda di realizzare il suo core business, la situazione non cambia: ancora oggi la sicurezza nello stabilimento è far sì che nessun dipendente metta la mano sotto una pressa, e non assicurarsi che un hacker non possa prendere il controllo da remoto di una torre di cracking per farla esplodere. Eppure il rischio cyber negli impianti di produzione è reale e di anno in anno si fa sempre più elevato. Una ricerca MAPI/Deloitte (Cyber risk in advanced Manufacturing, la trovate qui) rilevava già nel 2016 che il 39% delle aziende aveva subito attacchi di questo tipo nell’ultimo anno, e da allora la situazione è decisamente peggiorata.

Fra i motivi di questo stato di cose c’è probabilmente anche una scarsa attenzione alle problematiche di cybersecurity da parte dello staff dell’OT aziendale. E questo è perfettamente spiegabile, visto che raramente in questo team troviamo personale di estrazione informatica. Inoltre, nella maggior parte delle aziende lo staff OT e lo staff IT hanno interazioni minimali se non nulle, e spesso un eventuale interesse dell’IT per quanto succede in ambito OT viene visto come un’invasione di campo, se non proprio un delitto di lesa maestà, da parte del Direttore di Produzione. D’altronde, vedendo il problema dalla parte degli uomini OT, sarebbe difficile dar loro torto: il loro obiettivo numero uno è mantenere in funzione le linee di produzione, e dover dipendere da uno staff IT centralizzato potrebbe ridurre la loro capacità di intervenire rapidamente sulla linea in caso di anomalie di funzionamento, visto che si introdurrebbero procedure di controllo, sicurezza e verifica che mal si accordano con il day by day della produzione.

La soluzione Cisco

Per risolvere questa problematica, Cisco propone un approccio olistico alla sicurezza dell’impianto di produzione, tramite una strategia di “defense in depth”. Ma prima ancora, consiglia di risolvere il problema della catena di comando, se così possiamo dire. Bisogna far chiarezza su chi ha la responsabilità e, come appena accennato sopra, siamo in un circolo vizioso: lo staff OT ha la responsabilità di far marciare le macchine, un malware le può fermare, l’IT può proteggere le macchine ma se lo fa con i suoi metodi potrebbe portare a blocchi delle linee, quindi l’OT rifiuta l’aiuto dello staff IT, ma così facendo ogni attacco può bloccare le linee. Come fare? Tagliandolo con l’accetta, potremmo dire che Cisco propone come possibile soluzione di dare la responsabilità della security allo staff IT, ma di dargli come mission quella di soddisfare i requisiti dello staff OT in termini di business continuity. Andando più sul pratico, Cisco ha sviluppato un’integrazione tra gli strumenti OT utilizzati per il monitoraggio della rete di processo e le piattaforme di sicurezza IT. Questa integrazione non solo fornisce ai sistemi di sicurezza visibilità sugli asset industriali, ma restituisce anche un certo grado di controllo nelle mani del personale OT, dando a questo staff la capacità di far marciare gli impianti e di far sì che il sistema selezioni automaticamente le politiche di sicurezza appropriate (definite dall’IT) senza richiedere la presenza al suo interno di personale con competenze di rete o di sicurezza.

Un segmento in crescita

Durante una recente intervista su SecureX, che potete trovare a questo link, Fabio Panada, Senior Security Consultant in Cisco, ci aveva detto a proposito di sicurezza nell’OT che «è un’area sulla quale stiamo lavorando molto dal punto di vista della security, anche perché è un’area ancora molto “green” come dicono i nostri colleghi americani, dove c’è ancora molto da fare: le aziende hanno compreso tardi le esigenze di sicurezza, la digitalizzazione è stata un processo rapido e la cybersecurity veniva sempre “dopo”. Cisco sta lavorando su molti progetti per la parte OT, e abbiamo un’offerta abbastanza variegata, perché nella parte industriale in particolare ogni cliente è diverso dall’altro. Noi tipicamente usiamo un approccio per fasi, per aiutare i nostri clienti in ambito OT a rendersi più sicuri. Uno degli aspetti principali è fare un assessment, una fotografia iniziale dello stato delle cose, per poi creare un percorso di sicurezza personalizzato. Abbiamo soluzioni di vario tipo, per esempio firewall dedicati all’ambiente industriale, soluzioni di visibilità che lavorano su protocolli specifici dell’ambiente OT, soluzioni di intrusion detection che lavorano su attacchi e vulnerabilità specifici degli ambienti industriali, eccetera. Questa piattaforma, che fa parte dell’offerta Cisco Security, andrà in un certo senso a confluire nella piattaforma SecureX. Quindi, per rispondere alla domanda, in SecureX vanno a confluire anche gli eventi generati dalle soluzioni di Cisco per l’ambiente OT. E questo fin dalla prima versione della piattaforma».

Un percorso di sicurezza personalizzato è, di fatto, un punto di partenza indispensabile, stante che non c’è una fabbrica uguale all’altra e le situazioni che ci si trova a gestire possono essere diversissime. Nella maggior parte dei casi, ci si troverà a dover implementare strategie di difesa complesse ed estremamente personalizzate. Se difendere il perimetro è sempre una buona idea, anche con i perimetri sfilacciati che abbiamo oggi, non è certo sufficiente a garantirsi un livello accettabile di cybersecurity. E questo perché le minacce a un impianto possono arrivare sì dall’esterno ma anche dall’interno – basti pensare agli errori umani, senza spingersi fino a sabotaggi intenzionali e altre attività criminali. Quindi bisogna segmentare la rete, controllare gli accessi, e garantire connessioni sicure fra l’infrastruttura digitale dell’OT e il sistema informativo dell’IT aziendale – perché in epoca di Industry 4.0 la connessione ci deve essere, per sfruttare al meglio la massa di dati proveniente dalle operation, ma è vitale evitare che malware, attacchi e minacce in genere possano usare questo canale per operazioni di cross-contamination, ovvero per attaccare l’IT entrando in azienda dalle reti OT (o viceversa) sfruttando la diversità degli standard. Da anni, Cisco riassume questi concetti in un programma chiamato Connected Factory Security, che implementa la defense in depth partendo dai device e allargandosi mano a mano alle applicazioni, ai computer, alla rete, al livello “fisico” (per esempio, videosorveglianza della fabbrica) per arrivare alla creazione di policy aziendali e alla creazione di consapevolezza sulle tematiche di security nei dipendenti.

Esiste ancora un perimetro?

Certo, oggi è molto più difficile individuare il perimetro aziendale da proteggere. Una volta era più semplice: l’azienda era vista come un castello e tutto ciò che era dentro al fossato andava protetto. E le mura del castello erano “fisiche”, poco importa se fossero le pareti di un palazzo o la cancellata intorno all’area dello stabilmento. Oggi, il perimetro c’è ancora, ma non è più fisico, ed è rappresentato dal “bordo di contatto” fra l’infrastruttura aziendale e Internet. Ma non solo, perché abbiamo strumenti da proteggere anche al di là di questi punti: per esempio, i tablet dei commerciali in visita ai clienti, o i PC degli impiegati che fanno smart working. E nei reparti di produzione avremo presto veicoli autonomi connessi alla rete aziendale tramite la rete 5G, impegnati a spostare materiali dalle linee ai magazzini. Quindi apparecchiature che fisicamente si trovano nel perimetro dell’azienda, ma che da un punto di vista “logico” si trovano fuori, su Internet. Ecco perché sempre più spesso al concetto di perimetro si sostituisce quello di “edge”, il bordo estremo della rete aziendale, dove operano computer di controllo, tablet e smartphone, sistemi IIoT, e via discorrendo. Ognuno di essi è a rischio e ognuno va protetto, in quanto compromettere uno di essi permette a un attaccante di entrare su tutta la rete. Cisco propone varie soluzioni per la protezione dell’Edge, che vanno dai sistemi Firewall e di Intrusion Prevention in grado di bloccare malware e attacchi mirati, ai sistemi di accesso remoto tramite VPN (Virtual Private Network) che consentono di fornire ai dispositivi accesso sicuro da location esterne, fino ai software di Web Security, che monitorano l’utilizzo dei browser Internet da parte degli utenti, intervenendo in caso di violazione di policy di uso consentito o di accesso a siti compromessi. La capacità di proteggere un “edge” logico invece che un perimetro fisico si rivela particolarmente utile anche per un altro motivo: molte aziende ormai devono dare accesso ai propri sistemi informativi anche ad altre componenti della propria filiera – basti pensare al mondo automotive, dove tutti i fornitori terzi devono essere connessi con il produttore per ottimizzare la gestione di commesse e scorte – e strumenti di cybersecurity adeguati consentono di realizzare l’interconnessione senza rischi.

Proteggere la fabbrica

L’altro punto critico, ovviamente, è proteggere la fabbrica. Che vuol dire soprattutto proteggere i macchinari, i quali sono sempre più interconnessi – anche se a volte tramite protocolli pensati più per la velocità e l’efficienza che per la sicurezza. Le soluzioni di sicurezza di Cisco per questo comparto, cuore dell’OT, partono dai tool per l’Asset Discovery e il monitoraggio, e da quelli per l’identificazione e la gestione degli accessi, che consentono di creare policy dinamiche per avere il via libera verso le macchine e i loro dati. Ci sono poi strumenti per la creazione di Industrial DMZ, (DeMilitarized Zone), speciali sottoreti collocate fra la rete IT e la rete OT, a fare da cuscinetto e da zona di filtraggio per proteggere l’OT da attacchi esterni. Specifici asset al loro interno fungono da “broker” di informazioni fra i due “lati” della rete.

Oltre a questi strumenti, Cisco offre una serie di servizi di cybersecurity industriale, che vanno dall’analisi dei rischi cyber alla localizzazione di falle di sicurezza, fino alla progettazione di controlli di sicurezza (cyber ma anche fisici) che consentano la riduzione dei rischi rilevati; i servizi di OT Insight Managed Services, un’offerta scalabile di soluzioni per la cybersecurity e la conformità a policy e normative, proposta con formula “as a service”; e i servizi IACS Network Architecture and Design Services, grazie ai quali è possibile progettare insieme con gli esperti di Cisco nella pianificazione e progettazione della rete di automazione e controllo, integrando sistemi di sicurezza di nuova generazione e puntando a massimizzare performance operative e ROI. Infine, ma non meno importante, ci sono gli strumenti per connettere in sicurezza i macchinari. Cisco Connected Machine Solution è un portfolio di soluzioni che mette in rete i macchinari attivando inoltre analytics che abilitano funzionalità di manutenzione predittiva, ottimizzazione di processi e producendo in generale una migliore efficienza complessiva delle linee.

Netflow, Stealthwatch e ISE

Scendendo più nello specifico, vediamo in breve tre degli strumenti messi a disposizione. La tecnologia Netflow è in grado di tenere traccia di ogni conversazione avvenuta sulla rete, sia verticale che orizzontale, consentendo di misurare l’uso dell’infrastruttura e di rilevare eventuali anomalie. Essa può essere utilizzata in combinazione con Cisco StealthWatch, piattaforma che usa il machine learning e i modelli comportamentali per monitorare, rilevare, analizzare e rispondere a minacce anche di tipo sofisticato. I due strumneti usati insieme possono per esempio accorgersi di furti di dati provocati da attacchi di phising, ma anche di complessi e spesso subdoli attacchi mirati condotti in tempi lunghi per non dare nell’occhio. E possono anche analizzare l’evento per isolarne rapidamente la causa prima. Dopodiché, tramite l’uso dei network audit trail, sarà possibile determinare con precisione quando e da dove la minaccia è entrata nella rete.

Infine, un terzo strumento, Cisco Identity Services Engine, si occupa di fornire tecnologie avanzate per garantire la sicurezza degli accessi all’impianto sia da rete cablata che wireless, di mettere in opera un sistema centralizzato di policy di accesso e di effettuare il dynamic enforcement. Il tutto supportando molteplici identity repository e fornendo una interfaccia integrata di gestione sia per la rete IT che per quella OT.

Integrazione con SecureX

Tutto questo portfolio di soluzioni e servizi di cybersecurity per l’OT verrà integrato o reso interoperabile con la piattaforma SecureX, con modalità diverse a seconda del prodotto o servizio. Comunque è confermato che fin dalla sua prima versione, in arrivo a giugno, SecureX sarà in grado di ricevere le informazioni di security prodotte dalla linea di strumenti di sicurezza OT di Cisco, sia a livello di “on premise” sia da installazioni cloud. Quindi, lo staff IT che gestirà il cruscotto unificato creato da SecureX avrà a disposizione sia le informazioni riguardanti l’IT che quelle relative all’OT. Sarà poi compito dei CISO, insieme al CIO e al COO o ai Responsabili di Produzione, stabilire le “regole d’ingaggio” e le policy interne che consentiranno ai team IT e OT di trarre il massimo vantaggio dalla piattaforma di sicurezza unificata e automatizzata costituita da SecureX. Regole che saranno fondamentali perché l’introduzione di uno strumento di questo tipo, sotto la responsabilità del solo team IT, rischia di spostare equilibri aziendali delicati, creando side effects indesiderati non nella comunicazione fra le macchine, ma in quella fra le persone.