Sulla spinta delle varie Industry 4.0, 5.0 e via discorrendo, appare chiaro che i mondi del digitale IT e del digitale OT siano destinati, se non a fondersi, a integrarsi e cooperare sempre più strettamente. E con ogni probabilità, quella che avverrà sarà una sempre maggiore adozione di tecnologie e standard IT all’interno degli ambiti più strettamente OT. Stiamo di fatto assistendo a un travaso di tecnologie, di standard (veri e non “de facto”), ma anche di concetti e di metodiche di governance del digitale dall’IT verso l’OT che, per ragioni anche storiche, non ha mai potuto disporre di nulla di tutto ciò. Intendiamoci, il passaggio fino a oggi non è stato indolore, e con ogni probabilità continuerà a non esserlo. Tuttavia, i player dell’IT più sensibili al problema stanno adottando approcci che tendono a evitare il crearsi di conflittualità interne fra gli staff del cliente, puntando sulla capacità (spesso portata in dote da partner) di parlare la “lingua” dei clienti, e di fornire non solo prodotti, ma soluzioni più o meno olistiche che includono sia i concetti organizzativi e di governance, sia hardware e software, e arrivano fino anche alla formazione per le persone coinvolte e allo smaltimento a fine vita degli hardware obsoleti.

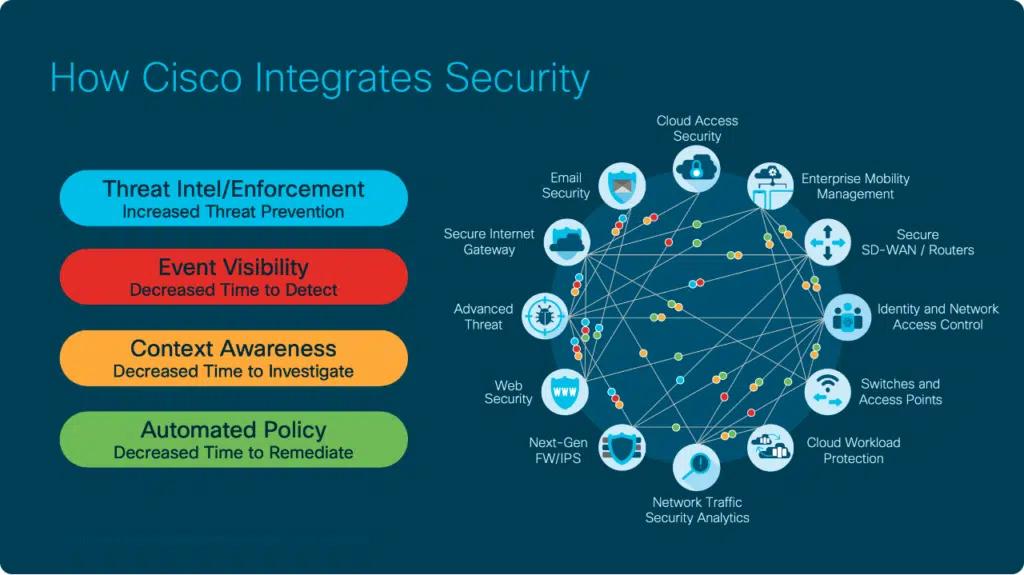

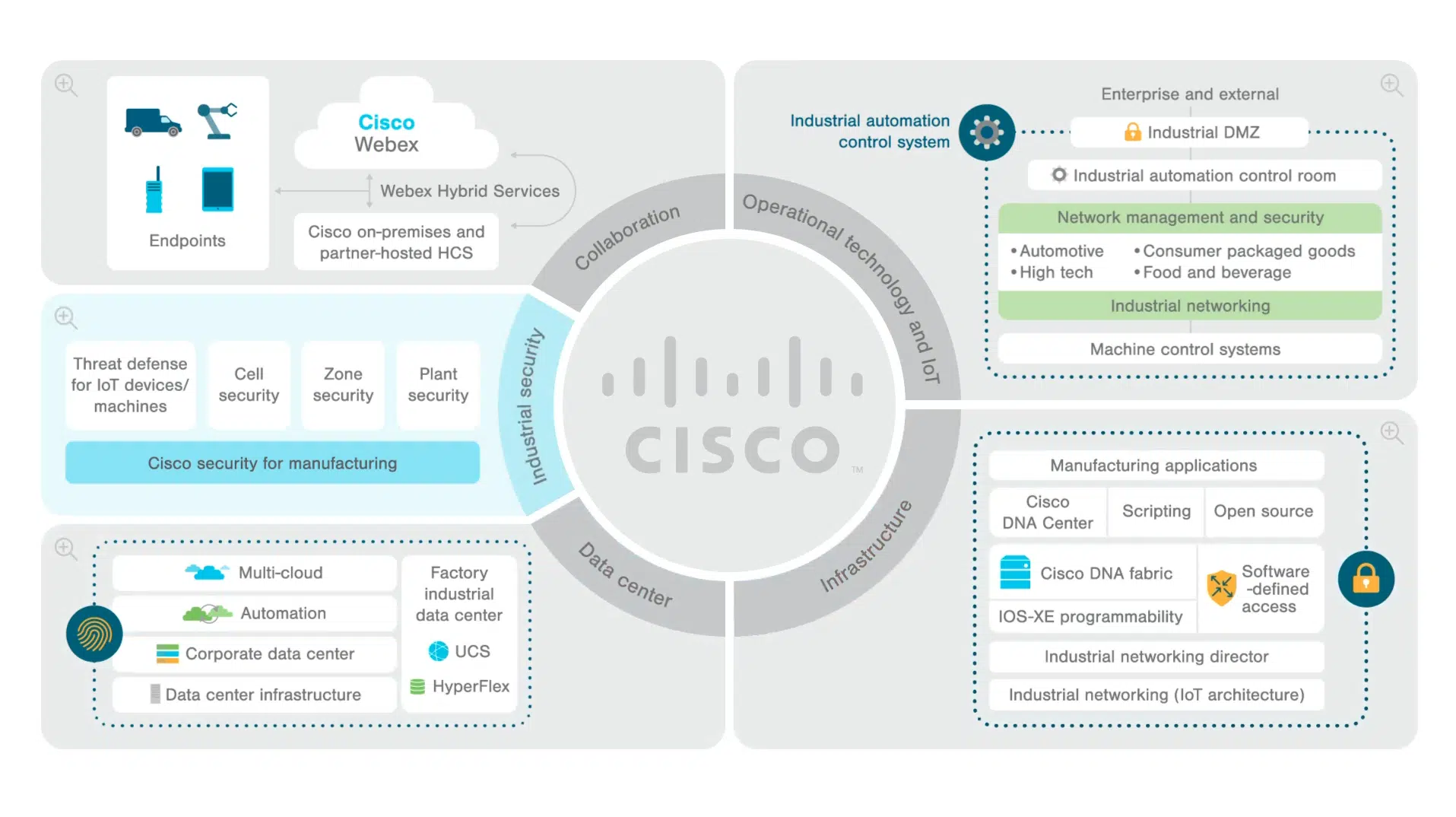

Cisco Systems, in particolare, da tempo si è proposta sul mercato dell’OT sia con prodotti hardware e software progettati ad hoc per l’utilizzo in fabbrica, sia con una sorta di “blueprint“, un modello organizzativo del digitale OT concepito per fornire massima sicurezza, facilità di monitoraggio e rapidità di reazione in caso di incidenti cyber. Semplificando e schematizzando, si tratta di personalizzare ed applicare quattro concetti di base, sui quali è basato il funzionamento delle infrastrutture IT da anni, ma che non sono mai stati trasferiti, nemmeno a livello di know-how, alle infrastrutture OT. Parliamo dei concetti di Identità digitale (tutte le entità che interagiscono in rete devono essere identificabili con precisione), segregazione (le reti IT e OT devono essere connesse ma separate, per evitare sconfinamenti o peggio), visibilità (tutto deve essere monitorabile) ed enforcement (in caso di problemi, deve essere possibile prendere contromisure efficaci e rapide).

Prima ancora di cominciare a discutere di quali switch e quali cavi utilizzare, bisogna pianificare l’implementazione di questi quattro concetti base, se si vuole ottenere un’infrastruttura digitale OT sicura. Che il sistema funzioni lo dimostra il fatto che Cisco lo usi al suo interno da anni, come cliente di sé stessa, tanto da essersi ritrovata qualche anno fa un’organizzazione capace di resistere non solo ai virus informatici, ma anche a quelli pandemici. In più, questi concetti sono, in un certo senso, agnostici rispetto al tipo di azienda e di produzione, il che vuol dire che possono essere applicati indifferentemente a vari settori industriali, con l’aiuto di un partner che sia specialista del particolare settore in cui opera il cliente. Tanto è vero che Cisco in Italia sta lavorando per applicare questi concetti a due grandi aziende, una delle quali opera nella siderurgia e l’altra nel settore alimentare.

Ad assicurare l’implementazione concreta di questi concetti base c’è tutta una serie di prodotti e servizi Cisco, dai firewall per uso industriale agli switch con capacità di calcolo che li trasforma in veri e propri edge pc, dai Firewall con soluzioni anti intrusione ai servizi Cisco CX per trattare le fasi pre e post eventi cyber. Senza trascurare infine Talos, l’organizzazione di threat intelligence dell’azienda di S. Jose, in grado di analizzare ogni giorno un’impressionante quantità di traffico Internet alla ricerca di tracce di attività malevole. Di tutto questo ne parliamo con Antonio Loborgo, digital manufacturing leader di Cisco Systems.

L’approccio organizzativo alla governance dell’OT

In un precedente articolo avevamo indagato su alcuni concetti base del lavoro di Cisco, in particolare su quello di Full stack observability (Fso), che consente la piena visibilità su tutti gli asset di un’azienda. Ma l’Fso non è l’unico contributo organizzativo che Cisco può portare alle aziende manifatturiere. All’interno di un approccio olistico ai sistemi OT, Cisco infatti porta con sé una serie di concetti e best practice che, pur collaudati e utilizzati da anni in ambito IT, sono pressoché sconosciuti nel mondo della produzione e dell’OT più in generale.

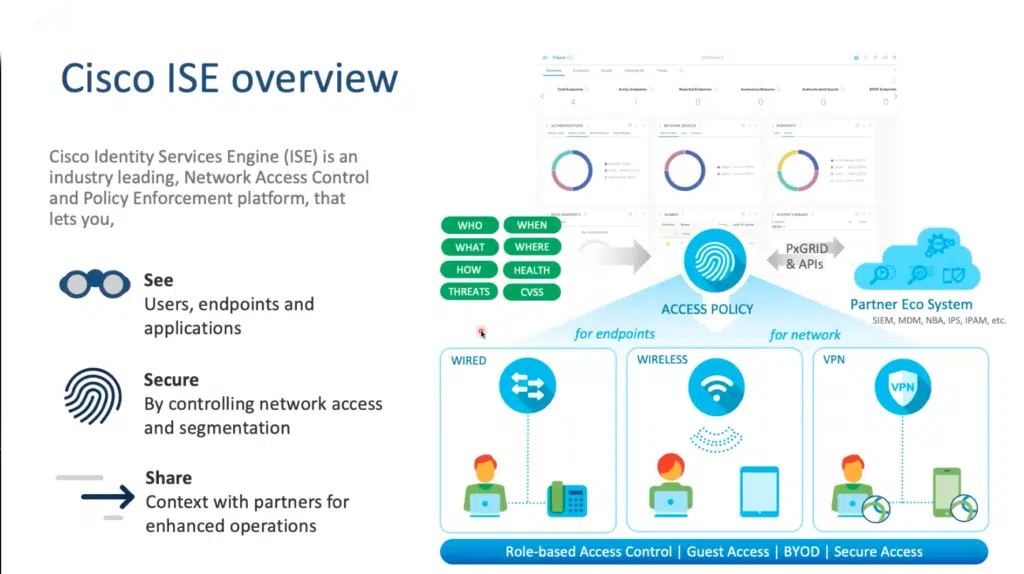

Il concetto di Identità Digitale e l’Ise

«Primo tra tutti è il concetto che noi chiamiamo di identity, che consiste nell’associare un’identità, riconoscere una identità digitale per qualsiasi oggetto che richiede un servizio di rete. È una cosa banalissima, che nell’ambiente di IT si fa da tantissimo tempo ed esistono tanti sistemi per associare l’identità digitale; quello più conosciuto è quello, ormai consolidato, dell’Active Directory. Ma nell’ambiente industriale non è così, perché non esiste un Active Directory in ambito OT. In fabbrica ci sono oggetti che hanno la capacità di gestire l’indirizzo Ip e altri che non ce l’hanno, e magari hanno un semplice indirizzo Mac Address. Altri addirittura hanno bisogno di un convertitore per definire una grandezza fisica, per esempio il numero di pezzi al minuto, in una grandezza digitale. In quel caso non abbiamo proprio niente», dice Loborgo.

Ma quindi, come facciamo ad associare un’identità digitale a quei dispositivi refrattari al digitale e al networking? «Noi utilizziamo e crediamo sia un strumento estremamente valido quello che noi chiamiamo Identity Service Engine. Si tratta di un meccanismo che permette di associare un’identità digitale a oggetti di normale consumo It, dai Pc, gli smartphone, ai server, eccetera, ma anche a oggetti più ostici. Io faccio sempre l’esempio del timbra cartellini: è un oggetto che non sta in nessuna parte del sistema informativo, se non nel server dei timbra cartellini che magari non è manco in azienda, ma che è una potenziale fonte di vulnerabilità. Quindi associare l’identità digitale è il primo passo per dire “so che c’è, cosa fa e gli do una regola di funzionamento”». Questo è un passaggio basilare che però viene regolarmente trascurato dalle aziende, finché non glielo si fa notare. Solo a quel punto l’azienda apre gli occhi e ammette di aver riscontrato il problema. «Noi abbiamo diversi progetti in aziende dell’agroalimentare, del metalmeccanico, del metallurgico, dove stiamo facendo esattamente questa cosa qui, l’implementazione dell’identità digitale».

Implementare un sistema di identità digitale via Ise potrebbe sembrare, a prima vista, tecnicamente complicato. «Non c’è un problema tecnologico – afferma Loborgo – Il principale problema è organizzativo, perché implementare questo sistema di identità digitale impone che dentro la fabbrica ci siano alcune regole che al momento non ci sono. Facciamo un esempio. Prendiamo il manutentore. Se si rompe un attuatore, si rompe un Plc, il manutentore va, lo cambia, finito. Ma io questo processo devo normarlo, perché lì dentro c’è una potenziale vulnerabilità. Il manutentore è interno, è esterno, è del vendor, che ne so? Questa cosa qui, io la posso normare attraverso l’Iso, devo anche normalizzarla nei comportamenti, quindi nelle procedure organizzative, e questo è un tema che ogni volta dobbiamo discutere e sul quale dobbiamo concordare, magari con un passaggio graduale, una migrazione a un servizio gestito.

I meccanismi di segregazione

Il secondo concetto che Cisco propone all’OT aziendale è quasi banale, visto che è riconosciuto in ogni ambito: è il meccanismo di segregazione, grazie al quale separo virtualmente gli ambienti IT e quelli OT. Diciamo che è banale perché si risolve tramite l’inserimento di un firewall, ma non è la capacità del firewall il punto fondamentale. «In realtà, ci interessa di più il problema dell’intrusion prevention, quindi la possibilità di bloccare tentativi di ingresso nella rete – ci dice Loborgo. Per riuscire a fare questo, bisogna “capire” i linguaggi della fabbrica. Quindi bisogna disporre di un firewall Ips (Intrusion Prevention System) che sia in grado di “calarsi” nel mondo fabbrica per i protocolli che nel mondo fabbrica girano».

La visibilità in ambito OT

Un terzo tema, sul quale Cisco raccoglie buoni riscontri in azienda, è quello della visibilità. «Visibilità in ambito manifatturiero significa essere capaci di riconoscere i vari asset presenti, individuare quelli che comunicano, comprendere le logiche e la mappatura dei dataflow, il” chi parla con chi”. Poi bisogna avere la capacità di capire quali sono gli asset che possono essere più o meno vulnerabili, e qual è il normale funzionamento. A questo scopo è utile sfruttare un po’ di intelligenza artificiale, in grado di stabilire che il normale funzionamento ha una determinata impronta e che tutto ciò che se ne discosta potrebbe essere origine di vulnerabilità, manifeste o latenti».

Ma tutto questo non basta ancora: bisogna avere la capacità di generare degli alert, ma per Cisco la cosa davvero importante è la capacità di assegnare dei tag virtuali. Ma a cosa servirebbero dei tag virtuali? «Per esempio, io posso identificare un Plc della Siemens con un tag – spiega Loborgo – Da quel momento, tutti i Plc che hanno quel tag verranno riconosciuti e normalizzati secondo delle regole specifiche. Grazie a questo, avrò capacità di reagire se succedesse qualcosa ai dispositivi con quel tag. E lo farei con un meccanismo di enforcement, che è uno strumento che noi nell’It sfruttiamo da tanti anni. Basterà inviare allo switch i comandi per chiudere una data Wlan, o al firewall di chiudere una Wlan o metterla in quarantena. Sono meccanismi, ripeto, normalmente utilizzati in IT da anni». Alla fine, il ciclo complessivo comprende identità, segregazione, visibilità e enforcement. «Questo meccanismo è banale, eppure in molte manifatture brilla per la sua assenza. Tanto da dare origine a delle belle e costruttive chiacchierate con gli uomini dell’IT e quelli del comparto OT.

Dalla teoria alla pratica

La teoria è sempre interessante, ma ci sono casi di aziende italiane dove state implementando questi concetti? «Purtroppo per motivi di riservatezza non possiamo fare i nomi, ma per esempio stiamo lavorando con un’azienda del bresciano, specializzata nel settore siderurgico – risponde Loborgo – Abbiamo iniziato con tutta la fase di assessment del loro ambiente Ot, che abbiamo condotto noi, assieme al nostro business partner. Da questo assessment sono emersi dei punti di attenzione, ne abbiamo catalogati cinque. E questi 5 punti di attenzione vanno nella direzione che ho appena citato, quindi quello di identity, quello di segregazione, poi arriverà la visibilità e il processo automatico di rilevamento e di protezione attraverso l’enforcement. Questo è un caso sul quale stiamo lavorando da tanto tempo, ma non è l’unico». La stessa, identica procedura è in svolgimento anche per un altro grande gruppo italiano, questa volta attivo nel settore alimentare.

Anche qui, la prima cosa è cominciare a creare standardizzazione, consolidamento, identità digitale e capacità automatiche di enforcement nel momento in cui si presentassero delle potenziali vulnerabilità. Il tutto sempre in collaborazione con partner capaci di essere, in un certo senso, “vicini” all’all’azienda manifatturiera. E questo in virtù del fatto che per avere realmente un approccio olistico, come dicevamo più sopra, bisogna parlare la lingua del cliente, cosa che ha spinto Cisco a cercare il dialogo anche con i suoi peer, magari con fornitori di tecnologia nell’ambito industriale: quindi capacità di fare sistema con chi si occupa specificatamente dell’automazione industriale, di automazione di processo, di Bms. «Noi stiamo parlando attivamente, più profondamente con Schneider Electric, perché crediamo di essere complementari nella proposizione al cliente – racconta Loborgo – Evitando al cliente, quindi, i rischi connessi con integrazioni fatte in casa, o facendogli trarre vantaggio da una soluzione “end-to-end”, sicuramente più completa delle sue singole parti. Chiaro, ci piacerebbe farlo anche con altri, ci stiamo anche provando con altri brand, per evidenziare che la nostra capacità tecnologica verso i clienti può essere impiegata in maniera più efficiente e integrata anche con la proposizione di altri player, che completano poi questo approccio olistico. Che non sarà mai totalmente olistico perché da questo mancano comunque alcune componenti, ma se non altro, è uno sforzo che stiamo sostenendo, uno sforzo che vorremmo approfondire e ampliare rispetto al solo nome di Schneider per esempio».

Minimi cambiamenti che generano stravolgimenti operativi

Quando si discute con le aziende manifatturiere riguardo all’introduzione dei meccanismi citati più sopra, ovvero identità, segregazione, visibilità ed enforcement, a volte capita che il cliente sottovaluti aspetti in apparenza minimali, che però hanno il potere di stravolgere l’operatività dell’azienda. Per esempio, nel mondo It è normale per un utente dell’amministrazione, quando vuole usare un’applicazione, scrivere il suo user name e password per accedere. Non è assolutamente scontato, invece, che questo processo (che può essere totalmente automatizzato) avvenga in fabbrica quando viene sostituito un Plc o quando cambia un Hmi.

«In realtà io ne ho bisogno per capire chi sta facendo cosa, perché oggi in seguito ai finanziamenti di Industria 4.0 una parte delle macchine in fabbrica sono cambiate – puntualizza Loborgo – Il parco macchine è un po’ ringiovanito, ma in ottica smart, con capability diverse o aggiuntive rispetto alla precedente generazione di macchine. E questo ha innestato diversi processi di resilienza della catena produttiva. Se si rompeva la macchina 5 anni fa, chiamavo il tecnico che usciva e veniva lì e cercava di capire. Oggi la prima cosa che fa è collegarsi da remoto con il centro di lavoro o con il tornio e cercare di capire primo se deve uscire, secondo se si deve uscire, farlo a colpo sicuro.

Ma questo intervento remoto deve essere in qualche modo controllato, abbiamo già visto casi in quali un Plc gestito male generava un traffico abnorme e, non essendoci nessuna separazione del suo controllo, ha completamente steso il datacenter, fermando l’operatività dell’intera azienda. È un caso reale questo e noi lo citiamo perché è un esempio tipico di come è architettata la parte Ot, come non è controllata, come non è gestita. E oggi questo rischio è quanto mai frequente. Ecco perché il colloquio che stabiliamo con le aziende punta a ragionare non semplicemente di apparecchi e cablaggi, ma a salire di livello, elaborando un piano di completa gestione di tutti gli asset, sia It sia Ot».

E per fare questo bisogna cominciare a ragionare per regole, non più per momento contingente. Stiamo parlando di un cambio di mentalità, fondamentale per l’impresa. Semplificando all’estremo, possiamo dire che si tratta di inserire una Governance degli asset digitali Ot esattamente come quella che da anni si usa per controllare i dispositivi in ambito It. Il problema qui, è che l’Ot non ha mai avuto a che fare con una governance digitale. E magari si potrebbe pensare che, se se ne è fatto a meno fino a oggi, magari si può continuare a farne a meno in futuro. In realtà, qualche campanello di allarme, in particolare riguardo alla cybersecurity in ambito Ot, comincia a risuonare, anche se la consapevolezza del rischio sembra ancora bassa..

«Un’indagine di Ibm dice che la frequenza degli attacchi verso le Pmi industriali è più che raddoppiata rispetto all’ambiente finanziario. Perché un hacker attacca un’azienda manifatturiera? Non certo per i dati dei clienti. Probabilmente cercherà di provocare un fermo macchina, o un blocco di produzione, per poi negoziare con l’azienda vittima su piani diversi. A fronte di questo potenziale rischio, It e Ot non sanno dove mettere le mani. Ricordiamoci che poi, quando avviene un attacco, al di là della reazione sistemica quindi del blocco nel momento in cui si palesa la minaccia, a di là del payment all’hacker più o meno rilevante, c’è un costo intrinseco per far ripartire la macchina che non è è banale. Ci sono aziende che sono rimaste ferme settimane».

Il caso dell’azienda siderurgica

Tornando all’esempio accennato più sopra, dell’applicazione dei concetti di identità eccetera agli asset, l’azienda siderurgica è impegnata in un processo di aggiornamento dell’infrastruttura digitale, oltre al rinnovamento della parte di gestione: dall’ Erp, al Plm, al Mes, al sistema di ordering, eccetera. Per questo ha pensato di prendere coscienza in maniera puntuale di quello che c’è e succede nell’ambiente produttivo. Quindi, al di là di un lavoro puntuale di testing, il cosiddetto penetration test o vulnerability assessment, ha fatto anche un lavoro di assessment più ampio, nel quale sono stati indicate poi come risultato finale le macro aree di intervento sulle quali l’azienda avrebbe dovuto concentrarsi per aumentare la propria readiness verso le minacce cyber. «Su queste cinque aree di intervento che ci riguardano – spiega Loborgo – stiamo lavorando a un piano sistemico che vada a rimediare o ad abbassare in maniera considerevole quello che è il rischio sistema, e riguarda esattamente i punti che citavo prima, quindi banalmente creare una segmentazione in modo tale da evitare la propagazione della potenziale minaccia in aree contigue. La seconda cosa è quella di cominciare ad adottare l’identità digitale delle componenti degli asset che chiedono servizi di rete. La terza è di creare una segregazione intelligente, tra ambienti IT e ambienti OT. Infine, come ultimi passaggi, quelli di dotarsi di un sistema di visibilità puntuale, che facendo leva sul machine-learning e sull’artificial intelligence agisca come un sistema automatizzato, che mi consenta di attivare delle salvaguardie senza andare a discapito dei costi operativi».

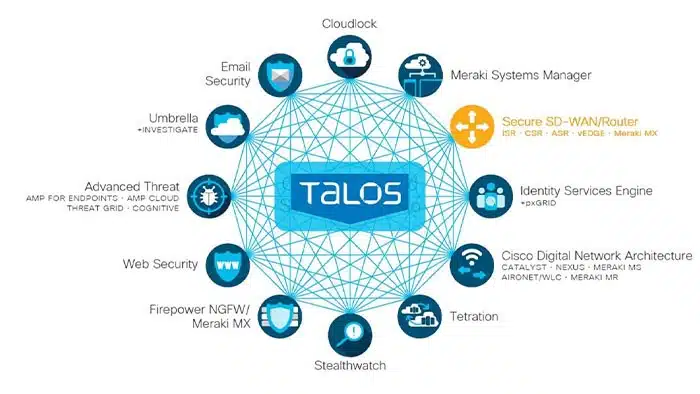

Talos, l’arma segreta

In guerra, è fondamentale studiare il nemico, e nella cybersecurity è lo stesso. La difesa inizia quindi molto prima che un attacco venga rilevato in azienda, a opera di organizzazioni dedite al “threat intelligence, ovvero la ricerca di minacce “in the wild”, sulle reti di tutto il mondo.

Una delle maggiori organizzazioni di threat intelligence è Talos, che fa parte di Cisco, e che fornisce preziose informazioni ai sistemi di cybersecurity dell’azienda. Anche in ambito OT.

«Talos è sempre presente come threat intelligence su tutti i nostri prodotti di sicurezza – conferma Loborgo – Talos sfrutta la nostra base installata mondiale per raccogliere in telemetria una enorme mole di dati, cosa che gli permette di fare un’analisi approfondita delle potenziali minacce. Ovviamente c’è un team che invece si preoccupa di creare tutte quelle che sono le remediation e poi di rimetterle nei prodotti».

Talos dunque fornisce i suoi servizi anche ai prodotti di security OT di Cisco, e fornisce anche alcuni servizi molto specifici, come per esempio l’incident response, nel quale in caso di evento malevolo è Talos a reagire con risposta immediata. «Poi in Cisco abbiamo una serie di servizi (chiamati CX)

che operano in fase pre-evento e post-evento. Non abbiamo un’offerta specifica come un Soc perché ci sono aziende che fanno specificamente questo, ma ci collochiamo nella parte “pre” per tutto ciò che riguarda l’assessment proprio dell’ambiente OT. Lo facciamo usando la nostra piattaforma CyberVision, che è in grado di mappare la visibilità di asset e applicazioni all’interno dell’ambiente OT. Tramite questa facciamo quindi tutte le valutazioni pre, e possiamo fare tutta la parte di raccomandazioni anche in priorità e anche in relazione agli eventi business. Poi ci proponiamo come ultimo anello della catena, come elemento di intervento rapido tramite Talos e il suo team di incident response».

La capacità di monitoraggio delle reti di Cisco è fra le più alte del mondo – e non potrebbe essere altrimenti, visto che un gran numero di nodi di Internet, ma anche delle reti cellulari, sono equipaggiati proprio con switch e sistemi prodotti dall’azienda. Al momento, Cisco analizza qualcosa come il 3/4% del traffico Internet, e al di sopra di queste cifre c’è solo Google che arriva al 7% circa, ma con finalità ben diverse.

«Abbiamo una serie di metriche che ci dicono quanto riusciamo ad analizzare del traffico Http, della posta, delle e-mail, eccetera – ammette Loborgo – Sicuramente abbiamo una grande capacità che poi mettiamo a servizio dei clienti sui nostri prodotti. Possiamo arrivare anche con considerevole anticipo a determinare quella che può essere una vulnerabilità dell’Ot, e magari a proporre un patching adeguato, anche prima del vendor specifico. Penso che stiamo facendo, ragionevolmente ed egregiamente, la nostra parte» conclude Loborgo.