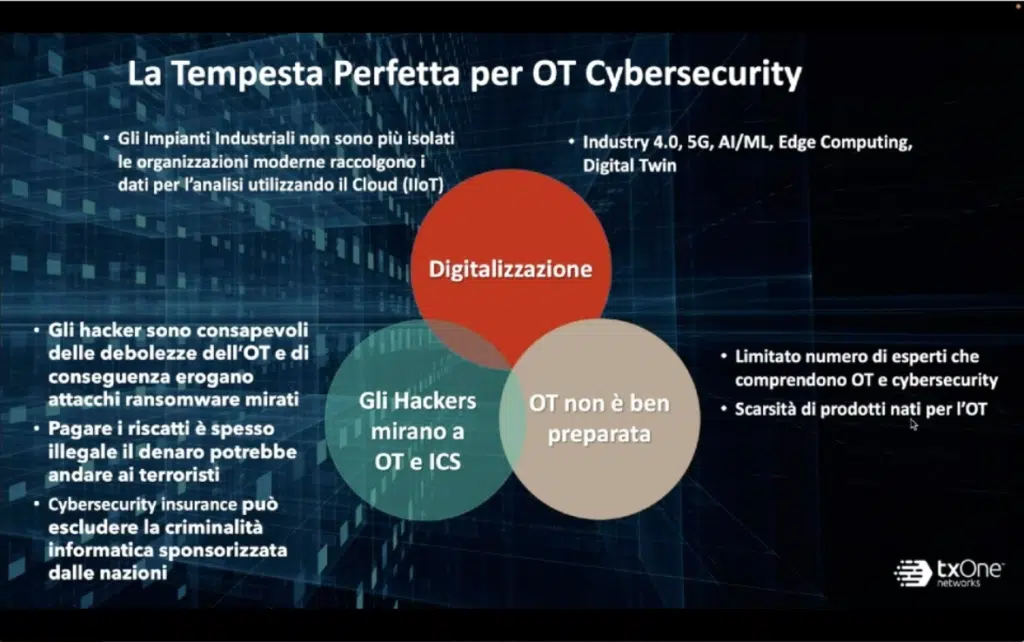

Come può un’azienda manifatturiera proteggere i propri impianti e macchinari – e, in definitiva, se stessa – dagli attacchi informatici? i cyber criminali danno sempre più vita ad attacchi (ransomware) che paralizzano la produzione fino al pagamento di un riscatto. E le vittime non sono più solo le grandi società: già da tempo la lista dei target si è allargata alle Pmi. La risposta giusta è questa: implementare soluzioni OT native, e cioè nativamente progettate per tutelare le operation. Può sembrare banale ma non lo è: gran parte dei prodotti sul mercato sono stati studiati per difendere l’IT – che però ha requisiti diversi – e poi sono stati traslati nel mondo OT. Non sempre con i risultati sperati.

Lo sa bene TXOne Networks, una joint venture tra Trend Micro e Moxa, azienda leader a livello globale in tema di connettività industriale. TXOne Networks – attualmente guidata dal presidente Akihiko Omikawa e dal Ceo Terence Liu – ha sedi a Taiwan, in Europa e negli Usa. TXOne Networks, infatti, non solo realizza esclusivamente soluzioni OT native; ma queste sono anche ispirate al principio least privilege manner: in pratica, si può entrare nella rete OT solo se si posseggono i requisiti giusti per svolgere una attività ben identificata. Sistemi di Machine Learning comprendono quali operazioni si stanno compiendo; e tutto ciò che è difforme dal previsto viene subito considerato una minaccia.

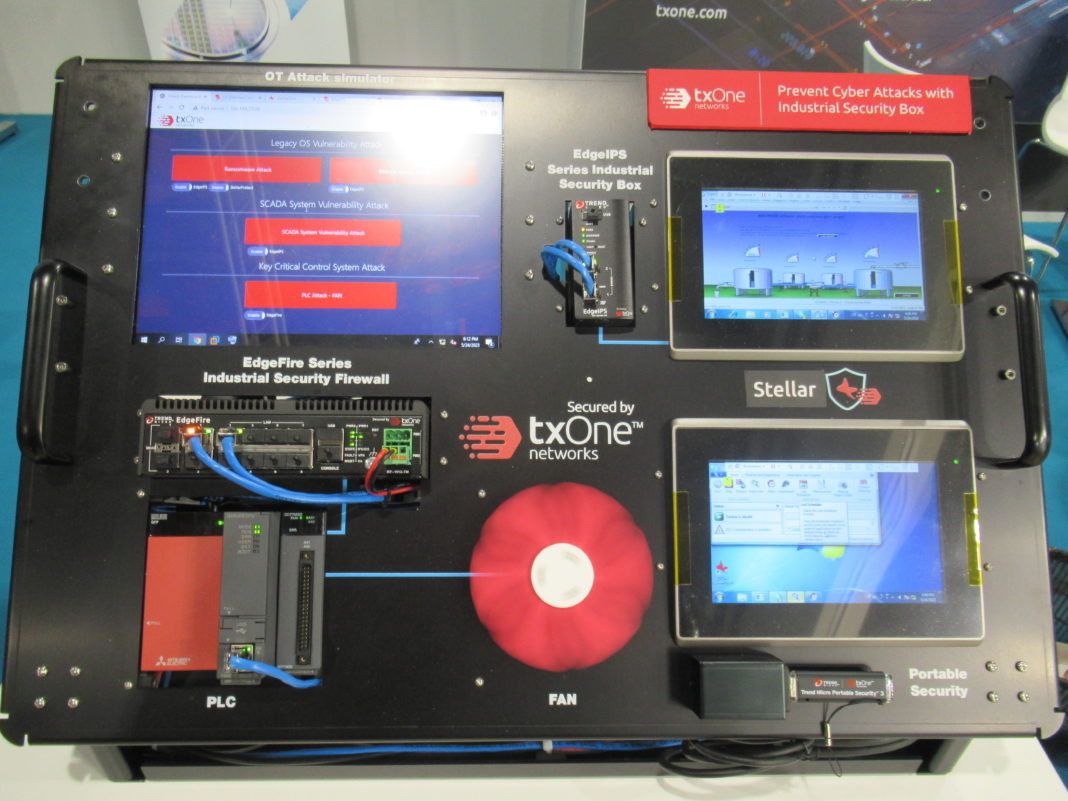

Tra le soluzioni di TXOne Networks c’è ad esempio EdgeOne, una dashboard per la gestione centralizzata della sicurezza della rete OT: consente una visibilità completa delle risorse, e applica in modo coerente le policy di sicurezza con automazione dei relativi processi e con reportistica, per soddisfare i requisiti normativi. Ma anche “Portable Inspector”, una chiavetta Usb che ha all’interno antivirus e anti-malware per la rete OT. Di tutto ciò abbiamo parlato con Maurizio Milazzo, Responsabile Sud Europa di TXOne Networks, nel corso di Sps Italia, la fiera dedicata all’automazione, al digitale e alla sostenibilità per l’industria manifatturiera.

D: Come e quando è nata TXOne? Che dimensioni ha?

R: TXOne Europe è parte di TXOne Networks. La legal entity nasce a luglio 2022; si è tenuta una raccolta fondi in due round: nel primo, sono stati ottenuti 110 milioni, nel secondo 88 milioni. Le sedi sono a Taiwan, in Europa e negli Usa. Le risorse raccolte sono spese in R&S e nella ricerca di personale competente, perché il mercato sta rispondendo bene e ci stiamo espandendo. Quanto all’Italia, qui c’è una sede a Roma, che si occupa di supporto commerciale e tecnico.

D: TXOne è focalizzata sulla sicurezza OT. Si parla del framework OT Zero Trust? Come funziona? Come si tutela l’OT dagli attacchi informatici?

R: Più che di framework, parlerei di una visione strategica, dell’approccio least privilege manner: è il principio del privilegio minimo (PoMP) o principio dell’autorità minima (PoLA), che richiede che in un particolare livello di astrazione di un ambiente informatico, ogni modulo (come un processo, un utente o un programma, a seconda del soggetto) deve poter accedere solo alle informazioni e alle risorse necessarie per il suo scopo legittimo. Come dire: non ci si deve fidare di nessuno. Occorrono dei requisiti per entrare nel traffico di rete. Se non si posseggono, si è considerati una minaccia e si viene bloccati. Ad esempio, un account utente che ha il solo scopo di creare backup non ha bisogno di installare software: quindi, ha solo i diritti per eseguire il backup e le applicazioni relative al backup. Ma come si realizza tutto questo? Vengono utilizzati dei sistemi di Machine Learning che apprendono quale è il traffico di rete ideale; se a un certo punto “appare” qualcosa di diverso, viene considerato appunto come una minaccia. Naturalmente, se un operatore vuole inserire in sistema un nuovo asset può farlo: deve però informare prima il sistema, in modo che l’asset sia riconoscibile. Noi peraltro utilizziamo solo soluzioni “OT native”

D: Che cosa sono le soluzioni OT native?

R: Noi non utilizziamo soluzioni nate per l’IT e poi traslate nel mondo OT. Le nostre soluzioni sono sviluppate partendo da zero, grazie a speciali algoritmi predittivi, grazie al machine Learning e a sistemi di threat detection, per proteggere la produzione e l’erogazione di servizi essenziali.

D: Quali settori industriali si rivolgono a TXOne?

R: In linea generale, soprattutto quelli del manufacturing: e quindi automotive, aerospace, food&beverage; e poi pharma, chemical, energy & utility. Ma abbiamo anche clienti nel mondo delle banche, che utilizzano le nostre soluzioni (come Stellar) per proteggere gli atm.

D: Quali sono le sfide da superare? Cosa chiede il mercato?

R: È necessario che nelle aziende potenziali clienti cresca la consapevolezza che ognuna di loro, nessuna esclusa, può essere oggetto di attacco; oggi le Pmi pensano che la loro proprietà intellettuale sia poco interessante per i cyber criminali. Non è così. Anche loro, come peraltro dimostrano i tanti fatti di cronaca, possono essere bersaglio di ransomware (un tipo di malware che limita l’accesso del dispositivo che infetta, richiedendo un riscatto – ransom in inglese – da pagare per rimuovere la limitazione. Ad esempio, alcune forme di ransomware bloccano il sistema e intimano all’utente di pagare per sbloccare il sistema, altri invece cifrano i file dell’utente chiedendo di pagare per riportare i file cifrati in chiaro; Ndr). Occorre proteggersi e mitigare il rischio. Il manufacturing italiano, poi, è particolarmente esposto, dal momento che si basa sulla qualità; ma anche qui, come dicevo, c’è poca consapevolezza. Negli ultimi 10 anni, quest’ultima è cresciuta nell’IT, ma non nell’OT. L’OT è rimasto parecchio indietro, sotto questo punto di vista. C’è poi un secondo problema: il personale dell’industria, in particolare quella automotive, va addestrato. Deve imparare a produrre con un occhio alla cyber security. Ciò comporta una certa attività di formazione; ma il cambiamento culturale richiede anni. Nel frattempo, va instillata l’awareness, perché attualmente la situazione è molto a “macchia di leopardo”, sotto questo profilo. Noi abbiamo almeno 3.600 clienti, ma tra di loro c’è ancora chi non ha compreso la gravità dei rischi che si corrono.

D: Che cos’è Stellar Endpoint Protection? Quali esigenze industriali incontra? Perché è una soluzione innovativa?

R: È una soluzione OT native, antivirus e anti-malware per endpoint industriali, a prescindere dal fatto che l’azienda abbia implementato sistemi come Windows XP o da Windows 7 in su, o da Windows 2000 e Windows 2003 in su; anche se non sono più aggiornabili. Stellar è composto da due parti: un agente che lavora 1 a 1 con le risorse e una console di gestione centralizzata che ne semplifica l’utilizzo. L’agente Stellar è la prima soluzione a offrire una protezione continua con una supervisione completa per le risorse legacy e modernizzate che funzionano fianco a fianco. È molto utilizzata in diversi settori verticali tra cui i semiconduttori, la vendita al dettaglio, il petrolio e gas, le banche e i prodotti farmaceutici.

D: E cos’è la famiglia Edge?

R: La sicurezza della rete svolge un ruolo importante nella fase di produzione del ciclo di vita dell’asset. La linea di prodotti TXOne Edge offre una protezione proattiva sulle risorse, eliminando atti dannosi durante la produzione. Ad esempio EdgeFire è un firewall che agisce a livello di shopfloor, e consente di fare white listing (un meccanismo che permette esplicitamente ad alcune entità identificate di accedere a un particolare privilegio, servizio, mobilità o riconoscimento, ovvero è un elenco di cose consentite quando tutto è negato per impostazione predefinita; Ndr), virtual patching (analizza le transazioni e intercetta gli attacchi in transito, in modo che il traffico dannoso non raggiunga mai l’applicazione; Ndr), micro-segmentazione di rete e altro; è la soluzione ideale per pharma, chemical ed elettromedicale. EdgeOne, invece, è una dashboard che realizza una gestione centralizzata della sicurezza della rete OT: oggi è fondamentale avere una visibilità completa delle risorse, e applicare in modo coerente le policy di sicurezza con automazione dei relativi processi e con reportistica, per soddisfare i requisiti normativi. EdgeIPS è invece una soluzione progettata specificamente per adattarsi alla rete senza disturbare le configurazioni preesistenti. In pratica, Integra i protocolli ICS (industrial control system) comunemente usati con nuove regole di sicurezza. Ora, comunque, stiamo puntando molto su Portable Security.

D: Che cos’è la Portable Security?

R: Una chiavetta che ha all’interno antivirus e anti-malware per la rete OT. Consente di verificare lo stato di salute (sotto il profilo della cyber security) di un certo endpoint industriale, quando non si può installare un sistema come Stellar. È molto pratico. Si può procedere anche se l’endpoint è air-gapped (non collegato) e si può fare sia asset visibility che asset inventory. In particolare, “Portable Inspector” è dotato di un motore di crittografia hardware AES-256, che consente ai proprietari e agli operatori di Ics (industrial control system) di trasportare dati sensibili in ambienti con air-gap preservando l’integrità operativa dell’azienda. I file vengono scansionati quando vengono trasferiti in un archivio sicuro e solo i file verificati possono essere archiviati.

D: Quali sono i pillar della vostra strategia di crescita?

R: Dobbiamo far sapere che esiste una Roadmap di sviluppo molto forte per le nostre produzioni. Ad esempio, quest’anno è sul mercato Edge 103, una soluzione molto robusta, adatta alle condizioni estreme del mondo industriale, per temperature e urti. È dotata di un by-pass: se salta la corrente, salva tutte le informazioni sulla rete. Ha una doppia alimentazione, e supporta anche ethernet. Per il resto, fa virtual patching e previene gli attacchi OT. Interpreta circa 200 protocolli industriali.

D: Ci sono nuovi mercati che intendete esplorare?

R: Credo che guarderemo con grande attenzione i trasporti: soprattutto ferrovie e porti, che avranno sempre più bisogno di soluzioni di protezione cyber.