di Marco de’ Francesco ♦ Aumenta l’interconnessione delle macchine nell’era della Quarta rivoluzione industriale e aumenta il cyber crime. Come difendersi? Per Angelo Candian e Cristian Sartori di Siemens vale il cosiddetto “approccio olististico” , con il monitoraggio continuo delle macchine. E….

Non basta una azione sola. Il cyber-crime sta assumendo così ingenti proporzioni ed è oggetto di una evoluzione così spinta da richiedere una risposta complessa, costituita dall’adozione di standard internazionali per la comunicazione interna e per la implementazione dell’automazione, di prevenzione nello sviluppo del software e dell’hardware e di formazione specifica del personale. Un approccio olistico, a 360 gradi. È quello adottato da Siemens, gigante globalizzato dell’automazione, dell’elettrificazione, della digitalizzazione. Perché non si tratta più di fronteggiare attacchi esplorativi; ma di contrastare aggressioni specifiche, che mirano al singolo dipendente per far breccia nel sistema produttivo e chiedere un riscatto. Con danni considerevoli per le aziende. Ne parliamo con Angelo Candian, Head of Industrial Communication business segment di Siemens Italia e con Cristian Sartori, Sales Specialist Industrial Networks and Cyber Security della stessa azienda.

La sicurezza per Siemens è parte integrante della strategia di digitalizzazione per le aziende

La multinazionale è coinvolta “in prima persona” nelle azioni che riguardano la security delle aziende clienti. In qualità di produttori di dispositivi per l’automazione, per il controllo di processo le fabbriche Siemens sviluppano tecnologie e prodotti che rispondono ai principi della security by design (un approccio allo sviluppo di software e hardware che cerca di rendere i sistemi privi di vulnerabilità e impermeabili all’attacco). Afferma Candian «è importante adottare standard internazionali, come l’ISA 99 / IEC 62443 (che definiscono le procedure per l’implementazione di sistemi di automazione e controllo industriali a sicurezza informatica. Il modello si applica agli utenti finali, integratori di sistemi, professionisti della sicurezza e produttori di sistemi di controllo responsabili della produzione, progettazione, implementazione o gestione di sistemi di automazione e controllo industriali)». Ma, come sottolinea subito dopo Candian, la sicurezza va curata a monte, a livello di R&D. «Pertanto, abbiamo creato il “Product Cert”, un gruppo di esperti in ambito di sicurezza industriale che collabora con specialisti e organizzazioni a livello globale». Si tratta di monitorare in modo continuo la vulnerabilità di macchine o dispositivi forniti da Siemens alle aziende. Se un problema viene riscontrato, allora si attiva una task force che offre soluzioni pratiche e immediate.

Un approccio olistico alla sicurezza, a 360 gradi

Ma che succede quando una vulnerabilità viene rilevata? «Spieghiamo all’azienda acquirente – afferma Sartori Sales Specialist Industrial Networks and Cyber Security di Siemens Italia – che genere di problematiche possono verificarsi, e quali siano le contromisure da adottare per mitigare il problema. Se questo non trova una immediata soluzione, impegniamo al massimo le nostre risorse al fine di realizzare un aggiornamento software per risolvere la questione. In questo caso, formiamo l’utente sull’utilizzo ».

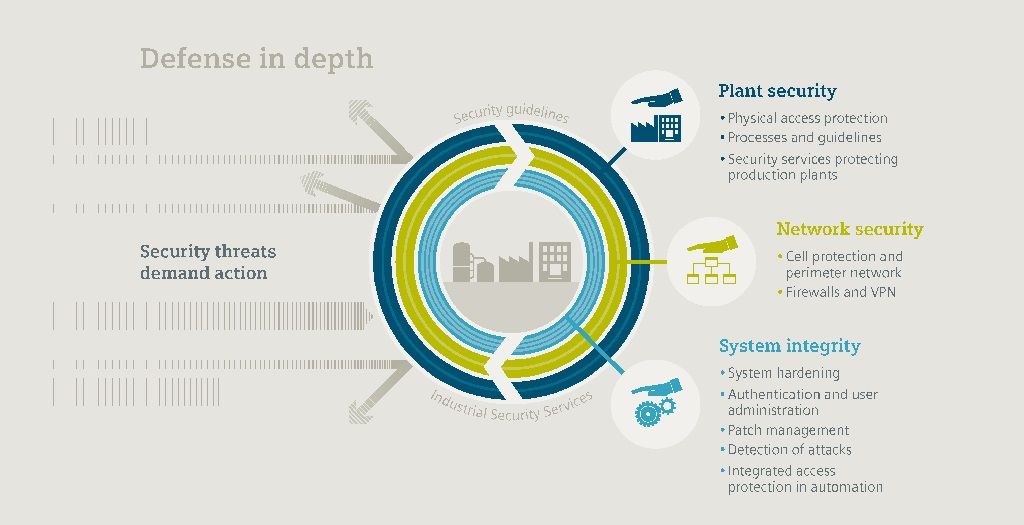

Nella strategia di Siemens riveste un ruolo importante la prevenzione. «Un principio fondamentale per la sicurezza delle aziende – afferma Sartori – è la defense in depth (nota anche come “Castle Approach”): ci sono più livelli di controlli di sicurezza. Lo scopo è fornire ridondanza nel caso in cui una difesa fallisca e quindi applicare, in caso di attacco, una serie di contromisure complementari tra di loro e predefinite». Infine, anche la formazione del personale è molto rilevante: «Si deve apprendere l’abitudine a modificare certe password con una certa scadenza, utilizzare antivirus sempre aggiornati e a fare comunicazione crittografata». Applicando tutte queste mosse al contempo, se poi l’attaccante apre una breccia nel sistema, trova una strada in salita, difficile, perché fatica a superare le tante difese che incontra. Supera uno strato, ma non penetra in un altro. Insomma, l’approccio giusto è olistico, a 360 gradi.

Tre declinazioni dell’approccio olistico: plant security, network security e system integrity.

Quanto al primo, contempla tutti i metodi per rendere complicato l’accesso a personale non autorizzato; peraltro, il plant security si ottiene se viene fatta una valutazione a priori dello stato della sicurezza per evidenziare i punti deboli. Secondo questo modello, vanno rilasciati report secondo gli standard IEC62443 (citato in questo articolo) e ISO/IEC 27001 (norma internazionale che definisce i requisiti per impostare un sistema di gestione della sicurezza delle informazioni; include aspetti relativi alla sicurezza logica, fisica ed organizzativa). In pratica, si identificano le vulnerabilità in base al rischio, e i mezzi per mitigare i problemi.

Quanto al network security, è un approccio più tecnologico, per aumentare la sicurezza a livello di rete industriale. Si pensi ai router/firewall industriali che implementano le “protezioni di cella”, dividendo la rete in tante “celle” o “isole”. L’interfaccia di comunicazione tra queste ultime regola l’accesso ai servizi di comunicazione. Con un Syslog (un protocollo di rete) si può tenere traccia di tutte le operazioni realizzate nel sistema; pertanto è possibile scoprire se una cella o un’isola sono state “conquistate”. Va detto che il Syslog è sul dispositivo; ma il centralizzatore delle informazioni è il SIEM (Security Information Event Manager che fornisce molte delle funzionalità necessarie per la gestione dei registri).

Quanto, infine, al System Integrity, è un concetto legato al cuore dell’automazione del sistema. Per esempio, Siemens mette a disposizione la comunicazione X.509 (siamo nel campo della crittografia, e occorrono documenti che attestino l’associazione univoca tra l’identità di un soggetto e una chiave crittografica), https eOPC-Ua (protocollo standard per il funzionamento delle macchine e dei sistemi software che ora possono comunicare tra loro nella stessa lingua, favorendo l’interoperabilità). «Per quanto riguarda invece i computer industriali – afferma Sartori – c’è la massima compatibilità con i più famosi software antivirus e whitelisting (la pratica di identificare soggetti forniti di privilegi, servizi, mobilità, accesso o riconoscimento. I soggetti in lista saranno accettati, approvati o riconosciuti. La whitelist è il contrario della blacklist, la prassi di individuare soggetti non riconosciuti e non ammessi) e con patch di sistema operativo rilasciato per aumentare la security».

Minacce informatiche sempre più gravi per le aziende

Anche una definizione di attacco informatico pare una faccenda complicata. «Una volta pronunciata, potrebbe essere già obsoleta» – commenta Cristian Sartori. E questo perché non solo il cyber- crime è in costante evoluzione, ma anche perché lo sono i fattori che contribuiscono alla sua crescita esponenziale e al suo attecchimento nel comparto industriale. Sartori fa l’esempio del passaggio dal phishing allo spear phishing. I due fenomeni condividono molte tecniche, ma non vanno confusi. Il primo è una sorta di attacco esplorativo, rivolto ad un pubblico ampio e indefinito. «Un’e-mail generica – continua Sartori – mandata a un milione di persone. Se lo 0,1% dei destinatari abbocca, si tratta comunque di mille persone». È un attacco diretto, dritto verso le credenziali bancarie – e dunque verso il portafoglio – delle vittime.

Invece, nello spear phishing il furto delle credenziali è solo l’inizio del’attacco: si vuole ottenere l’accesso a una rete di destinazione. In pratica è una truffa volta a colpire aziende specifiche. Per realizzarla, il criminale deve concentrarsi su un dipendente in particolare, carpendo informazioni dai social media, come LinkedIn, Facebook, Twitter. «Dopodiché si crea una mail accattivante, ben studiata costruendo una storia particolare – continua Sartori – in modo da far abbassare alla vittima le difese. Talvolta l’agente si finge un fornitore. L’e-mail contiene collegamenti o allegati infetti; una volta cliccati o aperti, il malware (“malicious software”, che significa letteralmente “software malintenzionato”: indica un qualsiasi programma informatico usato per disturbare le operazioni svolte da un computer, rubare informazioni sensibili, accedere a sistemi informatici privati, o mostrare pubblicità indesiderata) si mette in azione, dirigendosi verso un target definito». In pratica, lo sfortunato dipendente è il cavallo di Troia del cyber-criminale. Troia, però, non è il conto corrente del dipendente, ma l’azienda.

«Se il criminale riesce ad aprire una breccia nel sistema – afferma ancora Sartori – può bloccare la produzione. E può chiedere un riscatto per riattivarla. In genere, prima di iniziare l’offensiva, l’agente studia la rete». Si parla in questo caso di ransomware, un tipo di malware che limita l’accesso del dispositivo che infetta, richiedendo un prezzo da pagare per rimuovere la limitazione. Esistono, naturalmente, altri tipi di attacco. Ad esempio, si parla di “man in the middle” quando qualcuno segretamente ritrasmette o altera la comunicazione tra due parti che credono di comunicare direttamente tra di loro. O di “Board of director attack”, e cioè la sottrazione di informazioni dei vertici aziendali. O ancora di “Pharming reputazionale”, danno all’immagine dell’azienda generato, per esempio, creando un clone di un sito per diffondere notizie false. Ma sembra essere l’interruzione della produzione il spettro più temibile che le aziende si trovano ad affrontare.

Perché le aziende sono sotto scacco

Anzitutto, va detto che la quarta rivoluzione industriale è caratterizzata dalla crescente digitalizzazione e interconnessione dei dispositivi. Si parla di IIoT, Industrial Internet of Things, che ha un impatto molto significativo sulle aziende. «Il Cyber-crime sta esplodendo adesso – afferma Candian C’è un’infinità di macchine connesse. E si assiste, pertanto, alla disgregazione delle barriere intrinseche del mondo industriale, che prima era chiuso in se stesso; ora è connesso: verticalmente verso piattaforme Cloud e orizzontalmente, verso altri asset aziendali e nella catena del valore». «Da questo punto di vista – prosegue Candian – va affermato che la sfida contro il cyber-crimine è nata a livello IT; mentre la “fabbrica”, l’officina”, non sono nate per rispondere a questo genere di minacce. Le tecnologie per fronteggiare i problemi sono già disponibili; ma implementare a livello OT non è un passaggio immediato. Questo perché il mondo della produzione si è sviluppato con esigenze diverse rispetto a quelle della sicurezza informatica. A livello IT si tende a proteggere la confidenzialità dei dati, poi l’integrità del sistema e dopo la disponibilità delle informazioni. A livello OT le priorità sono capovolte: prima la disponibilità, poi l’integrità e dopo ancora la confidenzialità».

[boxinizio]

Siemens

Con circa 377mila collaboratori nel mondo, l’azienda ha chiuso il 30 settembre l’esercizio fiscale 2017 con un fatturato di 83 miliardi di Euro e un utile netto di 6,2 miliardi di Euro. Presente in Italia dal 1899, Siemens è una delle maggiori realtà industriali nel nostro Paese con centri di competenza su software industriale e mobilità elettrica, un centro tecnologico applicativo (TAC) per l’Industria 4.0 e due stabilimenti produttivi. Siemens è al primo posto nel mondo per l’automazione, è leader nell’elettrificazione oltre a essere una delle aziende che hanno inventato l’Industria 4.0 e ne guidano lo sviluppo a livello globale. «Con un trend crescente – ha di recente affermato Giuliano Busetto, Country Division Lead Digital Factory e Process Industries and Drives di Siemens Italia – gli investimenti in R&S della società sono cresciuti. Siemens prevede di aumentare, a livello mondiale, gli investimenti in ricerca e sviluppo, nell’anno fiscale 2018 superando così i 5 miliardi di euro».

[boxfine]

[…] https://www.industriaitaliana.it/siemens-digitalizzare-in-sicurezza/ […]