«Se non conosci te stesso, né conosci il tuo nemico, sii certo che ogni battaglia sarà per te fonte di pericolo gravissimo». La citazione è tratta da uno dei più importanti manuali di strategia militare di tutti i tempi, L’arte della guerra del generale cinese Sun Tzu (VI secolo a.C.). C’entra, con la cyber security, perché riassume la risposta ad una precisa domanda: che cosa deve fare un’azienda manifatturiera per realizzare un’infrastruttura resistente agli attacchi informatici?

Una premessa: non è questione di sola tecnologia. Quella viene dopo. Qui conta la metodologia. Perché, a seguito della convergenza tra la rete industriale (delle macchine interconnesse) e quella informatica (dei server), e della diffusione di dispositivi collegati ma operativi al di fuori del perimetro dell’azienda, il pericolo è ovunque, il rischio è pervasivo, e una cyber infezione può entrare da una mail di un dipendente ed espugnare il sistema di controllo di una linea di produzione. Non si tratta di parare il colpo con questo o quel software di difesa, perché questi coprirebbero solo un ambito definito, mentre qui il nemico può aggredire alle spalle o ai lati. Si tratta di studiare una architettura che riguardi l’It e l’Ot, tutti i processi e tutti i compartimenti. Ma come si fa, nella pratica?

Italtel, azienda del Gruppo Exprivia che progetta soluzioni per reti, ha messo a punto una metodologiain tre fasi in successione, che peraltro richiama il pensiero di Sun Tsu.

Anzitutto bisogna conoscere se stessi. È la fase dell’Analisi, che consiste in un assessment profondo delle reti di It e di Ot, di sistemi e sottosistemi, delle macchine interconnesse e dei protocolli. Se si sa esattamente ciò che si possiede, si può stimare il rischio.

Poi, si deve conoscere il nemico. È la fase della Readiness. Bisogna capire a quali rischi siano esposte le reti It e Ot, catalogare le minacce e trasmettere queste informazioni al management. Occorre valutare la resistenza dell’architettura esistente ed individuare le migliori pratiche per rafforzarla.

Infine, si tratta di ingaggiare la battaglia. È la fase dell’Evoluzione. Si identificano i percorsi di sviluppo tecnologico e architetturale per garantire un irrobustimento della infrastruttura e performance ottimali, anche implementando le citate best practise.

In termini di awareness del personale, la formazione deve iniziare parallelamente e contemporaneamente all’implementazione delle attività di sicurezza sull’infrastruttura, per evitare di introdurre tecnologie che nessuno poi sa governare. E occorre dare a tutti i dipendenti una visione di insieme del progetto, vista la potenziale ubiquità dei rischi.

Per questo articolo, abbiamo preso spunto dal Webinar “La Cyber security nell’industria manifatturiera”, tenuto l’altro giorno e organizzato da MADE, centro di competenze tecniche e manageriali guidato dal Politecnico di Milano che supporta le imprese nel loro percorso di trasformazione digitale verso l’Industria 4.0. Mette a disposizione un ampio panorama di conoscenze, metodi e strumenti sulle tecnologie digitali che spaziano sull’intero ciclo di vita del prodotto. Sono intervenuti il presidente di Ecole (Enci Confindustriali Lombardi per l’Education) Alvise Biffi e il cyber security senior sales engineer di Italtel Alessandro Villarosa. L’evento è stato moderato da Stefano Zanero, docente al Dipartimento di elettronica, informazione e bioingegneria del Politecnico di Milano.

La moltiplicazione dei rischi di cyber security con la convergenza tra le reti It e Ot

Per lungo tempo, la rete industriale (Ot), grazie alla quale un’azienda può gestire l’attività una pluralità di macchinari, e quella It, che serve a memorizzare, recuperare, trasmettere e manipolare dati, hanno avuto una vita a sé. Erano mondi separati, che agivano in parallelo senza entrare in contatto. Pertanto, erano amministrate secondo criteri diversi. I primi ad avvertire l’esigenza di tutelare l’azienda dall’attività dei cyber criminali sono stati i tecnici dell’It; perché è questa funzione che per prima si è aperta all’esterno, esponendosi a rischi che all’inizio erano poco conosciuti. Quando si è trattato di abilitare l’accesso alle app aziendali a dipendenti dotati di dispositivi mobili e operativi al di fuori del perimetro dell’impresa, il problema della sicurezza informatica ha iniziato ad assumere un certo rilievo nell’agenda del management. Ma poi è cambiato tutto: con la diffusione dell’internet delle cose e con l’interconnessione delle macchine, e cioè con l’utilizzo di migliaia di dispositivi industriali con indirizzo IP, le minacce di cyber security hanno iniziato a riguardare la rete Ot.

La questione si è ulteriormente complicata con il fenomeno della convergenzatra It e Ot. Le due reti sono sempre più interdipendenti perché, grazie a questa congiunzione, si possono connettere macchine e device ai sottosistemi dotati di proprie regole ed intelligenza, come quelli che pianificano vendite e acquisti e amministrano il magazzino (Erp), quelli che gestiscono l’ avanzamento della produzione (Mes) o quelli che si occupano di manutenzione (Cmms) degli asset aziendali. A questo punto, tramite le diverse interfacce dell’infrastruttura digitale, si ha una supervisione efficace di tutta l’azienda. Si ottiene cioè un controllo puntuale su tutte le fasi di processo. La contropartita, però, è l’incremento smisurato dell’esposizione ai rischi di cyber security.

Qui il video integrale del webinar del Made

Pertanto, secondo Biffi, «quella della cyber security è una sfida che riguarda tutte le funzioni aziendali, e può essere vinta solo veicolando un pensiero difensivo e strategico al di fuori dell’It, lì dove è generalmente diffuso. Solo una catena di menti consapevoli, priva di anelli deboli, può avere successo».

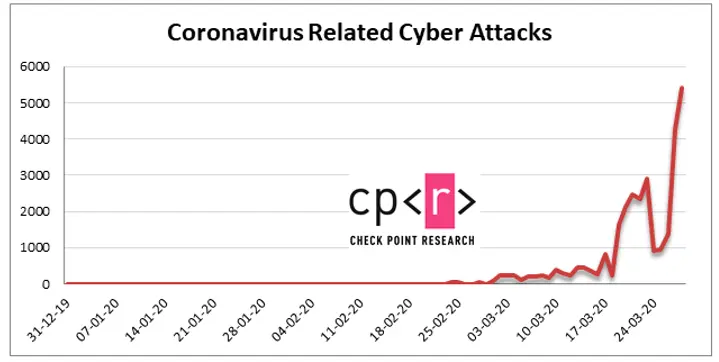

Intanto la tipologia di attacchi alla manifattura aumenta mirabilmente. Non c’è soltanto il ramsonware, il malware (“malicious software”, che significa letteralmente “software malintenzionato”: indica un qualsiasi programma informatico usato per disturbare le operazioni svolte da un computer, rubare informazioni sensibili, accedere a sistemi informatici privati, o mostrare pubblicità indesiderata) che limita l’accesso al dispositivo che infetta. Nel contesto industriale, ciò si traduce nel blocco di una macchina, di una linea o dell’intera produzione; segue una richiesta di riscatto da pagare per disincagliarli. Oggi, oltre a ciò, può accadere che vengano manomessi, con attacchi informatici, solo alcuni lotti: l’aggressore mostra di essere in grado di violare il sistema produttivo, e chiede un riscatto per fornire informazioni su un potenziale, più ampio, sabotaggio. Che potrebbe anche non avvenire; ma intanto, il produttore, al quale si prospettano guai reputazionali e finanziari, è portato a pagare. Comunque sia, le modalità e gli esempi delle truffe da cyber security sono ormai incalcolabili.

La gravità della situazione spinge il mondo industriale a soluzioni di sistema. «Ecole, lo steering comitee sulla cyber security di Assolombarda e Confindustria nazionale hanno realizzato insieme alla Polizia Postale la “Cyber Security Alliance”, che è un portale online dedicato agli associati. La logica è quella di prevenire le minacce di cyber security divulgando tempestivamente le informazioni relative alle nuove vulnerabilità e ai nuovi pattern frodatori individuati dalle forze dell’ordine, che caricano sulla piattaforma una serie di warning. Gli associati così sanno che esiste una nuova modalità di minaccia, e viene fornito loro il “rimedio”, da eseguire in modalità la più semplice possibile. D’altra parte, gli uenti possono segnalare in forma palese o anonima minacce concretizzatesi o sventate, a beneficio dell’intera community imprenditoriale e delle forze dell’ordine». Ma cosa possono fare singolarmente, le aziende?

L’approccio metodologico in tre fasi di Italtel

Se le minacce sono molteplici e possono riguardare la rete Ot e quella It e, in definitiva, tutte le fasi di processo nonché più dipartimenti aziendali, l’approccio difensivo non può che essere olistico, e la risposta non può che riguardare una architettura di cyber security che tenga conto dell’ampiezza del problema. Gli interventi singolari non mettono più al riparo l’azienda. Oggi la cyber security non consiste più in una serie definita di attività migliorative, ma in un percorso con obiettivi a breve, medio e lungo termine, frutto di una chiara visione strategica. Gli investimenti in materia vanno realizzati sulla scorta di un quadro preciso sullo stato di partenza, sui rischi potenziali (dei quali conviene calcolare l’impatto finanziario) e sulle linee evolutive dei possibili interventi. Ma cosa deve fare, esattamente, una azienda per intraprendere questo percorso?

Secondo Italtel, l’approccio metodologico più utile per supportare le aziende che vogliono intraprendere l’iter è strutturato in tre fasi principali.

La prima è quella di Analisi (o “as is”, e cioè “così come è ora”). È la foto di ciò che c’è e di come funziona. Qual è lo stato delle reti It e Ot? Sono moderne o vetuste? Le macchine che sono collegate alla rete industriale a quale periodo risalgono e quale produttore le ha fornite? Quale protocollo utilizzano? Occorre un assessment profondo, un’indagine certosina realizzata esaminando i sistemi e i sottosistemi, e i gangli che li collegano. Nessun particolare può essere trascurato. Al termine, vengono raccolti i requisiti di sicurezza.

La seconda è quella di Readiness (“preparazione”). Quali rischi incombono sulla rete It, e quali su quella Ot? Che tipo di attacco informatico può far breccia nell’una o nell’altra o in entrambe? È necessario individuare e catalogare tutte le minacce, e trasmettere queste informazioni al management. Va “misurata” l’adeguatezza (“compliancy”) dell’architettura (così come si presenta) a resistere alle aggressioni di cyber security. Vanno individuate le “migliori pratiche” per mettere in sicurezza la rete, fornendo le opportune raccomandazioni sulle principali criticità, e le indicazioni a proposito della tempistica relativa all’implementazione di singole attività per l’adeguamento dei sistemi. Secondo Villarosa, «in questa fase possono essere identificati gli interventi a breve termine per indirizzare le problematiche più critiche».

Solo quando il quadro è completo si passa alla terza fase, quella di Evoluzione. È quella della progettazione esecutiva ed evolutiva, quella in cui si identificano i percorsi di sviluppo tecnologico e architetturale tali da garantire un irrobustimento della infrastruttura e performance ottimali, anche implementando le citate best practise.

In ogni fase vengono prodotti uno o più documenti specifici, che rappresentano i “deliverable”, e cioè definiscono i risultati attesi. Un atto, ad esempio, descrive sia gli aspetti tecnici che economici relativi all’evoluzione dell’infrastruttura: viene presentato, in genere, grazie ad incontri o workshop dedicati.

Secondo Villarosa, il metodo ha più possibilità di successo quando si realizza una stretta collaborazione tra il cliente e il fornitore di tecnologia. «Il primo dovrà rendersi sempre disponibile a fornire informazioni al secondo, e dovrà sempre consentire l’accesso alla documentazione tecnica esistente».

Una caratteristica di questo approccio, secondo Villarosa, è la flessibilità: mutando le minacce, si possono definire nuove priorità. Quanto alla tempistica, dipende «dalle dimensioni dell’azienda e dalla complessità dell’infrastruttura da analizzare».

Quanto alla formazione, conta il “quando”. Per Biffi, un errore “classico” è quello di implementare l’infrastruttura di sicurezza prima di procedere alla formazione del personale. Invece, questa seconda attività va pensata e svolta simultaneamente, rispetto alla prima. Devono andare di pari passo, un gradino dopo l’altro. Questo per due motivi: anzitutto nessuno è in grado di apprendere tutto in una volta; e poi si rischia di introdurre tecnologie che, almeno per un certo periodo, nessuno è in grado di governare. Secondo Biffi «il pericolo è quello di affidare la macchina a un tizio, e solo mentre guida spiegargli cosa sono l’acceleratore, il cambio e il freno».

Un altro grave errore è quello di svolgere una formazione del tutto differenziata per comparti e segmenti: il tema, come si è detto, è trasversale, e di conseguenza bisogna offrire a tutti i dipendenti una conoscenza di base dei rischi che corre l’azienda nel suo complesso. Tutti devono avere una visione completa del progetto che si intende realizzare. Solo successivamente si procederà a veicolare conoscenze specifiche e informazioni “verticali”, in base all’attività del lavoratore. Per Biffi, «la logica di insieme è l’elemento vincente che consente a tutti di guardare nella stessa direzione».