La vostra azienda sarà attaccata dagli hacker. Non è questione di se, ma di quando. No, non stiamo facendo terrorismo psicologico: questo vecchio adagio è ben noto a chiunque si occupi di sicurezza. Il fatto è che diventa sempre più vero mano a mano che passano i mesi, perché gli attacchi “non mirati”, che possono colpire qualsiasi computer, continuano a crescere in diffusione, intensità, complessità. Secondo Kaspersky Labs, per esempio, la percentuale di utenti colpita da ransomware è raddoppiata nei soli primi 10 mesi del 2022. E secondo SlashNext i casi di phishing sono aumentati l’anno scorso del 61%. Se volete aggiungere al quadro un aumento di 10 volte delle frodi via email (dato Apwg) solo nell’autunno 2022, o la crescita della banda disponibile per attacchi Ddos passata, da fine 2021 a metà 2022, a oltre 957 Gbps (+57%), capirete perché chi si occupa di cybersecurity non dormirà, quest’anno, sonni molto tranquilli.

Un assaggio di quello che potrà succedere si è verificato durante il primo weekend di febbraio, quando improvvisamente un attacco ransomware ha messo in ginocchio diverse centinaia di server in Europa, Usa, Canada – e alcuni anche in Italia. Le cifre esatte si conosceranno molto più avanti, ma al momento risultano compromesse circa 2000 macchine, una ventina delle quali si trovano nel nostro Paese. L’attacco ha avuto una forte risonanza mediatica, forse anche perché è avvenuto a brevissima distanza da una serie di disservizi su alcune importanti reti telematiche italiane, innescando sui social un effetto di amplificazione della notizia. E forse anche a causa dell’interessamento delle istituzioni: è stato emesso un comunicato ufficiale sulla vicenda da parte dell’Acn (Autorità per la Cybersicurezza Nazionale), il nuovo organismo istituzionale che si occupa di cybersecurity, e anche una nota da parte di Palazzo Chigi che ha tenuto a precisare che “le prime attività ricognitive condotte da Acn e Polizia Postale non hanno fatto emergere evidenze che riconducano ad aggressione da parte di un soggetto statale o assimilabile a uno Stato ostile, mentre appare probabile si tratti dell’azione di criminali informatici che chiedono il pagamento di un riscatto”.

In realtà, passati i concitati momenti iniziali, sembra proprio che l’attacco, per quanto esteso geograficamente abbia provocato danni tutto sommato modesti. Paradossalmente, alle aziende colpite forse costeranno di più le multe (in base alla normativa Gdpr, eventuali furti di dati andranno dichiarati e le aziende verranno punite per non aver adeguatamente protetto la privacy dei propri clienti) che il riscatto richiesto dai criminali autori dell’attacco. Il malware inserito nel server era in grado di criptare file dati di piccola portata (.vmdk, .vmx eccetera) e anche la cifra richiesta per il riscatto, pari a due bitcoin (circa 40.000 euro) era piuttosto bassa. Ma siamo sicuri che anche la prossima volta andrà così bene? Per capire meglio cosa sia successo e come proteggersi abbiamo parlato con Salvatore Marcis, technical director di Trend Micro Italia, filiale della multinazionale giapponese specializzata nel software di sicurezza.

Cosa è successo

«Quello avvenuto venerdì, sabato e domenica è stato nient’altro che un attacco, certo su larga scala, ma che a quanto pare non sembra abbia impattato così tanti sistemi, almeno in Italia – esordisce Marcis – Si è trattato di un attacco di tipo ransomware, ovvero l’attaccante una volta ottenuto l’accesso a una macchina ne cifrava alcuni dati a scopo estorsivo. In particolare, questo attacco ha sfruttato una vulnerabilità particolare, nota come CVE-2021-21974». Per i non addetti ai lavori, le vulnerabilità sono di fatto dei “difetti” del software che possono essere sfruttati dagli hacker per prendere il controllo dei server. Le particolarità di questo caso però sono due: la prima è che per la prima volta viene sfruttato per un attacco su larga scala, non mirato, una vulnerabilità su un server VMware ESXi, mentre fino a oggi questo tipo di attacchi “a tappeto” coinvolgeva di solito server Windows. Questo potrebbe segnalare un innalzamento dell’asticella per gli hacker, che già da tempo utilizzando tecnologie sempre più sofisticate per nascondere i loro malware alle sonde e ai sistemi di sicurezza aziendali.

La seconda particolarità è che la CVE-2021-21974 (come si può arguire dal nome) è tutt’altro che una vulnerabilità nuova: è nota dal febbraio del 2021, e la “patch” (ovvero il codice per correggere l’errore) è disponibile fin da allora. Eppure, a svariati mesi di distanza, migliaia di server risultano ancora non patchati. «Questo fatto deve farci riflettere sulla capacità delle aziende di fare “patch management” in maniera corretta – ammette Marcis – è importante mantenere i propri sistemi allineati alle ultime versioni del software che il produttore rilascia. E questo vale per tutti i sistemi, per i Pc, per i server, per i sistemi in ambito industriale, dove spesso mantenere l’aggiornamento è ancora più difficile, perché magari si fa produzione a ciclo continuo. Oggi un’azienda non può permettersi di rimandare, o peggio dimenticare, l’adozione di una corretta strategia di patch management. Bisogna come minimo tenere aggiornati i propri sistemi, e assicurarsi che se il produttore rilascia un bollettino di sicurezza, il quale tipicamente ci riporta a una patch da installare, l’operazione venga eseguita».

Mettiamoci una patch

Molti esperti di cybersecurity hanno sparato ad alzo zero contro i responsabili It che hanno lasciato i server ESXi non patchati ed esposti su Internet. «C’è di mezzo una catena infinita di sciatteria e disinteresse per non aver fatto gli aggiornamenti dovuti – ha dichiarato al Corsera Corrado Giustozzi, esperto di cybersecurity – E per di più il software in questione può essere attaccato solo se esposto su Internet, cosa che andrebbe evitata. Chi è nei guai non dico che se li è andati a cercare, ma di certo non si è mosso in tempo con le contromisure». E Matteo Flora, esperto di reputazione online, rincara la dose dal suo blog, sottolineando che «non stiamo parlando di qualcosa di sconosciuto e imprevisto, ma di criminali che usano una falla trovata e risolta a fine febbraio 2021, quindi praticamente due anni fa. Solo, pare che nessuno si fosse preso la briga di applicare la patch. Qui più che avvisare di una minaccia è la cronaca di una morte annunciata. E se ti hanno bucato te lo meriti. E devi morire male» conclude il sempre diplomatico Flora. Il problema delle patch, e in generale dell’aggiornamento dei sistemi informatici, è in effetti piuttosto complesso, perché, come al solito, ci sono due facce della medaglia. In un’azienda, tipicamente, lavorano diversi sistemi che sono in molti modi interdipendenti tra loro, e a volte l’aggiornamento di un sistema può renderlo incapace di cooperare con il resto dell’infrastruttura It. Per questo, molto spesso i tecnici preferiscono non installare direttamente le patch sul sistema “in produzione”, ma provarle prima su macchine di test.

Quando si rilevano incompatibilità, si avvia una serie di richieste di modifica per far sì che tutto possa lavorare correttamente con la nuova versione, ma questo lavoro può essere lungo e complesso. Tanto che, a volte, l’azienda preferisce non aggiornare piuttosto di dover affrontare l’iter di modifica di ciascun sottosistema. Esempi tipici sono certi macchinari (molto diffusi per esempio in ambito medicale) concepiti per funzionare con versioni di Windows vecchissime, che non possono essere sostituite da release recenti pena il blocco completo della macchina. «La necessità di testare le patch prima di portarle in produzione è sicuramente un fattore importante nel rallentamento del processo, ma questo non giustifica il fatto di non applicarle del tutto. Noi di Trend Micro abbiamo degli strumenti, software e appliance, che ci consentono di dare “più tempo” ai nostri clienti per installare gli aggiornamenti. Si tratta di una sorta di sistema di “Virtual Patching“, che dà al cliente protezione da una determinata vulnerabilità lasciandogli il tempo per fare test necessari all’esecuzione del patch vero e proprio». Il sistema del quale parla Marcis è di fatto un Host – Ips (Intrusion Prevention System) o Network – Ips, che permette a Trend Micro di proteggere i suoi clienti da tutta una serie di vulnerabilità, spesso scoperte o catalogate proprio dai laboratori di Trend Micro. L’azienda giapponese infatti ha in atto un’iniziativa chiamata Zero Day Initiative, che è in pratica un programma dedicato ai cacciatori di bug – o “Ethical Hacker” come vengono spesso definiti – grazie al quale vengono retribuiti coloro che scoprono nuove vulnerabilità e, invece di andarle a vendere sul dark web, le comunicano all’azienda. L’anno scorso, il 60% delle vulnerabilità scoperte a livello mondiale sono state registrate grazie a questa iniziativa.

Come proteggersi

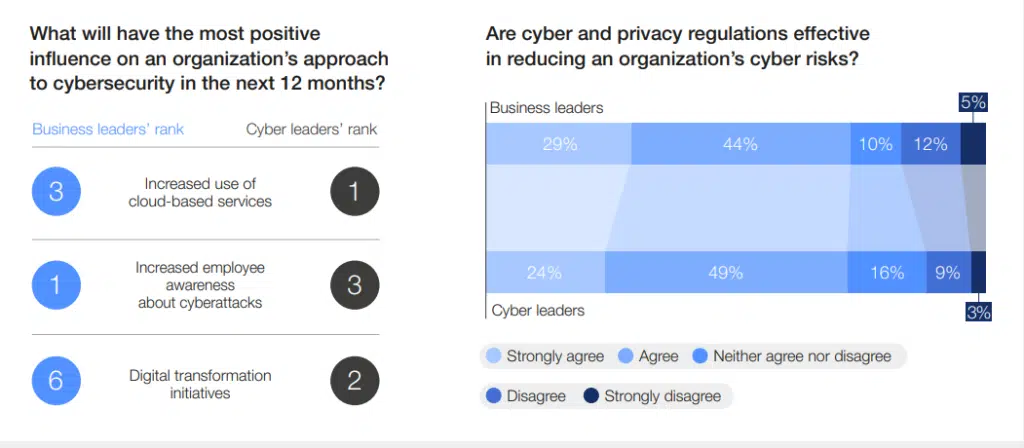

L’impostazione di una corretta strategia di cyberdefense è oggi fondamentale per le aziende, ma il grosso problema è che la sicurezza non è una merce che si acquista un tanto al chilo. Per essere più chiari, il problema non è tanto l’acquisto di software e hardware di sicurezza, ma la creazione della giusta forma mentis all’interno di tutta l’organizzazione aziendale. Il che vuol dire, per esempio, che i prodotti acquistati vanno correttamente installati, correttamente configurati, correttamente manutenuti. Ma vuol dire anche formare tutti i dipendenti sui rischi posti dal malware e dagli attacchi di phishing. Secondo Verizon, l’82% delle compromissioni di dati in azienda è dovuta a comportamenti disattenti dei dipendenti. Tipicamente, basta aprire una mail di phishing (chi non ha mai ricevuto il falso avviso di “pacco in giacenza” o di “controllo della carta di credito”?), o lasciare la password di rete in bella vista su un post-it attaccato allo schermo, per mettere a rischio i server aziendali (no, mettere il post-it sotto la tastiera non è sufficiente. E nemmeno nella cassettiera sotto la scrivania). Quando poi parliamo di entità medio piccole, come la maggior parte delle aziende italiane, ci scontriamo anche con il problema di allocare budget e, soprattutto, di trovare risorse competenti, che in questo settore scarseggiano. Di fatto, la piccola azienda si trova ad affrontare una lotta impari perché da una parte ci sono cybercriminali sempre più organizzati, attrezzati dal punto di vista tecnologico e – a volte – anche aiutati da governi compiacenti, mentre dall’altra attrezzare un Soc operativo 24/7 avrebbe costi inaccettabili.

«Oggi però la piccola azienda ha a disposizione diversi service provider che possono aiutarla – puntualizza Marcis – a dotarsi di una buona infrastruttura di sicurezza. Sicuramente dobbiamo sensibilizzare gli utenti, che sono il primo anello debole della catena, perché inconsapevolmente, tramite una mail, una campagna di phishing, cadono nel tranello dell’attaccante ed espongono l’azienda a un rischio. Bisogna fare awareness, formazione, spiegare le cose da non fare. Quante volte, durante il Covid, abbiamo visto il notebook aziendale usato a casa anche dai figli per fare Dad o navigare? Sono comportamenti molto rischiosi. Bisogna spiegare anche i rischi della navigazione, dei social, di LinkedIn. A volte un utente non formato può rendere vani grossi investimenti in cybersecurity». Formare il personale, d’accordo. Ma resta il problema che i costi di un’infrastruttura di sicurezza restano fuori portata per le Pmi. «Per le Pmi è conveniente esternalizzare il servizio di cybersecurity. Spesso in azienda c’è solo un addetto che segue la sicurezza, non possiamo nemmeno definirlo security manager, in genere è un sistemista che si occupa del day by day informatico aziendale. Ci sono molti nostri partner che offrono sia servizi di manutenzione di prodotto, sia anche servizi a livello Security Operation Center, proprio per le aziende piccole e medie».

Sicurezza “as a service”

Impostare la sicurezza “as a service” ha quindi un duplice vantaggio: da una parte, consente di ottenere livelli di sicurezza tipici di aziende molto più grandi, con capacità dedicate di monitoraggio 24/7, individuazione attacchi tramite sistemi guidati da intelligenza artificiale, e capacità di risposta rapida o addirittura preventiva; e dall’altra si evitano costi iniziali elevati, si supera il problema di reperire le figure professionali necessarie, e si trasforma il budget di sicurezza in una sorta di “assicurazione” contro i danni da hacker. «Quando dobbiamo stanziare i budget per la cybersicurezza, dobbiamo sempre confrontare quello che spendiamo in sicurezza con quello che ci può costare subire un attacco di questo tipo. Quanto mi costa chiudere l’azienda per uno, due, tre giorni per effettuare il recupero dei dati e la messa in linea di un sistema? Quando ho chiaro il costo che comporta un attacco andato a segno, so anche quanto posso investire per “assicurarmi”». Una cosa interessante da notare è che, negli ultimi anni, le cifre investite in cybersicurezza stanno crescendo, in parallelo al sempre maggiore numero di Cio e Ciso che hanno “voce in capitolo” nel board aziendale. Questo starebbe a indicare, quindi, una maggiore presa di coscienza del rischio cyber da parte del top management, che fino a non molto tempo fa sembrava poco incline a dare retta alle Cassandre che parlavano di hacker e affini. «È difficile dare cifre precise, perché i budget di sicurezza vengono allocati tipicamente alla voce “It” e poi suddivisi, perché la sicurezza di fatto entra in maniera orizzontale su tutti i contesti produttivi e informatici presenti in azienda. Comunque, abbiamo osservato che in Italia, negli ultimi 3 anni, circa due terzi delle aziende ha incrementato il budget di sicurezza» conferma Marcis.