Armis, player di primo piano nel settore cybersecurity, ha recentemente pubblicato i risultati di una ricerca su quali siano i dispositivi più attaccati, e “bucati”, dagli hacker. Il risultato, per molti inaspettato, è che ai primi 5 posti di questa graduatoria ci sono apparecchi tipicamente impiegati in ambito OT, dai Plc ai server Scada. Inaspettato per molti ma non per tutti, visto che anche una recente indagine Ibm aveva messo il settore manifatturiero al primo posto in fatto di attacchi hacker subiti.

Fra i motivi di questa vulnerabilità degli impianti OT, troviamo problematiche che vanno dalla scarsa attenzione al problema cybersecurity, fino alle lotte intestine fra i team di sicurezza IT e lo staff di produzione, che ha agende, priorità e obiettivi molto diversi da quelli dei colleghi IT, e che spesso guardano con sospetto (o rifiutano tout court) a ogni intervento dell’IT sui loro apparati, interventi vissuti spesso come vere e proprie intromissioni.

Con queste premesse, avere una soluzione di cybersecurity che non richieda l’installazione di agenti, sonde, sensori o altro sui dispositivi da monitorare, diventa a volte l’unico modo per poter assicurare protezione allo stabilimento senza creare scontri intestini fra i vari team coinvolti.

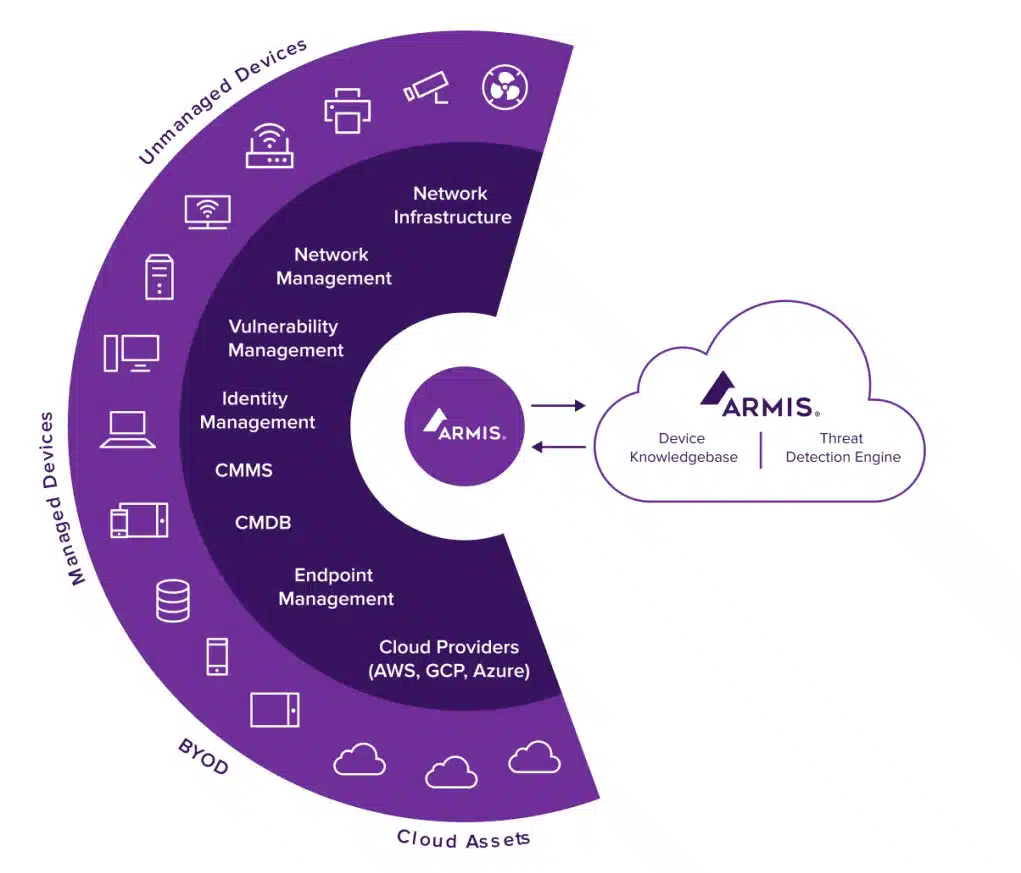

Una soluzione di questo tipo è quella proposta da Armis, azienda di Palo Alto specializzata nella threat detection, guidata in Italia dal country manager Italy & Mediterranean Area Nicola Altavilla. La piattaforma di cybersicurezza di Armis è di tipo SaaS (Software as a Service), e sfrutta una singola sonda posta al centro stella del cliente, tipicamente nello switch principale sul quale converge tutto il traffico. La sonda si occupa di copiare, codificare in metadati e trasmettere il traffico rilevato a un servizio in cloud che, tramite un grande data lake alimentato da miliardi di dispositivi, utilizza algoritmi di intelligenza artificiale per analizzare i dati di traffico alla ricerca di ogni minimo segno di anomalia.

La soluzione Armis gode di diversi punti di forza. Per prima cosa, il fatto di non dover installare alcunché a bordo macchina o più in generale nello stabilimento consente di evitare “invasioni di campo” dell’IT in fabbrica, spesso malviste dai responsabili di produzione. Inoltre, la struttura SaaS della piattaforma porta a tempi di messa in opera rapidissimi, anche nel caso di monitoraggio di migliaia di dispositivi dislocati in migliaia di sedi. Infine, monitorando oggi circa 3 miliardi di dispositivi, Armis vanta un data lake (in continuo aggiornamento) che gli consente di individuare i comportamenti anomali praticamente di ogni tipologia di apparecchi connessi alla rete.

Quanto è vulnerabile l’OT?

Una ricerca a tema cybersecurity pubblicata recentemente da Armis, azienda operante nel settore della sicurezza e della visibilità degli asset a cui si affidano 40 aziende delle Fortune 100, ha messo in rilievo una dato interessante e non del tutto scontato: i maggiori rischi di cybersicurezza per le infrastrutture critiche (industrie, utilities e trasporti) non arrivano tanto dalle componenti dell’IT aziendale, quanto dalla parte digitale delle OT. Dalle engineering workstation ai Plc montati sui macchinari, dai server Scada ai gruppi di continuità, fino ai lettori di codice a barre: tutti questi dispositivi sono nella classifica “Top 5” del rischio.

Il problema non è tanto, o non solo, tecnologico: tutto sommato, la tecnologia in uso su un Plc non è poi così diversa da quella di un Arduino o di altri sistemi a microprocessore. Il punto critico, sembra di capire, è soprattutto la scarsa dimestichezza del personale OT con i concetti di cybersecurity ormai interiorizzati, a forza di attacchi subiti, lacrime e sangue, dai colleghi dell’IT.

Le aziende, insomma, nonostante le varie rivoluzioni di Industria 4.0, nonostante i percorsi di digitalizzazione a passo forzato, nonostante la crescita della servitizzazione, pensano ancora alla sicurezza dello stabilimento prevalentemente in termini di safety e non di security. Un responsabile di stabilimento, un direttore di produzione, quando parla di sicurezza si riferisce al far sì che gli operatori non si taglino una mano, non al fatto che una macchina sia protetta da un attacco hacker.

Ma questo deve cambiare, e in fretta, perché altri studi recenti (si veda quello pubblicato da Ibm) parlano chiaro: le aziende manifatturiere sono il nuovo obiettivo preferito dalle organizzazioni criminali che operano nel cyberspazio, avendo superato in quantità di attacchi anche il comparto finance, bersaglio tradizionale delle bande hacker fino a pochi mesi fa.

Una questione di cooperazione

Se il problema non è tanto tecnologico quanto di organizzazione aziendale e di mentalità, è chiaro che per risolverlo non basta disporre di una piattaforma digitale di monitoraggio e rilevamento ben congegnata, ma serve soprattutto coinvolgere in ogni progetto di cybersecurity aziendale proprio lo staff della produzione. Che, sappiamo bene, ha priorità e metodi di lavoro spesso molto distanti da quelli dello staff IT. E che, soprattutto, non vede di buon occhio una intromissione, anche minima, nella sua sfera di competenza. Detto fra noi, hanno sicuramente ragioni da vendere: da anni sentono raccontare storie dell’orrore sui disastri provocati dagli hacker alle infrastrutture It, e vedono ogni tentativo dello staff IT di “inserirsi” nello stabilimento come una minaccia alla continuità della produzione, che è la vera ragion d’essere del personale Ot. Risultato: se un qualsiasi membro dello staff IT viene visto avvicinarsi a un macchinario con una chiavetta Usb in mano, verrà come minimo placcato e reso inoffensivo.

«Spesso c’è uno scollamento tra un team e l’altro, IT e OT, e quindi è complicato mettere tutti attorno a un tavolo per escogitare una soluzione comune – ammette Altavilla – Anche perché i problemi da risolvere sono diversi per ogni team, e i team talvolta non sono allineati fra loro. E magari non amano stare allo stesso tavolo. Noi riusciamo, in taluni casi, a metterli d’accordo, perché riusciamo a mettere in evidenza quali sono le criticità comuni ai due team, e questa spesso è una chiave vincente».

Il fatto è che se si vuole mettere in piedi un’architettura di cybersecurity che copra l’intera azienda, non si può rinunciare a proteggere anche l’OT. E quindi, non c’è alternativa: i due staff, IT e OT, devono parlarsi, e concertare una soluzione che, in generale, sancirà un qualche livello di “intrusione” non da parte degli hacker, ma da parte dell’It nei reparti di produzione.

All’inizio, per facilitare la cooperazione fra i team, può essere necessario dare una spinta. Per esempio, coinvolgendo per primo il responsabile finanziario. «Il cfo dell’azienda vede il comune denominatore fra le due realtà – spiega Altavilla – Perché un attacco informatico a una struttura industriale, che provoca il blocco di produzione anche solo per due giorni, significa una perdita molto importante, di soldi oltre che d’immagine».

Riassumendo, per intraprendere un percorso del genere con qualche probabilità di riuscita, bisogna ricordare tre cose: primo, bisogna far coordinare i team IT e OT da un C-level; secondo, i due team vanno “formati” ciascuno sulle esigenze e aspettative dell’altro; e terzo, meno cose si installano in fabbrica e minore è il rischio che finisca tutto in rissa. E su questi punti – in particolare sul terzo – Armis può dare una grossa mano.

La piattaforma Armis

Fondata nel 2015 da Yevgeny Dibrov e Nadir Izrael, la società di Palo Alto opera da anni nel settore della threat intelligence, e ha al suo attivo la scoperta di una lunga serie di exploit che minacciavano centinaia di milioni di dispositivi. Tra i vari successi, citiamo l’individuazione di Blueborne e quella di Bleedingbit, una vulnerabilità a livello chip che ha esposto milioni di dispositivi ad attacchi virtualmente impossibili da individuare. Il suo prodotto principale è la piattaforma unificata Armis per la visibilità e la sicurezza, che ha una particolarità molto interessante per chi deve far convivere staff IT e OT non particolarmente inclini a cooperare: il sistema agisce in modalità di monitoraggio passivo del traffico, senza la necessità di installare alcunché nei dispositivi monitorati, siano essi server, personal computer, Plc, sistemi embedded, sistemi Scada e via discorrendo.

Non ci sono quindi sonde hardware da collegare ai Plc, o “agent” software da far girare sugli Edge PC a bordo macchina. Questo costituisce un vantaggio fondamentale anche per un altro motivo: circa il 90% dei dispositivi connessi alla rete sono di tipo “unmanaged”, ovvero non prevedono proprio la possibilità di installare a bordo una componente software di protezione. Le soluzioni di tipo attivo, quindi, si trovano a non poter monitorare in modo integrato questi device.

Per Armis, avere un sistema passivo costituisce un grosso vantaggio competitivo nei confronti dei concorrenti. «Avere un sistema passivo dove non si installa nulla a bordo macchina facilita moltissimo le cose, ed è uno dei punti di forza che vorrei sottolineare – spiega Altavilla – il responsabile di produzione non ama installare nulla sui suoi device, e apprezza che ci sia una soluzione completamente agentless. L’altro punto di forza è che, essendo una soluzione Saas, completamente cloud-based, abbiamo fatto installazioni su aziende che hanno 1000 o 1500 siti nel mondo nel giro di qualche settimana, contro i diversi mesi delle piattaforme tradizionali».

Monitorare dal centro stella

Detto così potremmo pensare che si tratti, fondamentalmente, di uno sniffer, una tecnologia in uso fin dall’infanzia delle reti digitali. Ma la soluzione Armis aggiunge un componente in più: il cloud. Infatti, la sonda collocata nello switch principale del cliente trasmette continuamente un flusso di metadati che descrive il traffico di rete di tutti i dispositivi al servizio cloud di Armis, servizio che per l’Europa è posizionato su Aws a Francoforte.

Ma un momento, non è forse vero che le aziende manifatturiere hanno sempre qualche dubbio quando si tratta di mandare i loro dati al cloud? «Abbiamo documentazione specifica, come il Data Processing Agreement, un documento legale che attesta al cliente che le informazioni che girano sul cloud sono blindate. Viaggiano metadati con alto fattore di compressione, e non i dati aziendali. Questo fa la differenza» sostiene Altavilla.

La piattaforma di sicurezza di Armis si basa sul cloud di Aws ed è in grado di proteggere ogni tipo di dispositivo: computer, server, ma anche device IoT, IIoT, sistemi scada e in generale qualsiasi asset

E quindi come funziona la piattaforma? «Di fatto noi facciamo una copia del traffico, quindi il sistema è assolutamente passivo. Le problematiche vengono individuate usando l’AI posta sul cloud, che è in grado a quel punto di mappare le criticità sia dal punto di vista delle vulnerabilità, sia dei comportamenti anomali» chiarisce Altavilla. Già perché la componente cloud dispone di un grande data lake alimentato dai circa 3 miliardi di dispositivi che Armis attualmente gestisce. E proprio questa sterminata base dati consente agli algoritmi di IA di evidenziare i comportamenti anomali dei dispositivi, e di segnalarli per esempio tramite Alert. E non stiamo parlando dell’individuazione dei soli attacchi “tradizionali”, tipo i Ddos o similari. Il sistema è in grado di individuare anche minacce piuttosto subdole, come gli attacchi “silenti”, che si inseriscono nel sistema e rimangono nascosti per mesi, per poi uscire all’improvviso a fare danni – che si tratti di ransomware, o di attacchi specifici che vanno per esempio ad alterare le istruzioni di una macchina per farle produrre pezzi non conformi alle specifiche.

«Questo è sicuramente un nostro punto di forza – conferma Altavilla – Disponendo del data lake in cloud, e conoscendo le macchine, noi riusciamo a mappare e capire qual è il comportamento corretto. Possiamo vedere il famoso mezzo millimetro di errore inserito dal malware che poi va a compromettere la produzione, perché individuiamo l’anomalia del comportamento della macchina, del device, del Plc, e inviamo la segnalazione alla consolle. A quel punto il sistema vien subito isolato, evitando che venga “contaminato” il contesto circostante all’apparato». Ma in caso di attacco rilevato, il sistema viene bloccato in automatico, o c’è modo di intervenire sulle decisioni, visto che in molte aziende bloccare una linea di produzione all’improvviso non è esattamente una buona idea? «Il sistema può essere settato con la modalità di automatismo totale, oppure può limitarsi a inviare l’Alert al responsabile di produzione, che potrà valutare se dare il consenso per bloccare o se far continuare la produzione, per esempio fino alla fine di un processo» conclude Altavilla.