Impianti 4.0 e smart factory sono a forte rischio attacchi informatici: la digitalizzazione, infatti, rende le aziende più vulnerabili. Come se non bastasse, ad allargare il perimetro aziendale da proteggere intervengono anche nuovi rischi determinati dalla connessione con i vari anelli della supply chain. Per ciò è sempre più difficile contrastare attacchi che, nella maggior parte dei casi, hanno come obiettivo il furto di dati aziendali. Che fare? Strategia zero trust e formazione dei dipendenti sono elementi centrali nelle politiche difensive delle imprese. Anche se nel 2023, a remare contro il mercato della cybersecurity rischia di intervenire anche il fattore macroeconomico: le maggiori spese energetiche e di approvvigionamento e conseguenti risultati di bilancio inferiori al previsto possono spingere le aziende a non investire nella protezione di dati e impianti, se non addirittura a risparmiare. In questo malaugurato ma non infrequente caso, il primo consiglio è: proteggere i dati, usando al meglio gli strumenti che sono già in casa.

Le previsioni di Trend Micro – tra i leader mondiali nella cybersecurity – indicano per il 2023 un concentrarsi degli attacchi sulle reti Vpn senza patch e sulle infrastrutture cloud di back end. In entrambi i casi, il rischio riguarda gli impianti produttivi. Le tecnologie chiave per reagire sono l’intelligenza artificiale e il machine learning. Così come vengono utilizzate dagli hacker, sono utili anche in chiave difensiva. Ma un buon sistema di sicurezza non può prescindere dalle competenze di chi lavoro fisicamente sulle macchine e non solo. Pirelli ha realizzato la trasformazione digitale con un approccio cyber strutturato, sottolinea il Ciso, chief cybersecurity officer, Stefano Vercesi. Il quale, dal suo osservatorio, vede attacchi «sempre più targettizzati e veloci», possono durare tre minuti, un tempo in cui «è difficile riuscire a bloccarlo», anche avendo a disposizione strumenti evoluti. Bisogna rispondere facendo sistema, anche coinvolgendo maggiormente il top management: un attacco informatico comporta danni economici immediati, perdita di competitività, rischi legati alla perdita dei dati. A questo proposito, Spike Reply, che si occupa di cybersicurezza, fornisce formazione per il personale, anche attraverso pills informative, e vere e proprie simulazioni di scenario, che uniscono al training il perfezionamento del sistema stesso: si individuano falle e ostacoli, per migliorare le procedure.

Chi invece rifà un impianto da zero ha la strada più in discesa: «i produttori hanno portato sicurezza al settore del machinery» rileva Salvatore Marcis, Technical Director di Trend Micro Italia, che però insiste: «poi però ci vuole un approccio continuativo. Un macchinario nuovo è sicuro a oggi, ma quando iniziano a uscire vulnerabilità, aggiornamenti, una strategia difensiva che continua nel tempo ci deve essere». Fra i soggetti centrali della filiera, i system integrator, che non possono prescindere dalla necessità di proteggere i dati. Bisogna considerare anche il social engineering, ossia il tentativo di attacchi cyber attraverso i social network. Anche l’unione fra IT e OT creare nuove vulnerabilità, in produzione c’è sempre il punto debole rappresentato dalla manutenzione. Altra vulnerabilità per i manufacturers, la supply chain. «La chiave è la resilienza» sottolinea Ed Cabrera, chief cybersercurity officer Trend Micro. Approfondiamo i trend della cybersicurezza 2023 in base al “Future/Tense: Trend Micro Security Predictions for 2023”, il report di Trend Micro sulle minacce informatiche che caratterizzeranno l’anno in corso, presentato al Security Barcamp 2023 da Salvatore Marcis, Technical Director di Trend Micro Italia.

Le minacce 2023 secondo Trend Micro: ramsomware, interazione IT e OT, social engineering, perimetro aziendale, cloud

Molto in sintesi, il report di Trend Micro individua otto macro aree di minacce o vulnerabilità. Alcune, riguardano da vicino il manufacturing, altre i più ampi sistemi di sicurezza aziendale, che comunque nell’industria 4.0 coinvolgono la produzione. Partiamo dalle minacce che impattano sull’industria:

- ramsomware: gli attacchi cambiano strategia, sono maggiormente mirati a rubare dati,a scopo di vendita o di estorsione. Continuano anche gli attacchi che portano a blocchi di produzione, ma su questo fronte le imprese sono più preparate, hanno adottato strategie difensive, mentre i dati spesso sono esposti.

- Interazione IT e OT: è un settore ad alto tasso di evoluzione, tanto che nell’OT security mancano persone. In ogni caso, l’automazione industriale e il 5G richiedono risposte sul fronte della sicurezza. Nel 2023 il report individua un probabile trend in crescita dei cyberattacchi basati su IT che colpiscono inavvertitamente i sistemi OT collegati alle reti IT, «rivelando i sistemi OT quale vettore di attacco sottoutilizzato attraverso cui i criminali informatici possono spostarsi lateralmente tra ambienti OT e IT».

- Social engineering: è una minaccia sempre attuale che continuerà a colpire organizzazioni e utenti con nuove tecnologie, come i deepfake: profili di utenti fasulli vengono utilizzati per attirare le potenziali vittime in una relazione affettiva con l’obiettivo di estorcere denaro o informazioni. Si verificano attacchi molto mirati verso i vertici aziendali, un punto debole è rappresentato dalla supply chain. E’ necessario affrontare in modo standardizzato la sicurezza nei confronti dei fornitori, sottolinea Ezio Ricca, associated partner di Spike Reply: «il 50 per cento degli attacchi a un’impresa manifatturiera arriva dalla supply chain». La catena è ormai lunghissima: per una fornitura a Taiwan si passa attraverso un componentista svizzeri che si approvvigiona in Cina. «Tutto questo costringe le tecnologie della sicurezza a una continua rincorsa». In pochi anni siamo passati dagli antivirus a software di intelligenza interficiale e machine learning. La risposta delle imprese deve passare attraverso un’opera di awareness. «Se ho in azienda tecnologia, ma non prepazinoe e formazine, non mi difendo bene», segnala Ricca. Un’area di attacchi verso le imprese che sfrutta il social engineering è quella delle truffe Bec (Business Email Compromise), che utilizzano la posta elettronica, con messaggi falsi di alti dirigenti aziendali che in realtà servono a sottrarre denaro: un tipo di truffa che secondo il report di Trend Micro continuerà a colpire le organizzazioni nel 2023, le previsioni sul mercato delle truffe BEC indicano una crescita del 19,4% annuo e un giro d’affari a 2,8 miliardi di dollari al 2027. I criminali attivi in questo settore hanno messo a catalogo proposte “BEC-as-a-service”, l’abbondanza e l’accessibilità di informazioni online consentirà di perfezionare ulteriormente le attività Bec rendendole ancora più mirate. Gli hacker utizzano tecnologie di intelligenza artificiale (AI) e machine learning facendo ricorso ai deepfake per potenziare gli aspetti di social engineering degli attacchi Bec.

- Perimetro aziendale: qui incide parecchio il ruolo dello smart working, che ha allargato esponenzialmnete il perimetro aziendale. Il perimetro enterprise è diventato troppo ampio per poter gestire in sicurezza i vari elementi cloud, le policy BYOD (Bring Your Own Device) e le numerose applicazioni as-a-service che sono oggi diffuse in molte aziende impegnate nella trasformazione digitale. Il trend sono i modelli zero trust, ambienti nei quali l’identità di tutti i dispositivi, di tutti gli utenti e di tutte le app viene considerata vulnerabile e quindi deve essere esplicitamente verificata e associata a una condizione minima di accesso necessario. Le soluzioni Ztna (Zero Trust Network Access) offrono un’alternativa alle Vpn e rientrano in una strategia zero trust più ampia. A differenza delle VPN che forniscono pieno accesso all’intera rete, Ztna stabilisce solamente una connessione sicura tra gli utenti autorizzati e una specifica applicazione o uno specifico servizio, evitando che un cybercriminale possa muoversi liberamente all’interno di una rete. Esempio: la Zero Trust Architecture (Zta) del National Institute of Standards and Technology (Nist) utilizza zero trust per guidare il design di sistemi industriali ed enterprise.

- Cloud: è una rischio che riguarda da vicino il manufactoring 4.0, che prevede spesso l’utilizzo del cloud. Uno strumento utile per difendersi è il modello Secure Access Service Edge (Sase) di Gartner, un’architettura di rete basata sui principi zero trust che consolida le funzionalità di base delle tecnologie di sicurezza e di rete come Ztna, Secure Web Gateway (Swg) e Cloud Access Security Broker (Casb).30 Dal momento che Sase può essere implementata anche in un unico stack software, le aziende possono fornire connessioni sicure ai dipendenti remoti e alle reti delle loro filiali senza l’appesantimento provocato dall’uso di molteplici applicazioni differenziate.

Gli altri trend analizzati: blockchain e open source

Ci sono poi altri trend 2023 analizzati dal report di Trend Micro che però riguardano meno specificamente il settore del manufacturing:

- blockchain,

- vulnerabilità software open source (riguarda più l’IT che l’OT, ma come detto ormai l’integrazione è tale per cui i rischi riguardano l’intero sistema),

- approccio alla cybersicurezza non più basato principalmente su soluzioni verticali specifiche.

Digitalizzazione degli impianti e sistemi di cybersecurity: diversi approcci fra nuovi plant e revamping. E occhio al Mes!

Per le industrie della manifattura, ci sono due casistiche. Le imprese che fanno il plant nuovo, e quelle che invece revampano un plant gia esistente. In quest’ultimo caso, bisogna porre maggiore attenzione alle misure di sicurezza, perché ci sono più rischi. Le industria sono pronte a cogliere correttamente questa sfida, spiega ancora Salvatore Marcis (Trend Micro), «sanno di dover prestare attenzione al contesto della sicurezza, soprattutto nell’interconnessione fra ambienti IT e OT». Quindi erp, gestione ordini, gestione della produzione, connessi con la parte produttiva. «La difficoltà maggiore è capire come applicare le misure di sicurezza. Sta al system integrator la realizzazione di un progetto implementabile facilmente, che non rallenti la costruzione del plant nuovo o quello esistente». La soluzione corretta prevede di disegnare e implementare il sistema di sicurezza a livello azienda, individuando la soluzione tecnica adeguata». Nel primo caso, invece, ovvero il rifacimento dell’intero impianto produttivo, o di una linea, «la macchina che compro è protetta» specifica il technical director di Trend Micro Italia. Un punto a favore dei produttori, che «hanno portato sicurezza. L’impresa può contare sull’attenzione di chi fornisce macchine, plc, robot». Però anche chi acquista macchinari nuovi deve avere «un approccio continuativo. Il sistema nuovo è sicuro a oggi, ma poi iniziano a uscire vulnerabilità, aggiornamenti, quindi ci vuole una stretgia difensiva che continua nel tempo».

Continuando a declinare i trend sopra esposti, passiamo al social engineerng, che come detto viene usato per attaccare anche il sistema produttivo. Ripetiamo, non sempre e anzi in un numero sempre inferiore di casi, per bloccarlo (ad esempio, a scopo estorsivo), ma anche (sempre più spesso) per rubare dati. Gli impianti produttivi digitalizzati sono meno vulnerabili a determinati tipi di strumenti usati per il social engineering, come il phishing, ma hanno comunque diversi punti deboli. Innanzitutto, sottolinea Salvatore Marcis, Technical Director di Trend Micro «il manutentore. Se per esempio viene chiamato a fare l’aggiornamento su una macchina, bisogna capire che mezzo usa, per esempio una chiavetta usb deve essere sicura. L’aggiornamento deve essere verificato prima dell’installazione, il pc non deve essere comprmoesso perchè rischia di impattare negativamente sul software». Quindi, in un ambiente industriale “chiuso”, non connesso, il manutentore è il primo indagato. Nelle imprese che invece hanno il sistmea industriale, ad esempio un Mes, connesso con il resto dell’azienda, la famosa integrazione IT-OT, i punti deboli della rete diventano tanti. Interviene il rischio legato all’allargamento del perimetro aziendale. «Un problema può arrivare in produzione anche dalla parte amministrativa, perché magari non c’è una sedimentazione della rete tale da impedirgli di arrivare a produzione». Un esempio emblematico è l’ambito ospedaliero: «ci sono macchine, ecografi, tac, che sono connesse. A volte un danno sul pc dell’amministrazione viene trascinato sulla Tac. Spesso sono macchine meno protette, hanno un ciclo di vita lunghissimo, sono difficilmente aggiornabili, e quindi diventano vulnerabili».

Lo skill gap nella sicurezza industriale: lo studio del World Economic Forum. E su It/Ot e IIoT 5g….

La crescente necessità di reti a elevata affidabilità e bassa latenza da parte delle industrie è destinata ad alimentare il mercato IIoT 5G in tutto il mondo, si stima un valore di 18,9 miliardi di dollari entro il 2030. Il mercato si muove nel seguente modo: nell’immediato, un graduale aumento degli Oem (Original Equipment Manufacturer) dotati di proposte e soluzioni che incorporano la AI. L’adozione di AI su vasta scala all’interno dell’industria sarà accelerata in alcune aree delle operation, in particolare quelle con requisiti di resa molto elevata. Anche gli hacker «approfitteranno di questa tecnologia emergente per potenziare gli attacchi in termini di automazione e ricerca, facendo della AI offensiva una minaccia incombente che le realtà industriali dovranno tenere sotto controllo negli anni a venire». E qui si inserisce il discorso delle competenze: «la vera sfida si legge nel report – è reperire expertise in grado di tenere la tecnologia perfettamente al sicuro, e nel 2023 gli ambienti OT/Ics (Operational Technology/ Industrial Control Systems) saranno tra quelli maggiormente colpiti dalla carenza di competenze nella sicurezza. Le sfide della cybersecurity in questo ambito sono legate spesso alla mancanza di personale e all’errore umano, per cui è probabile che tali fattori renderanno zoppicanti i sistemi OT e lasceranno gli ambienti industriali in mano a team di sicurezza sguarniti e tuttavia incaricati di proteggere le reti di molteplici fabbriche».

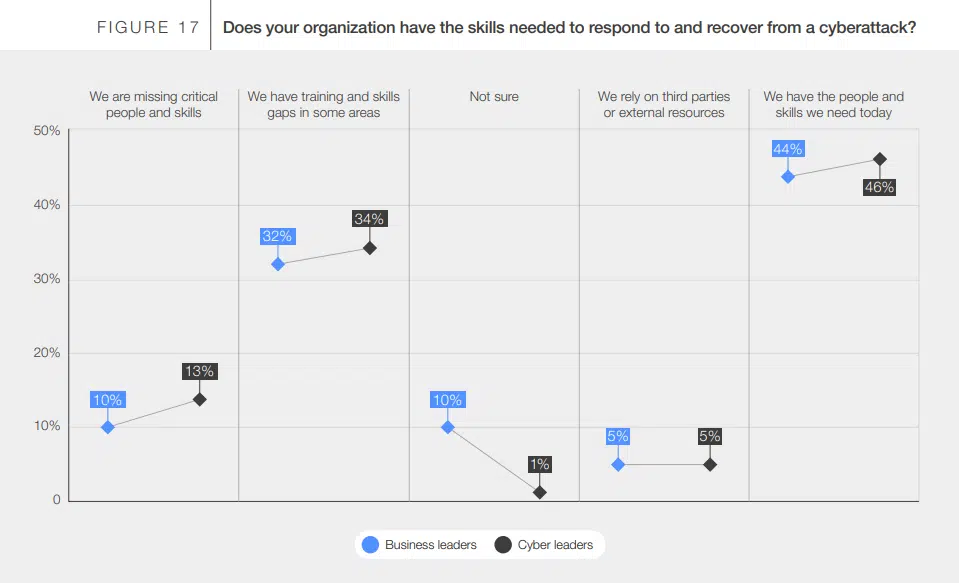

Lo skill gap è rilevato anche dal Global Cybersecurity Outlook 2023 del World Economic Forum, che a fronte di un deficit tra domanda e offerta di 2,27 milioni di risorse nel 2021 ritiene «necessario aumentare la forza lavoro, facendo leva anche nelle soft skill dei laureati nelle discipline non Stem». Circa il 34% degli esperti di sicurezza informatica ha affermato di non avere alcune competenze nel proprio team, con il 14% che afferma di non avere competenze critiche. Il problema è più pronunciato in settori chiave come i servizi energetici, dove quasi il 25% degli esperti di sicurezza informatica ha affermato di non disporre delle competenze critiche necessarie per proteggere le operazioni delle proprie organizzazioni. Per le imprese è quindi strategico espandere il pool di talenti della sicurezza informatica. Gli hacker si allenano su sistemi simili a quelli dei loro obiettivi industriali per sviluppare malware customizzati per ambienti OT/Ics, quindi le aziende che non riescono a trovare personale qualificato per gestire le nuove tecnologie appena adottate potrebbero trovarsi a dover affrontare interruzioni e problemi nell’ambito OT/Ics. Sulla base della ricerca Trend Micro, «interruzioni del genere possono provocare mediamente perdite finanziarie fino a 2,8 milioni di dollari per incidente». La necessità di competenze nella sicurezza OT/ Ics consente anche di gestire le esigenze di cybersicurezza dei mercati verticali, «destinate ad aumentare nel nuovo anno», l’industria dovrà anche restare aggiornata a fronte di una crescita delle regolamentazioni, settoriali e governative, destinate a rendere gli ambienti OT/Ics sempre più controllati.

Il caso delle automobili connesse. Occhio al Cloud!

Per quanto riguarda i rischi legati al cloud, un nuovo obiettivo di attacco che secondo il report «vale la pena tenere sotto controllo è rappresentato dalle cloud Api (Application Programming Interface) per vetture connesse». Qui dunque siamo a un settore specifico dell’industria, l’automotive. La maggior parte delle automobili di nuova produzione possiede eSim (embedded Sim) utilizzate, tra l’altro, per trasmettere dati telematici, comunicare con i cloud server di back-end e creare hotspot Wi-Fi. Le applicazioni server di back-end basate su cloud comprendono smart app in grado di avviare, fermare e aprire un’autovettura da remoto, piuttosto che altre app che monitorano le condizioni del percorso stradale. Il perno dell’architettura di rete sono le cloud Api, strettamente integrate con il veicolo.

Il report allerta contro il rischio di attacchi informatici che sfruttano le falle nella sicurezza, sottolineando che queste automobili rappresentano bersagli di alto valore. Viene ricordato l’esempio della Api di Tesla: il controllo sull’accesso dipende totalmente da un apposito token e una volta chi ne entra in possesso, si impadronisce dell’auto. Nel 2022 un ragazzino è riuscito ad assumere il controllo di 25 Tesla durante un esperimento di hacking, evidenziando l’importanza dei token delle Api per la sicurezza dei veicoli. In generale, rileva il report di Trend Micro, «le automobili sono diventate sistemi informatici potenti e complessi che dovrebbero essere protetti con la stessa accortezza adottata per i sistemi enterprise». Il punto è che «le applicazioni per autovetture connesse sono una novità ancora in fase di sviluppo, ma la loro capacità di resistenza alle minacce cyber è ancora poco chiara. Le vetture connesse sono un sistema di sistemi, le cui componenti sono fornite da produttori differenti. Sarà difficile riuscire a garantire la sicurezza da parte di ogni produttore». Nel sistema industriale, lo ricordiamo, la supply chain è uno dei punti deboli per la sicurezza informativa.

Le strategie per il 2023, zero trust e formazione

-

da sinistra: Salvatore Marcis, Technical Director Italy Trend Micro, Stefano Vercesi, CISO Pirelli, Ezio Ricca, Associate Partner Spike Reply, Veronica Pace, Head of Marketing di Trend Micro Italia. Strategia zero trust. Negli attuali ambienti di lavoro misti il traffico interno non è sicuro. Adottando l’atteggiamento zero trust di “mai fidarsi, sempre verificare” nella propria architettura IT, le aziende possono minimizzare i danni di qualsiasi attacco cyber futuro senza sacrificare la produttività degli utenti che hanno bisogno di accedere alle risorse corporate per il proprio lavoro.

- Investire sulla formazione dei dipendenti: il personale è l’ultima e più debole linea di difesa nella cybersecurity, nessuna misura di sicurezza può bloccare un avversario quando sono i dipendenti stessi che inconsapevolmente gli permettono di entrare. Una formazione che permetta alla forza lavoro di identificare i segnali di pericolo può fare un’enorme differenza nella gestione di minacce. Ezio Ricca, associated partner di Spike Reply, attiva nella cibersecurity e protezione dei dati, sottolinea l’importanza del fattore umano nella protezione di dati, processi e persone. Le attività di formazione possono partire da piccole informative, di facile comprensione, e arrivare a vere e proprie simulazioni. Come si fa? «Si individua un possibile attacco – spiega – si simula lo scenario conseguente, e su questo si fa training». E’ un’attività che consente anche di individuare eventuali criticità nelle procedure, per intervenire di conseguenza. Questa è una funzione che viene svolta anche utilizzando programmi di intelligenza artificiale. «L’ai aiuta nella detection, velocizza l’analisi, consente di automatizzare la risposte». Attenzione, la utilizzano anche gli hacker, «per capire quali cambiamenti fare per rimodulare l’attacco». Abbinata al social engineering, aiuta a costruire un attacco efficace.

- Aumentare la trasparenza attraverso una piattaforma di sicurezza completa: il consolidamento delle funzionalità di monitoraggio e rilevamento all’interno di un’unica piattaforma aumenta la capacità di intercettare attività sospette sulle reti aziendali e riduce il carico di lavoro assegnato ai team responsabili della sicurezza, mantenendoli pronti e reattivi. In alternativa, le aziende possono ridurre il ventaglio dei fornitori di sicurezza conservando quelli che offrono soluzioni versatili e multifunzionali. Il Ciso di Pirelli, Stefano Vercesi, segnala che il colosso dei pneuamtici è affiliato a 9 centri di cybersicurezza nazionale, che ricevono da 30 a 800 segnalazioni al giorno. Sono strumenti che possono aiutare a bloiccare attacchi, difendersi. «La cybersicurezza non è necessariamente un’area di competizione. E’ conveniente fare sistema».

- Fare stress test per individuare i punti deboli delle infrastrutture IT. Le aziende dovrebbero possedere un piano per garantire la propria capacità di risposta a differenti scenari di attacco, specialmente quelli che comportano la violazione dei gateway perimetrali. Per esempio, dovrebbero essere in grado di prevedere la propria situazione operativa effettiva nel caso in cui solamente metà del personale IT fosse disponibile per affrontare la violazione del proprio Internet gateway, dei propri record Dns (Domain Name System) o di qualsiasi altro sistema critico. Riservare del tempo per allenarsi su attacchi simulati fornisce ai team di sicurezza un’esperienza sul campo priva di rischi reali.

- Inventario dei servizi cloud per razionalizzare l’uso del cloud stesso: mappare tutte le soluzioni collegate all’infrastruttura cloud aziendale, mantenere informati i team responsabili della sicurezza sul valore che questi servizi forniscono all’azienda, sui dati a cui questi servizi hanno accesso e sui contatti disponibili per ottenere ulteriore supporto. In questo modo sarà possibile tagliare qualsiasi ridondanza che assorbe risorse preziose e tenere il passo con i crescenti standard di conformità per la sicurezza del cloud.

Chi è Trend Micro

L’azienda globale della sicurezza informatica guidata da Eva Chen, è nata (nel 1988) sviluppando software antivirus e si è poi evoluta nella sicurezza del cloud ibrido, della difesa delle reti, della sicurezza per le piccole imprese e di quella degli endpoint. Lavora in 65 paesi del mondo, con oltre 7mila dipendenti, fattura 1,9 miliardi di dollari, fornisce prodotti e servizi di sicurezza per cloud ibrido, reti (anche ambienti OT), utenti, strumenti per valutare il proprio livello di rischio.

In Italia è stato da poco nominato un nuovo amministratore delegato, Alessandro Fontana. Succede a Gastone Nencini che lascia l’incarico di country manager dopo 8 anni