Negli ultimi anni, il malware si è trasformato da problema episodico a minaccia frequente e concreta verso i cittadini e le aziende di ogni settore e dimensione. Le cifre in ballo sono spaventose, parliamo di oltre un miliardo di diversi “agenti patogeni digitali” in giro nel mondo, appartenenti alle varie categorie, dai virus ai trojan, ai ransomware. In media, ogni minuto vengono attaccate quattro aziende nel mondo. Ma anche l’uomo della strada si rende facilmente conto dell’aumento del numero di attacchi, semplicemente osservando quanti Sms truffaldini arrivano sul suo smartphone per avvisarlo di “reinserire le credenziali bancarie per un controllo di sicurezza”. Fra i settori storicamente più bersagliati dagli hacker c’è sicuramente quello finanziario e delle “fintech“, anche se ultimamente lo scettro del settore più colpito è passato all’industria (per il semplice motivo che essendo appena approdata nel digitale con il 4.0 eccetera, non ha ancora imparato a difendersi).

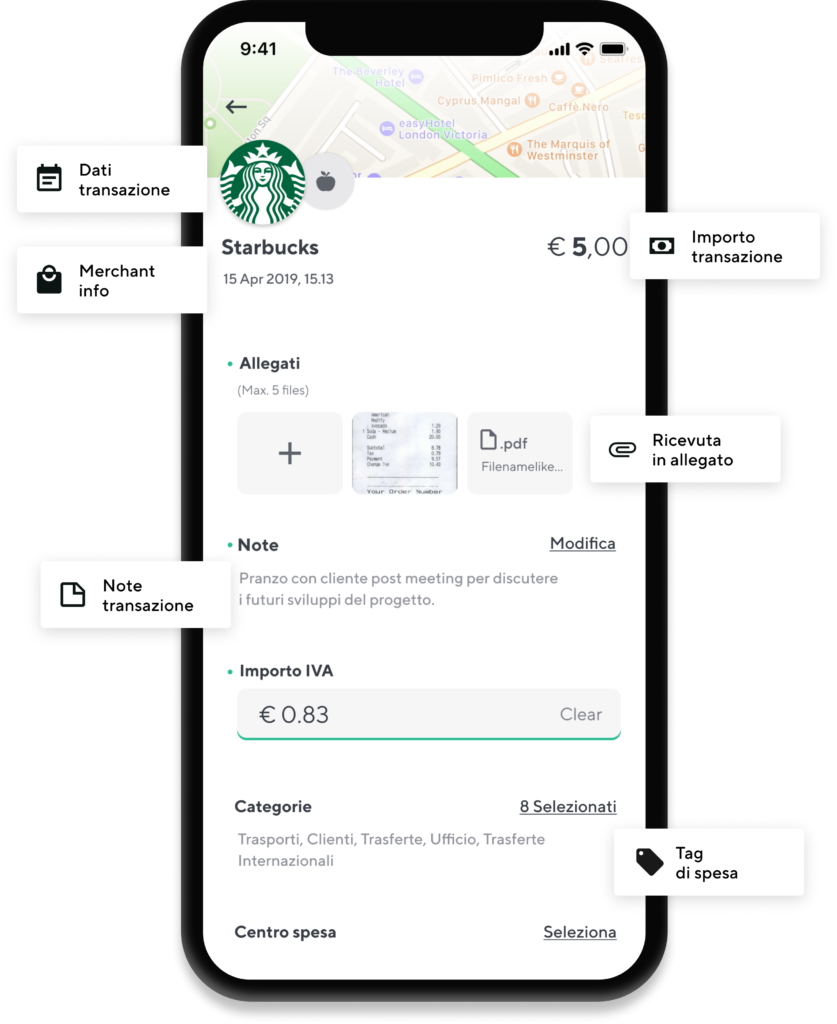

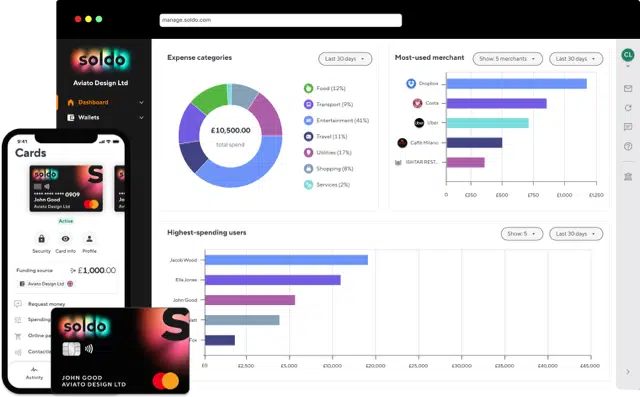

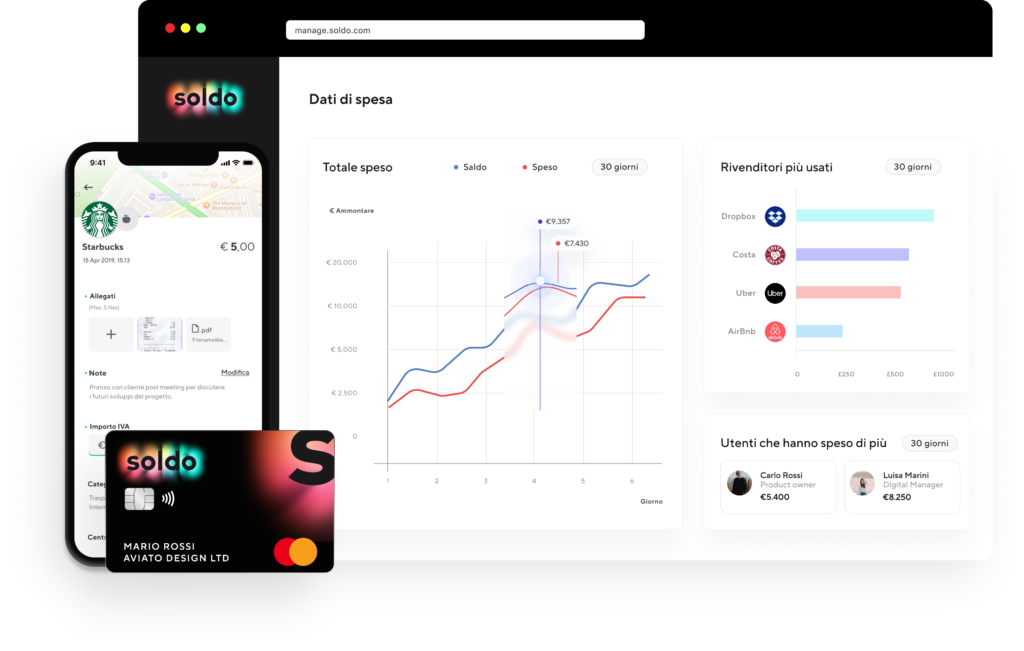

Per vedere come una fintech moderna affronta il problema abbiamo intervistato Jacopo Tupac Santaiti, cyber security lead di Soldo. L’azienda si occupa della gestione e dell’ottimizzazione delle spese aziendali, che possono essere di trasferta, ma anche spese centralizzate dell’azienda, dal marketing all’ IT, alla gestione di abbonamenti, e via discorrendo. In pratica, Soldo dispone di una piattaforma che integra delle carte di pagamento Mastercard e una “web console” dalla quale un amministrativo dell’azienda cliente può gestire tutti i vari wallet, le varie carte, definire i budget e le regole che permettono di delegare il dipendente a spendere i soldi dell’azienda, mantenendo il totale controllo in tempo reale. Grazie alla piattaforma di Soldo, un’azienda quindi semplifica l’intera gestione delle spese, eliminando la necessità di gestire scontrini, ricevute, note spese, e contestualmente si ritrova ad avere un quadro aggiornato in tempo reale della situazione delle uscite. Soldo è specializzata in outsourcing dello spend management: gestisce le spese per oltre 30.000 aziende, con clienti che vanno dalle startup a nomi come Bauli, Rai, DeAgostini, Bata, Sammontana.

È chiaro che con un numero di clienti così elevato, che genera un numero ancora più elevato di transazioni, le esigenze di sicurezza sono assolute. E in Soldo non le prendono certo sottogamba. Partendo dalla considerazione che la gran parte degli attacchi tenta di entrare nel sistema sfruttando l’anello debole della catena, ovvero l’uomo. Email truffaldine, messaggi di phishing, raffinate tecniche di ingegneria sociale vengono usate dagli hacker allo scopo di ottenere dalle persone le credenziali con le quali accedere a conti e carte di credito. La difesa organizzata quindi contempla il coinvolgimento dei dipendenti in corsi di formazione sulla sicurezza, ma anche test per controllare i risultati raggiunti. Inoltre, si sensibilizzano anche i clienti (aziende e dipendenti di queste ultime) con iniziative ad hoc, sempre volte a far crescere la consapevolezza. Per quanto riguarda l’infrastruttura, Soldo è nata nel 2015 ed è partita subito come azienda Cloud Native. Questo ha permesso di sfruttare la sicurezza intrinseca garantita dal fornitore del cloud (che è Aws). Ma non è tutto. La piattaforma è stata progettata secondo i più moderni concetti del software fintech: quindi, security by design, defense in depth, sistemi di autenticazione a doppio fattore o a fattore multiplo per gli utenti. Un sistema di sicurezza multilivello, dunque, dove superare una barriera non serve a nulla, perché gli altri livelli mantengono la sicurezza. Infine, il team di cybersecurity di Soldo si avvale da una parte di aziende specializzate e certificate nel test di sicurezza (penetration test, eccetera), e di strumenti software automatizzati in grado di aiutare il personale a individuare anomalie del sistema che potrebbero essere legate a intrusioni di malware.

Le minacce più frequenti

Secondo molteplici studi, la maggior parte degli attacchi oggi punta alle persone, in quanto anelli deboli della catena. Quali sono le minacce che in Soldo vi trovate ad affrontare con maggiore continuità? «Sicuramente l’obiettivo finale dell’attaccante è quello del controllo del conto della piattaforma dell’utente, questo perché poi la piattaforma mette a disposizione dati di carta di debito e quindi è lì che ci sono i soldi – dichiara Santaiti – L’obiettivo dunque è poter controllare l’identità del cliente. Per poter raggiungere questo obiettivo propedeutico, vengono realizzati attacchi che vengono definiti “attacchi di phishing“. Il termine phishing richiama un po’ nell’immaginario “fishing”, la pesca. In pratica si cerca di trarre in inganno l’utente finale, cercando appunto di estrapolare da lui delle informazioni legate all’identità. Spesso e volentieri queste informazioni sono delle credenziali, se non in alcuni casi i propri dati di carta stessi. Nel mondo degli attaccanti c’è una vera propria industria del male, chiamiamola così, molto ben strutturata e spesso con grandi capitali da investire». Ma perché proprio il phishing costituisce un grosso problema? E in che modi viene implementato un attacco di questo tipo? «Le tipologie di phishing sono molto trasversali – prosegue Santaiti – Le tipologie di attacchi che per lo più riscontriamo sono appunto di questa natura, e attaccano l’elemento debole della catena, che è l’essere umano. Perché con un po’ di organizzazione e un bel po’ di strumenti la parte tecnologica si può istruire, sia in termini di controlli che di monitoraggio, mentre per fare lo stesso con l’essere umano bisogna creare una cultura. Questa cosa è difficile, o quanto meno richiede del tempo. Tempo e azioni mirate, soprattutto se parliamo del cliente, che è più distante dal team di cyber security rispetto al nostro dipendente. Quest’ultimo riceve una formazione capillare, spesso anche molto martellante. Quindi in evidenza c’è il phishing e, più in generale, gli attacchi definiti di “ingegneria sociale“».

Per ingegneria sociale si intende che un attaccante finge di essere qualcun altro (un dipendente di una banca, un responsabile aziendale, eccetera) per guadagnare la fiducia del cliente e fargli rivelare delle informazioni che dovrebbero rimanere confidenziali. Un esempio che sarà capitato a tutti è il classico Sms proveniente dalla vostra banca che vi chiede di inserire le vostre credenziali di accesso per “verifica“. Spesso l’inganno è palese per il semplice fatto che neppure ce l’avete, un conto in quella banca. Ma se per combinazione il nome della banca è quello giusto, moltissimi cliccano sul link e inseriscono le credenziali, anche se è ovvio che la banca non ve le chiederà mai: le conosce perfettamente. «Questa tipologia di phishing, detta “Smishing” (da Sms+phishing) è un attacco generalmente “non targettato”. Gettano una rete, per rimanere nel gergo della pesca sportiva. Per attuarlo, si genera un template di messaggio che viene inviato a milioni di persone. Basta anche solo che l’1% cada effettivamente nel tranello per collezionare tantissime informazioni, perché si lavora su grandi numeri». Una volta che l’hacker attaccante viene in possesso delle credenziali, nel giro di pochi minuti è in grado di svuotare il conto compromesso, in quanto l’attacco è automatizzato: è il server dell’hacker a ricevere le credenziali dall’utente e a immetterle immediatamente sul vero sito della banca, impersonando il cliente e asportando il denaro. C’è da dire che, fino a oggi, abbiamo visto attacchi del genere dove gli hacker si facevano passare per Intesa, Unicredit, Popolare di Milano, e altre organizzazioni, ma finora non abbiamo mai ricevuto Sms in cui l’hacker si presentasse come Soldo. «È chiaramente un tema di visibilità che, essendo in crescita, vede aumentare questa tipologia di attacchi. Quelli con i quali ci interfacciamo di più sono quelli che vedono la creazione di siti fraudolenti che vengono pubblicizzati, nei quali spesso l’utente rischia di entrare. Spesso l’Url del sito fraudolento differisce anche solo per un carattere da quella del vero sito, quindi bisogna fare molta attenzione ai dettagli per poterli riconoscere».

I regolamenti aiutano a combattere gli hacker

Ma in caso di attacco phishing andato a segno, c’è una differenza fra le conseguenze che subisce un normale cittadino e uno che invece è cliente di una piattaforma come Soldo? «Sicuramente Soldo rientra in un mercato che è molto regolamentato. Quindi Soldo, come tutte le aziende del settore finanziario, si impegna ad applicare processi di security by design, dove il processo di sicurezza inizia a monte, nella fase di ideazione del prodotto – spiega Santaiti – E questo pone Soldo un gradino sopra rispetto a un attore generico. È già un livello diverso, perché alcune misure sono adottate per il natural utilizzo della piattaforma di Soldo, che tratta dati di tipo finanziario. Noi per esempio siamo in linea con la PSD2 (Payment Service Directive) che è una direttiva europea che regola i servizi di pagamento digitale e l’open banking dal 2015. Adottiamo meccanismi di strong customer authentication, nota con l’acronimo di Sca, ma anche più comunemente di multifactor authentication».

L’autenticazione multifattore è un ulteriore meccanismo grazie al quale non si considerano più le credenziali di accesso come l’unico strumento valido a garantire la propria identità, ma è richiesta un’ulteriore verifica, che spesso può essere fatta attraverso un Otp (One Time Password, password da usare una sola volta) inviato via SMS. Ottengo dunque una notifica in app con la quale confermo che sono stato io a inserire effettivamente quelle credenziali, e questa duplice garanzia mette al riparo appunto da tentativi di phishing, nel caso le credenziali siano state compromesse. In questo caso specifico, il cliente finale a quel punto non approvando l’autenticazione, non chiude il cerchio del processo autenticativo, e questo è già di per sé un controllo molto efficace rispetto all’autenticazione “base”. Controlli analoghi, Soldo li applica anche su azioni dispositive, come l’erogazione di un pagamento o il cambio di un secondo fattore di autenticazione, essendo questo importante per garantire la catena di sicurezza.

Difesa in profondità

Oltre all’autenticazione multifattoriale, Soldo impiega varie altre tecniche per garantire la sicurezza della sua infrastruttura. «In Soldo applichiamo un principio che nella cyber security è noto come “defense in depth” – racconta Santaiti – In buona sostanza è l’utilizzo di controlli di sicurezza, di misure di sicurezza, a strati. Questa buona prassi mette al riparo dalla compromissione. Alcuni dei controlli di sicurezza che applichiamo sono visibili all’utente, in mano all’utente, personalizzabili anche in maniera atomica rispetto a quelle che sono le esigenze delle policy aziendali dei nostri clienti. Noi abbiamo nella nostra piattaforma una sezione amministrativa in cui l’amministratore può definire capillarmente che cosa può fare il singolo utente anche in termini dispositivi. Quindi questa parte è emersa, è visibile all’utente stesso. C’è tutta una parte invece immersa, di controlli non visibili. Prima citavo il processo di security by design e quindi sviluppo sicuro del codice, ma potrei citare anche i test di sicurezza che su base periodica vengono fatti all’infrastruttura e i controlli che vengono fatti in termini di sicurezza all’infrastruttura stessa. Esistono attacchi conosciuti come Denial of Service o Distributed Denial of Service che mirano a compromettere la disponibilità del servizio». Ci sono dunque vari controlli, strutturati su più livelli. Di fatto, è l’insieme dei controlli a vari livelli, visibili o no dall’utente, a garantire la sicurezza anche nel caso della compromissione di uno dei fattori in gioco, o quanto meno a ridurre il tempo di rischio durante il quale il cliente potenzialmente è esposto.

Naturalmente, sulla carta i sistemi di sicurezza sono tutti buoni e senza falle, ma alla prova dei fatti qualche problema può sempre emergere e sappiamo che il motto degli hacker è “quello che è stato chiuso si può sempre riaprire”. Come fanno in Soldo ad assicurarsi che il sistema di sicurezza multilivello performi come previsto da progetto? Fanno verificare i sistemi da specialisti esterni? Fanno penetration test? O cosa altro? «Noi per compliance siamo obbligati a fare un set minimo di test, che sono più di una decina l’anno sulle stesse infrastrutture – elenca Santaiti – Abbiamo l’obbligo di mitigazione, laddove vengano trovate delle vulnerabilità, dell’ordine di giorni dal momento della scoperta. Per chi sviluppa un prodotto è un termine molto stringente per la messa in sicurezza delle vulnerabilità. Per i test ci affidiamo ad aziende esterne, specializzate, conosciute, che hanno comunque un pedigree e un curriculum valido per poter fare questo tipo di attività. Le entità che ci certificano con compliance tecnologiche sono società adibite a quel tipo di controllo. Quindi non solo hanno un pedigree valido per poterlo fare, ma hanno anche delle abilitazioni che sono verificate da enti certificativi terzi, conosciuti a livello mondiale o comunque al livello regionale in base alla region dove ci stiamo certificando. Quindi sì, noi effettuiamo più di 10-12 test di sicurezza l’anno, fissi, che vengono fatte da firme esterne. In più abbiamo attività ad hoc che vengono fatte internamente e abbiamo attività che spesso ci vengono richieste dai nostri fornitori, nei loro processi di controlli sui partner». Anche per un’azienda grande e ben strutturata, infatti, il pericolo di attacco rimane presente perché il pericolo potrebbe arrivare da un fornitore, connesso digitalmente all’azienda ma poco attento alla sicurezza. Non per niente Enisa, l’ente europeo per la cyber sicurezza, ha individuato negli attacchi alla supply chain il rischio emergente negli ultimi due tre anni: attacchi del genere sono in grado di mettere in ginocchio anche aziende molto grandi.

Quando il nemico si nasconde nella rete aziendale

Un altro problema per gli uomini della cyber security è rappresentato da quei malware che, invece di attivarsi immediatamente, si “nascondono” all’interno di un sistema, rimanendo silenti per lunghi periodi per non farsi individuare. Malware di questo tipo spesso cominciano a compromettere i sistemi silenziosamente, prima propagandosi ai vari server e nodi della rete, per poi iniziare per esempio a criptare tutti i dati conservati nei sistemi di storage. Spesso, quando il malware viene allo scoperto, tipicamente con la richiesta di riscatto (ransom) per fornire la chiave di decriptazione, l’azienda tenta di correre ai ripari, per scoprire che ormai anche i backup delle ultime settimane, o mesi, sono criptati e inutilizzabili. Scoprire questi malware “stealth” non è semplice, e richiede tecnologie sofisticate, che anche Soldo utilizza.

«Utilizziamo dei processi automatizzati nella verifica, dove automatizzati vuol dire capaci di supportare gli operatori di sicurezza dell’azienda. Questi sistemi che utilizziamo ci permettono di percepire anche variazioni o anomalie con allarmi costruiti su soglie di traffico o altri comportamentali delle macchine stesse. Questo viene fatto in sinergia con i team che gestiscono le Operations; quindi, non viene fatto solo su tematiche di sicurezza, ma anche su tematiche di erogabilità dei servizi». Grandi speranze, in questo ambito, sono suscitate dai nuovi strumenti di monitoraggio basati su intelligenza artificiale. «Attualmente, sotto il cappello di intelligenza artificiale vengono vendute tante cose – puntualizza Santaiti – spesso nella sostanza ancora poco innovative. Sicuramente abbiamo visto un’accelerazione, il tema dell’intelligenza artificiale è arrivato al grande pubblico con ChatGPT. Oggi ci avvaliamo di strumenti che in alcuni casi incorporano queste tecnologie, però nel nostro modo di operare li mettiamo a supporto di un operatore umano, che rimane ancora il decisore ultimo. Ci sembra un buon modo per costruire un’azienda più intelligente».

Una fintech cloud native

Soldo nasce nel 2015 ed è una delle prime aziende del settore fintech a utilizzare un’infrastruttura informatica cloud-native. Per la precisione, la piattaforma è ospitata sui server di Aws. Nonostante ancora molti non ne siano convinti, da un punto di vista della cyber security la scelta del cloud è nettamente superiore a quella del sistema on premis, per il semplice fatto che oggi praticamente nessuna organizzazione (soprattutto se giovane) è in grado di dotare il proprio data center aziendale di personale, dispositivi e software di sicurezza a livello paragonabile a quello che può mettere in campo un hyperscaler come Aws, Microsoft o Google. Naturalmente, usare il cloud non vuol dire poter eliminare completamente le attività di sicurezza in azienda, anzi. «Partire direttamente con il cloud ci ha permesso fin da subito di essere armonizzati con questa scelta infrastrutturale – conferma Santaiti – C’è una grande attenzione agli accessi, per esempio, ai ruoli, ai permessi. Adottiamo un modello di Zero Trust anche all’interno dell’organizzazione, ovvero non diamo per scontato che il ruolo di un singolo utente possa garantire un certo livello di fiducia, ma mettiamo tutti gli utenti al livello di fiducia più basso, così da poter ogni volta riverificare la loro identità. Siamo molto stringenti su questo».

La cybersecurity non riguarda solo il team di sicurezza

Una particolarità di Soldo è il fatto che a occuparsi di cyber security non è solo il team preposto alla sicurezza, ma il tema è in qualche modo allargato per interessare diverse figure aziendali. «In Soldo cerchiamo un approccio cooperativo e non isolato ai lavori dei team – spiega Santaiti – Abbiamo chiaramente dei team che hanno delle responsabilità chiare, però, in molti casi, il numero di persone cooperanti alla sicurezza supera di molto il numero delle persone che impiegate ufficialmente nel team. Questo perché abbiamo iniziative, per esempio, di Security Championing, che prevedono il coinvolgimento di “champion” o “ambassador” di altri team che si fanno punto di congiunzione tra i loro gruppi e il team di cyber security. Dunque è nei loro team che spostiamo la sicurezza. Per questo il numero di persone coinvolte è veramente importante. A livello numerico stiamo intorno alle 30, 35 persone direttamente coinvolte, che per un’azienda delle dimensioni di soldo sono un numero importante. Questo è reso possibile da questo modo di lavorare trasversale tra team, che crea una grande sinergia e il vantaggio è enorme, direi esponenziale».

Le iniziative per “allargare” il numero delle persone in qualche modo formate sulla sicurezza sono estremamente importanti in Soldo. L’azienda su questo argomento fa molta comunicazione interna verso i dipendenti, e ci sono programmi di formazione così pervasivi da impattare sulle loro agende in maniera significativa. Ma secondo Santaiti la cosa non è negoziabile. «Questa cultura della sicurezza impreziosisce le professionalità – afferma – Il messaggio che stiamo passando è che oggi queste conoscenze, qualsiasi sia la mansione, sono necessarie». E no, le iniziative non si limitano ai soli dipendenti. «Cerchiamo anche di comunicare questi concetti ai nostri clienti attraverso newsletter, canali tematici, e varie iniziative. Quello che stiamo facendo è una goccia in un grande mare, ma è veramente una giusta causa».

Uno sguardo al futuro prossimo

Hacker contro cyber security, come si evolverà la situazione nel settore dei pagamenti elettronici? «Credo che gli attacchi alle infrastrutture critiche, il coinvolgimento dell’hacking nei conflitti che stanno accadendo, stiano facendo scoprire la cyber security anche quei pochi che ancora non ne avevano sentito parlare – ipotizza Santaiti – le persone stanno scoprendo come questo sia collegato a volte a tematiche di attivismo, o usato come strumento di guerra non convenzionale. Ritengo che questa esposizione mediatica potrebbe comunque avere l’effetto positivo di portare un po’ più di consapevolezza all’utente finale, ma anche alle aziende. Quindi l’evoluzione in questo ambito, specialmente nel settore dei pagamenti, non me l’aspetto tanto dai legislatori quanto dalla crescita della consapevolezza. Personalmente sono positivo perché una consapevolezza può crescere da questo punto di vista. Ad oggi la parte pionieristica, secondo me, è alle spalle, adesso dovremmo costruire piano piano la cultura della sicurezza nelle persone. Investendo il tempo necessario» conclude.