I segreti industriali? Sempre più complesso proteggerli nel mondo 4.0, perché le vie di fuga si moltiplicano. E la tecnologia può non bastare a creare barriere invalicabili. Anche perché il pericolo spesso arriva dall’interno e ci vogliono strumenti soft, come la fidelizzazione della workforce, per evitare il peggio. Sempre tenendo un equilibrio tra la circolazione di informazioni – necessaria a innovare – e la necessità di non aprirsi troppo all’esterno. Un tema tanto cruciale che la stessa Ue è intervenuta di recente sistematizzando la materia con la Direttiva UE 2016/943, sulla protezione del know-how riservato e delle informazioni commerciali riservate (segreti commerciali) contro l’acquisizione, l’utilizzo e la divulgazione illeciti. La direttiva è stata recepita in Italia con l’omonimo decreto legislativo dell’11 maggio 2018.

Un impianto che amplia la tutela del patrimonio immateriale dell’azienda e introduce il concetto di segreti commerciali a quello di informazioni aziendali riservate e inasprisce le pene connesse alla violazione degli stessi: fino a due anni di carcere nel caso di rivelazione o utilizzo per il proprio o l’altrui profitto di un segreto commerciale acquisito abusivamente, con un aumento della pena se il reato è commesso con strumenti informatici.

Ne abbiamo parlato con Rosa Mosca, IP Specialist di Rödl & Partner, società internazionale di consulenza legale e fiscale. E abbiamo raccolto poi le testimonianze di due aziende alle prese con la protezione dei dati nel contesto di industria 4.0: Emma The Sleep Company, tra le aziende europee a più rapida crescita nella produzione di sistemi per il sonno, e Rejoint, start-up innovativa nel settore dei dispositivi medici impiantatili in ortopedia.

La case history: condanna da 4,5 milioni di euro per violazione del segreto industriale

Cosa rischia chi viola il segreto commerciale? La risposta arriva da una delle prime sentenze pubblicate sulla base delle nuove regole: una multa di 4,5 milioni di euro comminata dal Tribunale di Ancona all’ex amministratore delegato della controllata italiana di una multinazionale tedesca che, dimessosi, avrebbe utilizzato formule chimiche protette per avviare una start-up in concorrenza con il suo ex datore di lavoro. Il manager è stato condannato per aver violato gli artt. 98 e 99 del Codice della proprietà intellettuale. Il tribunale ha dimostrato la ricorrenza di tutte e tre le caratteristiche per ritenere che si trattasse di informazioni abusivamente sottratte, ovvero: che le stesse non fossero già note o facilmente accessibili al pubblico; che avessero un valore economico proprio in quanto segrete; che fossero soggette a misure ragionevolmente adeguate finalizzate a preservarne la segretezza. Nel procedimento è risultato comprovato che la documentazione oggetto del contenzioso costituisse “gran parte del patrimonio conoscitivo della società attrice al momento della cessazione del rapporto di lavoro” e che “il medesimo patrimonio fosse non agevolmente accessibile dall’esterno e quindi riservato”. Spiega a Industria Italia Rosa Mosca, IP Specialist, di Rödl & Partner.

«Complessivamente dunque non si poteva dubitare del fatto che il manager avesse disponibilità del know how di cui era titolare la sua ex azienda, nonostante il rapporto lavorativo fosse terminato, e che questo know how contesse un elevato valore economico. Come recita il dispositivo: «valore che è specificatamente connesso al vantaggio competitivo consentito dai notevoli costi di ricerca e sviluppo affrontati da parte attrice e, quindi, dai connessi (ovvi) sforzi per mantenere la riservatezza sulle medesime informazioni relative si agli impianti, ai processi, ai prodotti e quindi in particolare sulle formule chimiche alla loro base».

L’utilizzo di queste informazioni sono servite a violare il regime di leale concorrenza consentendo al manager di risparmiare in termini di tempi e costi per una autonoma ricostruzione delle informazioni industriali necessarie o utili all’avvio dell’azienda. Pertanto il manager è stato condannato a pagare una cifra pari «alle royalties che le parti avrebbero ragionevolmente concordato, in caso di acquisizione del diritto di sfruttamento del know how: Una decisione importante non solo per l’entità della pena, ma anche per la definizione delle modalità di violazione del know-how che è spesso oggetto di molti più attacchi interni che esterni. Una decisione che rende giustizia a tutte le imprese che investono sulla ricerca e sviluppo per generare l’innovazione utile ad accaparrarsi un vantaggio competitivo e che da domani dovranno aver meno paura che i segreti industriali possa essere sottratti in maniera fraudolenta, con ciò che ne consegue in termini di impatto sul conto economico degli innovatori», spiega Mosca.

Oltre la legge: strategie di difesa che le aziende possono attuare

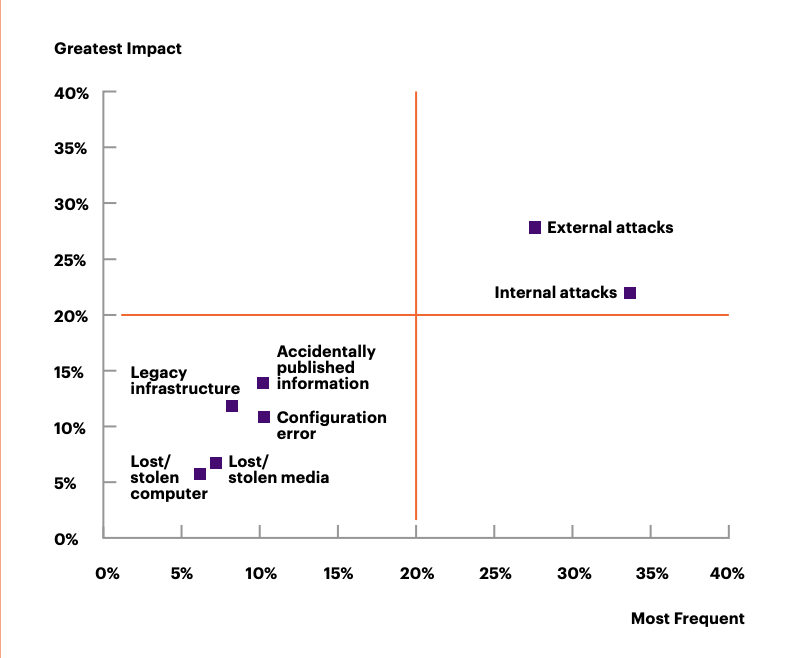

Ma quali sono le misure che un’azienda può attuare per proteggersi da un’eventuale sottrazione di segreti industriali? «È sicuramente consigliabile adottare strumenti di protezione fisici (limitazione del numero di persone coinvolte, adozione di una politica “cleandesk”, aree separate, distruzione dei documenti o dei supporti fisici dei dati) e informatici (password, criptazione dati, firewalls, elementi “fingerprint” di codifica dei documenti e tracciabilità dell’accesso)», dice ancora Mosca. La tecnologia tuttavia ha una doppia natura: da un lato detiene anche il ruolo di facilitatore, dall’altro rappresenta sicuramente un rischio.

«Infatti, una sicurezza informatica aziendale tout court non esiste. Non esiste protezione senza un “politica della sicurezza”, intesa come disegno strategico ragionato e programmato atto a definire i parametri di riservatezza ed organizzare l’integrità informatica necessaria per la tutela delle informazioni coperte da segreto. Ciò implica, che non è possibile per un’azienda che vuole tutelare il proprio Know How, pensare alla sicurezza informatica come un’attività one shot, ma è necessario che venga considerata come un insieme di attività che tenga conto, per esempio, di azioni quali l’identificazione delle aree critiche, la gestione dei rischi, dei sistemi e della rete, delle vulnerabilità e degli incidenti, il controllo degli accessi, la gestione della privacy e della compliance, la valutazione dei danni».

Gli aspetti su cui focalizzare l’attenzione al fine di avere una corretta e adeguata gestione della security sono almeno tre. «Il primo è la disponibilità dei dati, ossia salvaguardia del patrimonio informativo. Il raggiungimento della disponibilità dipende da diversi fattori che interferiscono tra utente e sistema, quali: robustezza del software di base e applicativo, affidabilità delle apparecchiature e degli ambienti in cui essi sono collocati. Spesso dal funzionamento o meno del sistema informatico dipende anche la sicurezza dei dati in esso contenuti». Il secondo è l’integrità dei dati, intesa come la protezione dei dati e delle informazioni nei confronti delle modifiche del contenuto, accidentali (involontarie) oppure effettuate volontariamente da una terza parte. «Il terzo è la riservatezza informatica cioè gestione della sicurezza in modo tale da mitigare i rischi connessi all’accesso o all’uso delle informazioni in forma non autorizzata e ovviamente data privacy. Il rischio è quello di instaurare procedimenti informatici standardizzati che se da un alto fanno si che tutto sia rintracciabile, dall’altro stratificano e rendono più difficile la prestazione stessa dell’opera lavorativa con ripercussioni sulla qualità del prodotto finale»

L’esperienza di Emma The Sleep Company: dagli Nda con i fornitori alla fidelizzazione della workforce

Ovviamente le aziende sono ben consapevoli dell’importanza della ricerca e sviluppo e della collaborazione perché sia più efficace ma anche dei rischi connessi alla violazione dei segreti. E come reagiscono? «L’R&D è sempre più indispensabile per poter competere in un mondo in continua evoluzione» commenta Philipp Wagner, R&D director di Emma The Sleep Company, tra le aziende europee a più rapida crescita nella produzione di sistemi per il sonno con prodotti disponibili in oltre 20 Paesi, sede principale a Francoforte e un team di oltre 250 dipendenti. «Dobbiamo il nostro successo proprio al nostro team – composto da esperti di materiali, designer, neuroscienziati e ingegneri – di Ricerca & Sviluppo che ogni giorno affronta nuove sfide per migliorare il sonno. Ecco perché il segreto industriale è per noi fondamentale. Per tutelarlo, Emma adotta alcune policy, dal semplice ma fondamentale utilizzo di NDA (non disclosure agreement) con i fornitori, alla registrazione di brevetti anche per quanto riguarda il design dei prodotti, all’information barriers o utilizzo di “security layers”. Ovvero 3 livelli di condivisione delle informazioni, dall’intera azienda al solo top management, a seconda della strategicità dei singoli asset aziendali e un lungo patto di non coerenza è parte integrante di ogni nostro contratto. L’ingresso nei nostri laboratori è sempre tutelato: sono vietati cellulari o dispositivi elettronici, all’interno dell’R&D non utilizziamo mai figure in stage ma fidelizziamo sempre la nostra workforce, perché è strategica per il nostro successo».

Rejoint, tenere in equilibrio circolazione e protezione delle informazioni

Simile la strategia adottata da Rejoint, start-up innovativa nata per implementare e integrare le tecnologie caratterizzanti il paradigma Industry 4 nel settore dei dispositivi medici impiantatili in ortopedia. «Una start-up è caratterizzata da un primo gruppo di persone che operano a 360° e quindi è necessaria la circolazione delle informazioni. E altrettanto necessario avere un sistema di sicurezza», dice Gian Guido Riva, Founder & Ceo dell’azienda. Rejoint più in dettaglio si occupa di processi di analisi da immagini 3D (CTScan) e planning preoperatiorio supportato da processi di Artificial Intelligence; additive manufacturing per la produzione di impianti per ricostruzione di ginocchio “patient specific” e strumenti dedicati; tecnica chirurgica guidata da computer; dispositivi IoT indomabili se supportare e guidare il paziente durante la riabilitazione; meccanismi di analytics sui big data prodotti dai pazienti, volti a migliorare costantemente il prodotto e tracciare in modo chiaro e incontrovertibile le performance. Il primo intervento in uomo è del febbraio 2019 e la produzione avrà inizio nel primo trimestre del 2020. Inoltre, in questo momento l’azienda è impegnata nella raccolta di capitale per un valore complessivo di 1,5 milioni di euro su Doorway, nuova piattaforma di equity investing on line guidata da Antonella Grassigli.

Una struttura complessa in cui i dati sono tutto o quasi. «La scelta di Rejoint è stata quella di dotarsi di professionalità da subito di alto livello e con un’importante seniority lavorativa: 10 persone che cresceranno velocemente in accordo col piano industriale fino a 100 nel 2024. Ecco perché ci stiamo dotando di un sistema informatico di alto livello e procederemo a implementare meccanismi di protezione del know-how che permettano di mettere in sicurezza il più possibile le informazioni riservate», dice Riva. Il sistema di sicurezza si articola su tre livelli e comprende «sistemi di accesso a documenti in base a specifici privilegi e con tracciatura degli accessi e dell’utilizzo; sistemi da accesso nelle aree lavorative attraverso lettura delle impronte digitali (è parzialmente già così); raccolta di tutte le informazioni del ciclo di prevendita (planning preoperatorio), produzione, vendita, primo utilizzo (impianto in uomo) e post vendita (raccolta dati durante la riabilitazione) in accordo con il GDPR, non solo al fine di migliorare i processi ed il prodotto ma anche come base concreta in ottica forensic medicine».