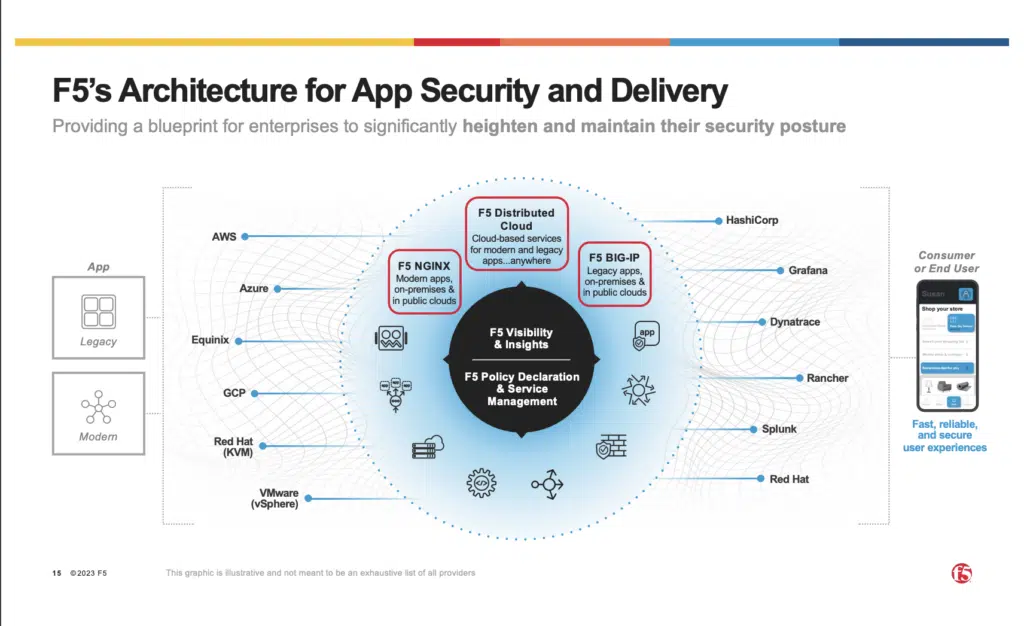

Mettere in sicurezza un mondo liquido dove non esiste perimetro aziendale, dove le applicazioni risiedono su data center on premise e in cloud. È la missione di F5, multinazionale americana da 2,7 miliardi di dollari, in passato conosciuta con il nome di F5 Networks, le cui soluzioni sono utilizzate dall’85% delle Fortune 500, le più importanti aziende statunitensi per valore di fatturato. «La complessità della gestione applicativa in una dimensione ibrida e multicloud è oggi notevolmente aumentata rispetto al passato perché è aumentata la superficie d’attacco», afferma Marco Urciuoli, dallo scorso ottobre country manager del gruppo in Italia e un trascorso all’insegna della cybersecurity: in CheckPoint Software, dove è stato direttore della filiale italiana, in Reply e Trend Micro.

«Negli ultimi anni abbiamo fatto passi da gigante per migliorare e semplificare la sicurezza applicativa, racconta Urciuoli. Decisiva è stata l’acquisizione dei marchi e dei loghi di Nginx, nel 2018, realtà del mondo open source che ha permesso a F5 di mettere a disposizione un ambiente a supporto dello sviluppo di applicazioni cloud native. Nel 2021 c’è stata poi l’acquisizione della startup Volterra, che ha dato vita alla F5 Distributed Cloud Services, una piattaforma software as a service che semplifica l’implementazione di funzionalità di sicurezza e distribuzione delle applicazioni. Non meno significativa l’acquisizione di Shape Security, che ci permette di proporre soluzioni di application security basate abilitanti il rilevamento di bot e di frodi legate ad applicazioni web. Sono tutte tecnologie che fanno uso di machine learning e intelligenza artificiale». Centrale, nella strategia di F5, la messa in sicurezza delle Application Programming Interface (Api), istruzioni sotto forma di codice che definiscono le modalità di interazione tra i diversi layer applicativi: assumono una sempre maggiore rilevanza nello sviluppo di progetti Industrial IoT, per realizzare la comunicazione tra sensori e dispositivi on field, e il back end, sia esso in edge o in cloud.

È il caso di Snam, che ha deciso di utilizzare la tecnologia F5 per sviluppare le nuove applicazioni cloud-native per il monitoraggio e manutenzione della propria infrastruttura di rete in logica Industrial IoT. L’implementazione graduale delle soluzioni ha migliorato la programmabilità, la sicurezza e la flessibilità, consentendo a Snam di rinnovare la propria infrastruttura applicativa cloud-edge. «Le applicazioni moderne, cloud native, basate su microservizi sono la chiave della trasformazione digitale e la priorità è renderle performanti e disponibili, ma soprattutto sicure», dice Urciuoli. Per Gartner, le Api costituiscono uno dei vettori di attacco a più ampia diffusione. Ecco come F5 si candida a mettere in sicurezza le nuove applicazioni, l’esperienza Snam, prima azienda in Europa per estensione della rete di trasporto (oltre 41mila km, comprese le attività internazionali) e capacità di stoccaggio di metano (circa 20 miliardi di metri cubi), e un riassunto di quelle che sono considerate le 7 più gravi minacce cyber che mettono a rischio la sicurezza delle applicazioni.

Mettere in sicurezza le applicazioni a partire dalle interfacce di programmazione

«Grazie alle Api si può rendere fruibile via web o dispositivi mobile un servizio IoT, oppure aprire l’applicazione a terze parti, come fornitori e partner di filiera», dice Urciuoli. Le Api diventano inoltre indispensabili per lo sviluppo della customer experience digitale, sia in una dimensione b2b che b2c. Sono gli strumenti di programmazione che le maggiori software house e industrie del mondo informatico – come Microsoft, Google, Sap, Microsoft così come tutti i più importanti software vendor enterprise – mettono a disposizione degli sviluppatori per rendere interoperabili le loro applicazioni con i più svariati software consentendo un accesso trasversale a più piattaforme.

Nello specifico, come spiega Urciuoli, «l’interfaccia di programmazione consente a due applicazioni software di comunicare tra loro utilizzando un set comune di protocolli e definizioni. Utilizzando un’Api, un programmatore può far interagire due programmi (o due piattaforme, o un programma e una piattaforma) altrimenti tra loro incompatibili». Tuttavia, proprio in virtù della loro maggiore diffusione per l’interoperabilità applicativa sono sempre più spesso sono usate come cavallo di Troia per spianare la strada a diverse tipologie di attacchi cyber, che possono essere raggruppati in tre grandi categorie: quelli che sfruttano i dati condivisi dalle Api, vale a dire url, contenuti o parametri di query; quelli che sfruttano le vulnerabilità dei sistemi di gestione delle identità, come i sistemi di registrazione, autenticazione e autorizzazione; quelli che sfruttano le comunicazioni crittografate intercettando e compromettendo le transazioni legittime in cui le comunicazioni dati tra client e server non sono cifrate con protocolli di ultima generazione.

Snam, sviluppo, monitoraggio e messa in sicurezza dell’interoperabilità applicativa in ambiente Industrial IoT

L’evoluzione digitale di Snam prevede un monitoraggio dell’infrastruttura di migliaia di punti di contatto e di ispezione in cui vengono raccolti dati su tutta la rete di condotte e di stoccaggio. Grazie a device IoT ed edge si possono monitorare consumi, emissioni, pressioni e portata dei gas. Attività che richiede un uso molto spinto delle Api, che costituiscono il meccanismo d’interazione tra i diversi livelli applicativi, di front-end e back-end. Come raccontato dagli esperti di F5, considerato che tutte le nuove applicazioni interne sono cloud native, il problema era riuscire a individuare una soluzione che consentisse uno sviluppo applicativo semplificato: un’unica piattaforma dotata di ambiente di programmazione, supporto al cloud nativo e funzionalità di sicurezza di livello enterprise. Esigenze che sono state soddisfatte da F5, grazie alla tecnologia Nginx. Il tutto è partito con un proof-of-concept nell’estate del 2020, con prove di prodotto e la successiva integrazione delle soluzioni Nginx per lo sviluppo dell’ecosistema Api.

«Il motivo principale per cui abbiamo scelto Nginx Plus è stato quello di adattarlo alle nostre esigenze specifiche, afferma Simone Manzoni, Senior Enterprise Architect di Snam. Con altri sistemi Api, dovevamo costruire la nostra architettura in base a ciò che il prodotto offriva. Con Nginx Plus possiamo sviluppare più facilmente con codice personalizzato». La seconda priorità era la sicurezza. In qualità di fornitore di infrastrutture critiche nazionali, Snam ha infatti bisogno di una sicurezza di prim’ordine e di un fornitore in grado di supportare i requisiti in materia di autenticazione e autorizzazione, compreso il single sign-on completamente dinamico. «Possiamo ora sviluppare in modo completamente containerizzato e nativo, perché Nginx Plus offre la possibilità di lavorare su architetture di nuova generazione, racconta Manzoni. Siamo in grado di avere un approccio innovativo incentrato sulle Api, anziché continuare a lavorare come in passato, quando facevamo il patch delle applicazioni per cercare di farle coesistere con l’infrastruttura di front-end. La tecnologia di F5 si è dimostrata flessibile e completamente personalizzabile in base alle nostre esigenze. Essendo indipendente dalla piattaforma, può essere utilizzata sia on-premise che nel cloud pubblico, semplificando tutte le nostre operazioni».

Le 7 peggiori minacce alla sicurezza delle applicazioni

Secondo Gartner, in un prossimo futuro le Api diventeranno il più frequente vettore di attacco, causando violazioni di dati per molte delle applicazioni aziendali. Le Api rappresentano, quindi, un crescente rischio alla sicurezza poiché sono parte integrante della logica di comunicazione in un mondo ibrido e multicloud. Quali sono le tecniche più diffuse che vengono sfruttate per mettere a segno degli attacchi basandosi sulle vulnerabilità delle Api? Ecco una rassegna di quelle che sono attualmente considerate le minacce più insidiose che, secondo quanto affermato da F5, possono essere contrastate e minimizzate attraverso l’utilizzo delle proprie soluzioni.

Iniezione di codice: nel corso di questi attacchi, i cybercrime iniettano del codice malevolo nel codice di programmazione di un software non adeguatamente securizzato. Le due tipologie più diffuse di attacchi di questo tipo sono l’Sql Injection, che prende di mira le applicazioni che si appoggiano ai database relazionali che usano il linguaggio Sql, e il Cross Site Scripting (Xss), che sfrutta le vulnerabilità dei siti web. Questi “buchi” di protezione possono essere sfruttati per inquinare le api dell’applicazione con dati malevoli nell’ambito di una query o di un comando e guadagnare l’accesso non autorizzato a dati più o meno sensibili.

Attacchi DoS e DDos: negli attacchi del tipo Denial of Service (DoS), l’attacker tempesta di richieste reti e server su cui poggia un sito web, saturando la banda di comunicazione e rendendolo di fatto inaccessibile per qualunque visitatore. Nel caso di attacchi distribuiti (DDoS), le richieste fasulle arrivano simultaneamente da più fonti, accelerando ulteriormente la compromissione dell’operatività del sito oggetto dell’attacco.

Broken authentication: questi particolari attacchi possono indurre un utente malintenzionato a bypassare o assumere il controllo dei metodi di autenticazione utilizzati da un programma web. L’autenticazione assente o inadeguata può provocare attacchi per cui le chiavi Api e le password possono essere compromesse. Lo scopo dell’attacco è solitamente quello di hackerare diversi account, mettendo l’aggressore nella condizione di vantare gli stessi privilegi dell’utente attaccato.

Esposizione di dati sensibili: i dati sensibili – informazioni sanitarie o finanziarie, token di sessione, password – richiedono una sicurezza rafforzata che include la cifratura dei dati in transito o a riposo (rest). L’adozione di protocolli come Ssl (Secure Socket Layer) e Tls (Transport Layer Security) si rivela efficace nel contrasto delle vulnerabilità di base ma non nella protezione contro le minacce più complesse.

Broken Access Control: in questo caso le restrizioni in merito a quel che un utente può o non può fare non sono correttamente configurate e questo permette di fatto a utenti semplici di usare funzionalità e accedere a dati che richiederebbero privilegi particolari. L’attacker si guadagna, così, l’accesso agli account di altri utenti, alterando i privilegi d’accesso e modificando dati.

Falsificazione dei parametri: molti programmatori utilizzano campi nascosti – come i cookies o i parametri di una Url – per proteggere determinate operazioni e migliorare le funzionalità dell’applicazione. Gli attacker, però, spesso possono riuscire con alcune tecniche di hacking a bypassare gli elementi posti a protezione di questi meccanismi, modificando i parametri relativi – per esempio, credenziali e permessi – per compiere transazioni altrimenti non autorizzate.

Man-In-The-Middle: consiste nell’intercettare, dirottare o alterare le comunicazioni tra due sistemi (host) facendo credere a entrambi di essere l’interlocutore legittimo. Così facendo, l’attaccante riceve tutto il traffico e potrà consultare, modificare e usare a suo piacimento le informazioni carpite.