L’Italia è un Paese singolare sotto il profilo della cybersecurity. Nonostante non sia fra gli Stati col Pil più elevato (produciamo il 2.2% del prodotto interno lordo globale), e non primeggi nemmeno per numero di abitanti (i residenti nel Bel Paese rappresentano l’1% della popolazione mondiale), è fra le nazioni maggiormente prese di mira dai criminali informatici. Secondo il rapporto Clusit relativo al 2022, di cui abbiamo parlato qui, il 7,6% degli attacchi informatici riusciti sono stati scagliati contro enti e imprese italiane. Fra le realtà più bersagliate quelle manifatturiere. Questo nonostante sia aumentata la consapevolezza del rischio e l’utilizzo di misure di sicurezza più efficaci. Attenzione: è solo la punta dell’iceberg. Il rapporto Clusit prende in esame solamente gli incidenti informatici di pubblico dominio e, nonostante ci siano leggi che impongono trasparenza alle imprese violate, non sempre questo accade. Ma cosa significano esattamente i dati del rapporto Clusit e come andrebbero interpretati? E cosa dovrebbero fare le imprese, soprattutto nel manifatturiero, per proteggersi meglio? È giusto pagare un riscatto per riprendere l’operatività? Come lo si giustifica nel bilancio? Per scoprirlo abbiamo intervistato Alessio Pennasilico, menbro del Cts del Clusit e practice leader dell’information & cybersecurity advisory team di P4.

Perché l’Italia è nel mirino degli hacker?

Ci sono numerosi motivi per cui si registrano così tanti incidenti nella Penisola e l’incremento rispetto agli anni precedenti in parte si spiega con l’introduzione delle norme del Gdpr, che prevedono multe salate per le realtà che, colpite da un attacco informatico che ha coinvolto la sottrazione di dati sensibili, non divulghino alle autorità la violazione. Ma non è l’unico fattore. «Abbiamo un’economia basata su microimprese, fatto che ci toglie capacità di investire e di poter scalare gli investimenti. Siamo un pochino meno protetti e siamo interessanti da aggredire, perché abbiamo un elevata propensione a pagare i riscatti», spiega Pennasilico.

La presenza di numerose aziende di piccole dimensioni è un problema, perché frammenta e disperde gli investimenti in cybersecurity su numerose piccole realtà, e poche di esse avranno la forza di mettere in piedi contromisure all’altezza di attaccanti sempre più sofisticati e, soprattutto, dotati di importanti risorse economiche. La tendenza a pagare il riscatto inevitabilmente stimola gli attaccanti a continuare le loro attività per monetizzare ulteriormente. Dati ufficiali su quanti abbiano ceduto alla minaccia degli attaccanti non sono disponibili, ma secondo Pennasilico non sono pochi. «Lo vedo dalla mia posizione di osservatore del settore: sono in tanti a chiederci informazioni su come pagare i riscatti. Ma anche le attività e le richieste all’Agenzia delle Entrate sono un indicatore importante». Il tema si sta espandendo e sempre più spesso l’Ade riceve dalle imprese richieste di informazioni su come può mettere a bilancio il pagamento di un riscatto. Può essere dedotto? Se in caso di furto le imprese sanno come comportarsi, in quale voce di bilancio inserire la perdita e come gestirla dal punto di vista fiscale, per quanto riguarda il cybercrime ci troviamo di fronte a un territorio vergine. Che ora necessita di nuove regole per gestire queste situazioni.

Pagare il riscatto è una strategia vincente?

Una domanda fondamentale da porsi è cosa fare in caso di attacco. Cedere o meno alla richiesta di denaro per sbloccare i dati (o evitare che vengano divulgate pubblicamente informazioni riservate, come quelle sui clienti)? Secondo Pennasilico «è un tema di risk management e risk appetite: devi capire quali sono le possibili conseguenze e gli impatti economici e sociali. Siamo abituati a vedere il rischio come una cosa negativa, ma non è così. Pensa agli imprenditori».

Il risk appetite è relativo alla tendenza di assumere rischi da parte di un imprenditore, in qualsiasi ambito. Nel caso della cybersecurity, valutare se essere più trasparenti o meno con gli utenti fa parte di questo rischio. L’approccio giusto? Sono calcoli che si fanno internamente, caso per caso, e non è facile indicare una via. Se eticamente è palese che cedere al ricatto non faccia altro che incentivare ulteriori azioni criminose, è inevitabile fare i conti con la realtà. Sia nel pubblico sia nel privato. Se un ransomware colpisce un ospedale o una struttura sanitaria, per esempio, la priorità va data al ripristino dell’operatività: ci sono delle vite in ballo.

Nel privato, invece, la questione è più delicata, e dipende da caso a caso. In certe situazioni, il costo del riscatto (spesso milionario) è una spesa inferiore ai costi di uno stop prolungato alle attività, e per questo molti imprenditori preferiscono cedere. In altri casi, invece, gli attaccanti non si preoccupano nemmeno più di cifrare i dati tramite ransomware: si limitano a sottrarli e minacciare la vittima di renderli pubblici. Anche qui, cedere o meno è un tema di gestione del rischio. Si può decidere di rischiare la multa delle autorità per mancata trasparenza, pagare e tenere tutto sotto traccia, sperando che la violazione non diventi di dominio pubblico. O si può decidere di non cedere e con trasparenza ammettere pubblicamente di aver subito un attacco.

È il caso di Ferrari, colpita a marzo da un attacco che non ha fermato la produzione ma ha consentito agli attaccanti di sottrarre informazioni sui clienti. Il Cavallino Rampante ha scelto la strada della trasparenza. Un approccio che ha un vantaggio non trascurabile: permette di guidare la comunicazione, anche sui media. Ma bisogna saperlo fare e scegliere i consulenti adatti per gestire una comunicazione tanto delicata. Il rischio è quello di farsi travolgere dall’inevitabile ondata di critiche pubbliche. «C’è ancora lo stigma per chi ha subito un attacco», dice Pennasilico, sottolineando che si tratta di un atteggiamento non corretto. Perché per quanto si possano mettere in piedi le contromisure più sofisticate, oggi riuscire a respingere gli attacchi più mirati è molto difficile, anche per le realtà che possono smuovere ingenti risorse per mettersi in sicurezza. Stati inclusi. Non bisogna vergognarsi di aver subito una violazione, insomma, ma bisogna essere capaci di reagire correttamente. Non solo tecnicamente, ma anche dal punto di vista della comunicazione.

Il tema della Pubblica Amministrazione

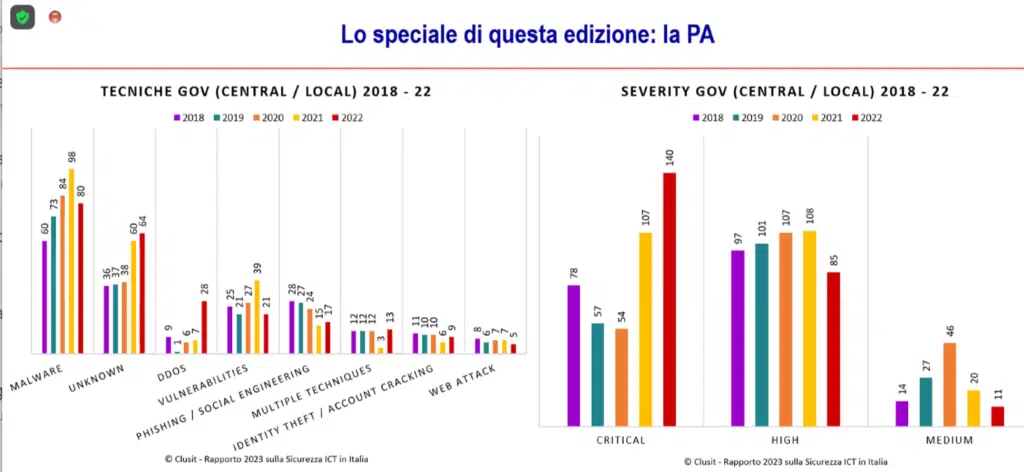

Due i settori più colpiti in Italia: finanziario/assicurativo e Pubblica Amministrazione. Insieme, rappresentano più del 55% degli incidenti informatici registrati in Italia nel 2022, con un incremento non trascurabile rispetto al precedente anno, quando rappresentavano il 50% degli attacchi circa. Soprattutto nell’ambito della Pa, le principali vulnerabilità sono state riscontrate nei database: l’attacco più diffuso è quello di tipo SQL Injection, che fa leva sulle debolezze dei linguaggi per la gestione dei database. Secondo Pennasilico, nell’ambito della Pa è importante notare le differenze in termini di risk appetite: un’azienda privata soffre della concorrenza, e anche decisioni come il comunicare o meno di aver subito un attacco possono avere un peso sulla credibilità dell’azienda, che potrebbe perdere clienti.

Di contro, nella Pa la concorrenza è assente e anche un calo di fiducia non rappresenta un problema sotto il profilo economico. Banalmente, se l’anagrafe dovesse venire attaccata, le persone non avrebbero un provider alternativo a cui rivolgersi. Qualche responsabile rischierà il proprio posto di lavoro, ma sotto il servizio continuerà a venire erogato dallo stesso soggetto. Trattandosi di soldi pubblici, però, il vero problema è «capire quanto è giusto investire in sicurezza». Col Pnrr, però, si aprono numerose opportunità, dato che una buona parte di questi soldi saranno dedicati alla digitalizzazione e, di conseguenza, anche alla sicurezza, anche centralizzando gli investimenti grazie alla nascita dal Polo strategico nazionale, una struttura dedicata a gestire la sicurezza e l’autonomia tecnologica sugli asset strategici dell’Italia.

Oggi questi investimenti sono lasciati alle singole Pa, con il risultato che spesso si disperdono e non riescono a essere efficaci. Gestirli centralmente porterà a vantaggi: «avere il server di posta del piccolo comune gestito da un’azienda centralizzata è sicuramente meglio sotto il profilo della sicurezza rispetto al mail server tenuto sotto la scrivania di qualche ufficio locale». Ma sono necessari anche investimenti in formazione dei dipendenti. Se è vero che la Pa ha fatto grandi passi avanti negli ultimi anni in termini di digitalizzazione, il ricambio generazionale è ancora poco frequente, e questo porta a un problema di competenze, sulle quali è fondamentale investire, costantemente. Anche sotto questo profilo, però, Pennasilico si mostra ottimista, sottolineando come dal suo punto di vista le Pa si stanno appoggiando sempre più spesso a consulenti molto competenti.

La cybersecurity nel manifatturiero

Come già detto, il manifatturiero è uno dei settori maggiormente interessato dagli attacchi informatici. Per vari motivi. Prima di tutto perché la velocità con cui gli ambienti Ot sono stati collegati con l’It è stata notevole, superiore alla capacità di comprendere come mettere in sicurezza queste infrastrutture. Ma anche perché gli ambienti Ot sono intrinsecamente più complessi da proteggere, essendo concepiti per essere air-gapped, cioè scollegati fisicamente, rispetto all’IT.

Le logiche di industria 4.0 hanno ribaltato questi paradigmi «ma spesso gli integratori che supportano le imprese manifatturiere sono rimasti ancorati a logiche di 20 anni fa», dice Pennasilico. E poi c’è l’annoso problema dei budget. Soprattutto per le produzioni con basso margine. Pensiamo a un ipotetico produttore di viti, che costano pochi centesimi l’una. Un investimento da qualche milione per garantire la sicurezza andrebbe a pesare enormemente sul costo del singolo prodotto. E aumentare troppo il prezzo potrebbe impedire all’impresa di rimanere competitiva sul mercato. Un dilemma non banale da risolvere, ma che spiega ulteriormente come mai il manifatturiero è un settore che tende a cedere al pagamento del ricatto in caso di attacco.

Anche in questo ambito, è necessario investire maggiormente sulle competenze cyber, e mettere in piedi delle strategie precise. Secondo Pennasilico, un ottimo punto di partenza è una checklist da tre punti:

- Dotarsi di un responsabile per la sicurezza delle informazioni (un Ciso) interno

- Insieme a questa figura, elaborare una strategia di sicurezza che tocchi tutti i temi chiave

- Metterla in atto

Possono apparire suggerimenti scontati, ma questo oggi non accade in tutte le imprese e sono tante che ancora non implementano misure di sicurezza di base. Come evitare di esporre i sistemi su Internet, che dovrebbe essere proprio il primo passo. Eppure, basta usare motori di ricerca specifici per IoT per trovare numerosi sistemi Ics e Ot facilmente individuabili, di ogni tipo: dai distributori di sigarette e bibite a turbine eoliche e macchinari industriali. In certi casi, anche accessibili senza password, o usando quelle predefinite dal produttore. Segno che c’è ancora molto da lavorare sulla consapevolezza, ancora prima che sulla formazione tecnica, comunque fondamentale.

Il rapporto Clusit in sintesi

Secondo i dati di Clusit, il 2022 è stato un anno decisamente caldo sotto il profilo degli attacchi informatici. Il rapporto indica come il numero di attacchi presi in esame sia passato dai 1.554 del 2018 ai 2.489 del 2022, con un incremento del 60% in 5 anni. Rispetto al 2021 l’incremento è stato notevole, facendo registrare un +21%. Non è solo il numero a crescere, ma anche la gravità: il 44% sono indicati con un elevato punteggio di severity, mentre più di uno su tre (36%) addirittura critico. Quelli appena riportati solo i dati a livello globale.

2.2% del Pil globale

Limitando l’analisi all’Italia, l’incremento è ancora più impressionante: il numero di attacchi è aumentato del 168% dal 2018, con un picco impressionante nel 2022. Dai 70 attacchi rilevati nel 2021 nel Bel Paese, si è passati a 188 nel 2022. A crescere in particolare sono gli attacchi di tipo cybercrime, cioè mirati a estorcere denaro alle vittime cifrando i loro dati e/o minacciando di diffonderli pubblicamente. Nel 2022 curiosamente non si sono registrati, in Italia, attacchi motivati da spionaggio o sabotaggio. Al contrario, sono stati identificati 13 attacchi da parte di hacktivisti, probabilmente legati al tema della guerra in Ucraina.

La tecnica più utilizzata è il malware (53% degli attacchi), mentre phishing e social engineering pesano solo per l’8%. Un valore inaspettato, considerato che il phishing è una delle tecniche che offrono maggiori chance di successo. Va però detto che Clusit basa i suoi rapporti solo su informazioni di pubblico dominio e non sempre le notizie riportano il vettore di attacco. Per il 27% degli attacchi, infatti, non viene specificata la tecnica usata dai malintenzionati. Ultimo dato degno di nota è la severity: gli attacchi con impatto grave o gravissimo in Italia sono l’83%, contro una media mondiale dell’80%.

(Ripubblicazione dell’articolo del 7 aprile 2023)