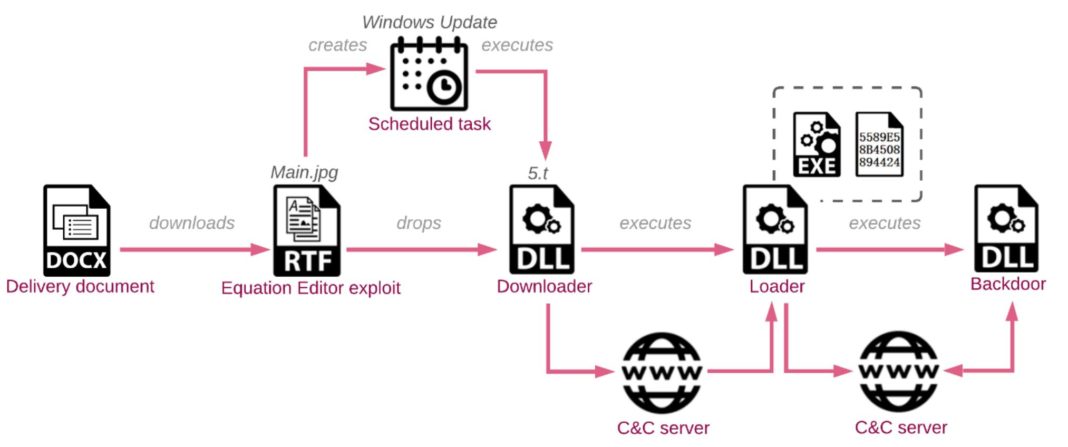

La divisione Threat Intelligence di Check Point Software Technologies, Check Point Research, ha identificato e bloccato un’operazione di sorveglianza scagliata da un gruppo di hacker contro un governo del Sud-Est asiatico. Gli attacchi informatici, anche contro enti governativi, non sono una novità, ma quello che colpisce in questo caso è lo strumento utilizzato dagli attaccanti, basato su una backdoor finora sconosciuta. Dopo che la backdoor è stata installata, gli aggressori possono raccogliere quasi tutte le informazioni che vogliono, così come prendere screenshot ed eseguire ulteriore malware sul computer personale della vittima.

L’attacco viene veicolato attraverso e-mail contenenti un allegato, che si suppone sia stato inviato da qualche altro ministero o commissione del governo. Quando la vittima apre il documento si attiva la backdoor, che raccoglie una serie di informazioni, compresa la lista dei file e dei programmi attivi sul PC, permettendo l’accesso remoto e consentendo agli attaccanti di:

- Cancellare/Creare/Rinominare/Leggere/Scrivere file e ottenere gli accessi dei file

- Ottenere informazioni su processi e servizi

- Ottenere screenshot

- Eseguire comandi attraverso cmd.exe

- Creare/terminare un processo

- Ottenere tabelle TCP/UDP

- Ottenere informazioni sulle chiavi di registro

- Ottenere i titoli di tutte le finestre di primo livello

- Ottieni informazioni sul computer personale della vittima – nome del computer, nome utente, indirizzo del gateway, dati dell’adattatore, versione di Windows (versione maggiore/minore e numero di build) e tipo di utente

- Spegnere il PC

Secondo Check Point Research, sulla base degli orari delle attività e una serie di indizi, è probabile che gli attaccanti siano degli hacker residenti in Cina.

«Le prove indicano che abbiamo a che fare con un’operazione perfettamente organizzata che ha fatto uno sforzo significativo per non farsi scoprire», spiega Lotem Finkelsteen, head of threat intelligence di Check Point Software. «Gli aggressori hanno usato e-mail di spear- phishing, con documenti pericolosi a tema governativo, per cercare di sfruttare il Ministero degli Affari Esteri del paese bersaglio. Ciò significa che gli aggressori hanno dovuto prima attaccare un altro dipartimento all’interno dello stato preso di mira, rubando e armando i documenti da utilizzare. Tutto sommato, gli aggressori, che crediamo essere un gruppo di minaccia cinese, sono stati estremamente sistematici nel loro approccio. In definitiva, la nostra indagine ha portato alla scoperta di una nuova backdoor di Windows, in altre parole una nuova arma di cyber-spionaggio, che il gruppo di minaccia cinese ha sviluppato dal 2017. La backdoor è stata formata più e più volte nel corso di tre anni, prima di essere utilizzata. È molto più intrusiva e capace di raccogliere una grande quantità di dati da un computer infetto. Abbiamo imparato che gli aggressori non sono solo interessati ai cold data, ma anche al computer personale dell’obiettivo, con conseguente spionaggio dal vivo. Anche se siamo stati in grado di bloccare l’operazione di sorveglianza per il governo del sud-est asiatico descritto, è possibile che il gruppo hacker stia usando la sua nuova arma su altri obiettivi in tutto il mondo».