Investire in sicurezza informatica e farla diventare parte integrante del processo decisionale, con un Chief Information Security Officer, il Ciso, che riporti direttamente all’amministratore delegato. Questa è la strada da percorrere in un mondo dove non si torna più indietro dal processo di digitalizzazione, che tra l’altro negli ultimi mesi è stato cruciale per garantire la continuità del business con l’introduzione massiccia dello smart working e, nelle aziende già pronte, con un maggiore impiego di assistenza tecnica da remoto e collaudi a distanza. Ma questo vuol dire avere in rete impianti e sistemi che estendono enormemente la “superficie” da proteggere dagli attacchi informativi e la questione diventa sempre più strategica. Non più rimandabile né sottovalutabile.

In Italia quasi una azienda su due ha già la figura del responsabile della sicurezza informatica (il Ciso), ma per lo più si riporta ancora al Chief Information Officer (Cio) della divisione ICT (60%), oppure a funzioni come il Legal&Compliance o Risk Management (dati Osservatorio Cyber security e Data Protection 2019). Solo l’8% l’ha già ammesso alla C-Suite con un budget rientrante a tutti gli effetti nelle strategie aziendali, ma la direzione da imboccare è questa, come già avviene nei paesi anglosassoni che l’hanno capito prima di noi. La buona notizia è che proteggere i propri impianti e il know-how aziendale dagli attacchi informatici si può, ma bisogna cambiare l’approccio al problema: la voce “sicurezza” deve rientrare negli investimenti programmati (e strategici) dei processi decisionali e trovare il giusto spazio nell’architettura di rete della propria impresa. Gli imprenditori non hanno dunque più scuse per rimandare la digitalizzazione degli stabilimenti, con l’introduzione dell’IoT e di sistemi di analytics per estrarre valore per il business.

Lo assicura e lo suggerisce Check Point, il player internazionale che protegge dagli attacchi informatici oltre 100.000 organizzazioni di tutte le dimensioni, tra governi e imprese, fornendo un’architettura multi-livello di sicurezza, “Infinity Total Protection” che previene le minacce di quinta generazione e tutela le informazioni contenute nei cloud, nei network e nei dispositivi mobili delle aziende. Quello che spesso è ancora un freno alla digitalizzazione del Paese, lo spauracchio dell’hackeraggio dei dati aziendali e dei processi produttivi, con fermi macchina e danni al business, se affrontato con consapevolezza e sistemi di sicurezza opportuni può essere ridimensionato a rischio calcolato. «I rischi ci sono, è innegabile, il mercato delle frodi informatiche si stima superi quello delle armi e della droga messi insieme, ma con una corretta gestione si possono minimizzare. Il punto è che in Italia la sicurezza informatica non viene ancora trattata alla stregua degli altri investimenti aziendali, ma come un costo aggiuntivo da trascurare, da tagliare quando c’è da tagliare oppure da rimandare, ma a volte è troppo tardi. In altri casi, la questione dei rischi diventa un inibitore-alibi per qualsiasi innovazione digitale», commenta David Gubiani, Regional Director SE EMEA Southern di Check Point Software Technologies.

Tutti si ricorderanno dell’attacco nel maggio 2017 del malware WannaCry, che infettò oltre 200mila sistemi operativi Microsoft in circa cento Paesi al mondo. Il più colpito fu la Gran Bretagna, dove andarono in tilt gli ospedali che avevano ancora molte migliaia di computer con Windows XP, che ormai era superato da sistemi con protocolli più evoluti. In Francia vennero colpite la Nissan e Renault; in Spagna Telefonica, Iberdrola e le banche Bbva e Santander; in Usa tra gli altri FedEx; in Germania le ferrovie Deutsche Bahn. In Giappone Hitachi, Nissan e East Japan Railway. In Russia le ferrovie Russian Railroad, la banca Vtb, Megafon e in Italia l’Università Bicocca-Milano. L’esperienza dovrebbe insegnare che, come non è ammessa l’ignoranza della legge, anche se questa è incomprensibile ai più con un ginepraio di commi e non tutti i cittadini sono avvocati, è sempre meno ammissibile anche la mancanza di consapevolezza sui rischi informatici nel mondo lavorativo, benché non siamo tutti tecnici. Eppure lo scenario si divide ancora tra chi sottovaluta il problema e le conseguenze ben più costose (per la continuità della produzione e del business) dell’installare sistemi preventivi di sicurezza, e chi teme talmente la violazione dei dati aziendali e degli impianti da farne un elemento di resistenza alla digitalizzazione della propria azienda. Per chiarire i dubbi abbiamo chiesto a David Gubiani di fare il punto sul livello di sicurezza raggiungibile oggi in fabbrica, visto che dovrebbe volgere verso la fabbrica digitale.

D. Quale dovrebbe essere l’atteggiamento giusto per non avere alibi e favorire la digitalizzazione dell’impresa?

R. La sicurezza deve far parte integrante del processo decisionale della progettazione dell’architettura di rete di un’azienda. Deve farne parte “nativamente” quando si crea una struttura di rete da zero e allora dev’essere un convitato al pari degli altri; oppure va integrata con cognizione di causa nei sistemi preesistenti, quando questi vengono messi in rete. Va studiato caso per caso, ma il criterio generale se i sistemi di sicurezza non “nascono” con la rete è quello di segregare le aree produttive che vengono collegate a un software di rete, in modo da controllare il traffico dei dati e contenere il rischio e il numero delle aree attaccabili. Pensiamo alle macchine elettromedicali di un ospedale, che ormai sono integrate e collegate tra loro: fai un esame e i risultati sono in automatico nel tuo fascicolo digitale, consultabile dai pc di tutti gli specialisti dell’ospedale, ma anche da quello del medico di base. I rischi sono altissimi, per questo è importante approntare dei sistemi di protezione per evitare il blackout dell’intero sistema, segmentandolo per aree più piccole e avere un controllo più puntuale. Un aspetto da considerare è che, spesso, i sistemi operativi utilizzati nelle organizzazioni non sono di ultima generazione e quindi, per esempio, un software che controlla temperatura, velocità e altro di una linea produttiva, se viene collegato alla rete aziendale ma è impostato su protocolli ormai superati, non riconoscerà le minacce della rete e sarà più facilmente attaccabile. In tal caso, come con la segregazione per monitorare il traffico, si interviene a livello perimetrale e si dota di un IPS, ossia di un “Intrusion Prevention System”, il pc/software che svolge ancora bene il suo ruolo in fabbrica, ma è superato rispetto ai rischi introdotti dsal fatto di essere in rete.

D. Le aziende, come gli ospedali, devono infatti fare i conti con una legacy, un patrimonio di macchine e sistemi, che non possono sostituire in toto…

R. Proprio per questo servono gli specialisti della sicurezza che progettino, di concerto con la messa in rete delle macchine, soluzioni di sicurezza adeguate per contenere il più possibile i rischi. E l’occhio esperto serve anche a implementazione avvenuta, nell’andamento quotidiano, perché rilevando immediatamente l’anomalia registrata dal sistema può intervenire per limitare il danno, per esempio di una centrale idroelettrica che improvvisamente cambi la velocità delle turbine, o di una macchina automatica che, tarata in modo perfetto, a un certo punto cambi registro.

D. In tal caso non basta il controllo automatico?

R. Solo in prima battuta, ma spesso per risolvere il problema e limitare i danni e/o i fermi macchina attivati dai sistemi di sicurezza delle macchine (quindi non informatici, dell’IT, ma dell’OT, le Operations Tecnology), ci vuole un intervento tempestivo dell’esperto di sicurezza, anche da remoto. La forza dei nostri sistemi di sicurezza come Check Point è che tracciamo le reti a livello globale e rileviamo in modo così puntuale le minacce che disponiamo di un “Treath Intelligence Database” in cloud molto ampio e continuamente aggiornato, che ci consente un monitoraggio e controllo incrementale, supportato da sistemi di intelligenza artificiale.

D. A proposito di cloud, altra dimensione che fa ancora un po’ paura per la dislocazione dei propri dati aziendali su una infrastruttura-piattaforma esterna, è o non è sicuro per il cliente?

R. La protezione dei dati conservati in cloud non è automatica, né garantita dai fornitori degli spazi se non a livello di base, mentre tutte le forme di sicurezza aggiuntive sono a carico del proprietario dei documenti, che deve richiederle e investire in esse allo stesso modo che per la protezione degli impianti produttivi.

D. Come si protegge la supply chain integrata tra fornitori, azienda produttrice e clienti?

R. Un tempo poteva accadere che un fornitore vulnerabile, e magari infetto, accedesse direttamente alla rete del suo cliente, mentre oggi anche grazie ai requisiti minimi di sicurezza richiesti dalla GDPR nell’integrazione (protocolli di sicurezza e software), i rischi sono ridimensionati, dovendo ciascun attore alzare il proprio livello di protezione. Ma al di là delle prescrizioni, davvero quando di parla di cultura aziendale bisogna ricordarsi di inserire anche la voce sicurezza. Dopo può essere troppo tardi e i danni costare molto di più della prevenzione. Si pensi ai danni provocati

D. Il livello di protezione delle banche e assicurazioni è più alto dell’industria?

R. Tendenzialmente sì perché sono partiti prima, hanno sistemi informativi più moderni e, negli anni, hanno dovuto adeguarsi ai successivi accordi di Basilea, dovendo sottostare alla compliance, cioè alla funzione di controllo, ma ancora una volta si può strutturare una sicurezza adeguata anche con sistemi più desueti, se proprio non si possono cambiare.

D. Lo smart working esteso in fretta e furia a milioni di lavoratori, tra aziende private e pubblica amministrazione, che si appoggia a piattaforme in rete, ha aumentato i rischi informatici?

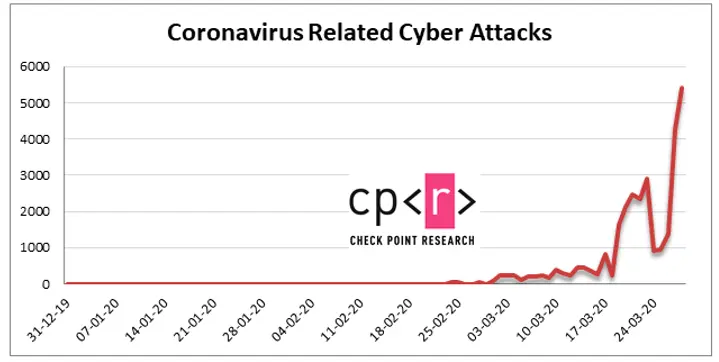

R. Sì, le reti hanno garantito continuità al business e massima sicurezza alle persone lasciate a casa a lavorare, ma hanno favorito una impennata dei rischi di sicurezza informatica. La criminalità digitale si è infatti subito riorganizzata, potenziando il “phishing” titolato “Coronavirus” o “Covid-19”, con allegati malevoli inviati via e-mail, che in Italia sono ancora il principale mezzo di comunicazione lavorativa (89% contro il 57% globale). Sono balzate alle stelle anche le registrazioni di domini contenenti l’argomento più gettonato negli ultimi mesi, sempre coronavirus e covid-19: in un solo mese sono nati 4.000 nuovi domini, di cui l’8% tra malevolo e sospetto, come ha rilevato il nostro sistema Check Point Threat Intelligence.

D. Ma il punto non sono le mail in sé, se ho capito bene?

R. Infatti, il problema si riproduce nell’accesso alle piattaforme in rete e anche in cloud, se manca la dovuta cultura della sicurezza. Come mostrano i dati di una ricerca di Dimensional Research condotta per noi, in questo specifico frangente il 95% delle aziende dice di aver riscontrato problemi di cybersecurity introducendo lo smart working. Il 61% dice di preoccuparsi dei rischi per la sicurezza e dei cambiamenti necessari; il 55% cerca di migliorare la sicurezza dell’accesso da remoto e il 49% richiede più sicurezza anche per gli endpoint, ossia i device personali o aziendali con cui ci si collega alla rete di lavoro. Ma ancora una volta il problema non è lo smart working in sé, ma come si gestiscono gli accessi alla rete e il loro livello di sicurezza informatica. La maggior parte delle imprese si è infatti trovata a dover creare tutto da zero e in brevissimo tempo, rendendo necessarie modifiche all’infrastruttura per gestire gli accessi, come la creazione di VPN e il passaggio al cloud. È aumentato anche il ricorso alle piattaforme di videoconferenza, anch’esse molto comode ma attenzione perché, senza gli accorgimenti necessari, possono rendere vulnerabili i database aziendali.