Ogni giorno, nel mondo, vengono individuati circa 560.000 nuovi malware (fonte AV Test Institute). Ovvero 560.000 nuovi programmi che hanno come scopo principale introdursi nei computer e smartphone altrui per rubare dati o bloccare/rallentare il funzionamento del sistema a scopo estorsivo. Ce ne sono già oltre un miliardo di questi programmi malevoli, censiti dalle varie organizzazioni che si occupano di fronteggiare le minacce informatiche. Nella maggior parte dei casi, i malware non fanno “attacchi mirati“: la metà di essi viaggia via email di “phishing“, ovvero fingendo di essere qualcosa d’altro per indurre il ricevente a lanciare l’allegato appena ricevuto. E una volta lanciato, il programma malevolo provvede a fare il suo lavoro, sia che sia atterrato sullo smartphone di un avvocato sia sul Pc di un contabile, collegato con il server dell’amministrazione. Sta di fatto che nel mondo ogni minuto vengono colpite da malware 4 aziende in media. Molte di esse si ritrovano tutti gli archivi criptati e una richiesta di riscatto da parte dei cybercriminali (e a volte si scopre che pure i backup sono criptati). Altre volte si vedono sottrarre importanti segreti industriali, o chiavi di accesso ai conti bancari (che vengono svuotati). Altre volte semplicemente i loro sistemi vengono fermati dall’eccesso di traffico dati (nel caso degli attacchi DoS e DDoS). Eppure, nonostante il numero di attacchi, e quindi le alte probabilità di essere colpiti, molte aziende non prendono iniziative realmente valide in tema di cybersecurity e di sicurezza delle informazioni in generale. Alcune si illudono di risolvere il problema installando un firewall o qualche altro dispositivo, che prima o poi verrà “saltato” dagli attaccanti. E questo nonostante esistano “best practice” consolidate che consentono di imbastire una politica di sicurezza efficace.

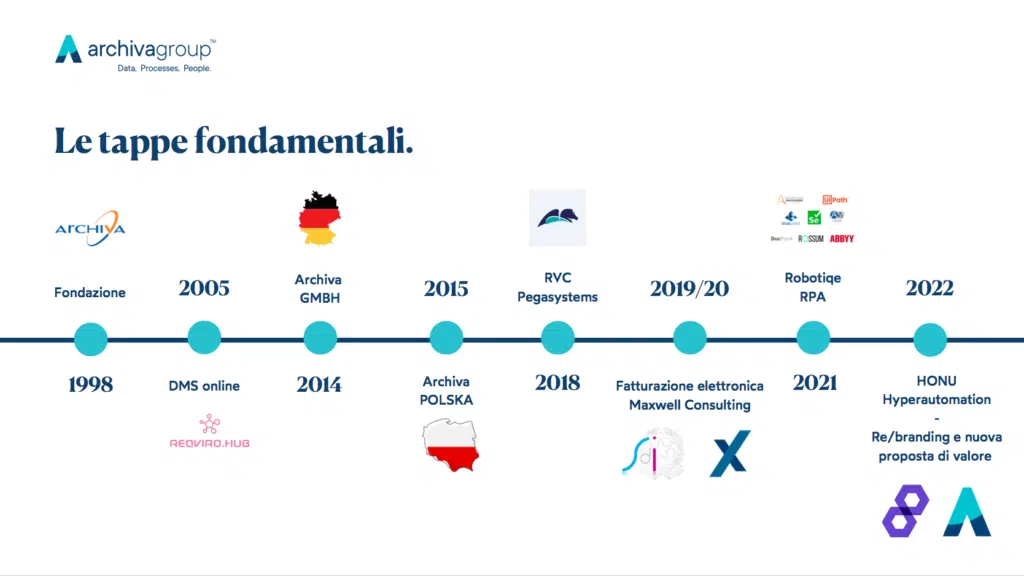

Esistono anche normative e regolamenti che aiutano nel determinare le cose da fare, e come e quando farle. Certo, non si tratta di regole semplici, né economiche da implementare. Ma usarle a volte può fare la differenza fra restare sul mercato o chiudere a causa di un attacco. Per capire quali sono queste norme, e come impostare una corretta politica di cybersecurity e data security, siamo andati a parlare con Archiva Group, un gruppo “storico” nell’ambito della digitalizzazione, archiviazione e conservazione dei dati aziendali, che gestisce il patrimonio informativo di oltre 1500 clienti. Il gruppo, con base a Villafranca di Verona, opera in 3 Paesi europei (Italia, Germania e Polonia) con 5 aziende. Oltre alla capofila Archiva e alle due organizzazioni che operano in Germania e Polonia troviamo infatti Maxwell Consulting (che fa consulenza normativa, digitale e operativa), e Honu, che si occupa di iperautomazione della gestione documentale (BPM, Rpa, Idp). Ci hanno parlato dell’approccio alla sicurezza di Archiva Group, e delle normative collegate, Luciano Quartarone, chief information security officer di Archiva, e Matteo Salvaggio, senior cyber & information security consultant di Maxwell Consulting.

In Archiva, si è sempre cercato di trovare soluzioni alternative alla crescente complessità e numero degli attacchi, tenendo ben presente che sicurezza non vuol dire dotarsi di un hardware, ma piuttosto creare dei processi, seguire le norme e coinvolgere le persone, che spesso sono il punto debole sfruttato dagli attaccanti. Per questo l’azienda, oltre a dotarsi di un numero cospicuo di certificazioni, partendo dalla ISO 9001 (qualità) e proseguendo con le varie ISO/IEC 2700x (sicurezza delle informazioni), ha anche deciso di dotarsi di un SOC – security operation center – (gestito da un’azienda esterna), in seguito affiancato da un NOC (Network Operating Center). E continua a perseguire la sua politica di certificazione, con la nuova norma europea EN 17999 e con le nuove versioni della famiglia ISO/IEC 2700x, mantenendo sempre alta la guardia e, conseguentemente, il livello di sicurezza per i suoi clienti. Fra parentesi, il personale Archiva da tempo è presente all’interno di alcuni degli organismi che studiano e preparano i regolamenti, e questo ha permesso all’azienda di essere fra le prime in grado di adottare le nuove risoluzioni.

Dalla cybersecurity alla Information security

Nel parlare comune i termini cybersecurity, information security, infosecurity e i corrispondenti lemmi italiani sono trattati più o meno come sinonimi. In realtà, non si tratta proprio della stessa cosa. «Si parla molto spesso di cybersecurity e sicurezza delle informazioni, o information security in inglese, e in effetti esiste una certa sovrapposizione tra questi due termini – spiega Matteo Salvaggio di Maxwell – Il valore delle informazioni è il principale argomento di preoccupazione in entrambi i casi. Però se l’Information Security ha come principale obiettivo proteggere la riservatezza, l’integrità e la disponibilità (RID) delle informazioni in qualsiasi formato esse siano, quindi sia cartaceo sia digitale, la Cybersecurity invece si concentra sulla protezione delle persone, delle organizzazioni e delle aziende dai rischi che si possono concretizzare all’interno o attraverso il cyber spazio, ovvero quello costituito dalle reti e le loro interconnessioni. Quindi sostanzialmente possiamo considerare la sicurezza delle informazioni comprensiva della cybersecurity, che è un tema più specifico rispetto all’information security». Potremmo anche dire che la cybersecurity è un sottoinsieme dell’Information Security, visto che si concentra su una specifica parte del problema della sicurezza dell’informazione, quella che riguarda i dati nel cyberspazio.

Nell’ambito della cybersecurity, il “nemico numero 1” è l’hacker (o cracker, visto che per i puristi la qualifica di hacker non è intrinsecamente negativa). Nei 50 e rotti anni di storia del malware, il profilo tipico del “nemico” però è cambiato profondamente. Secondo le tesi più accreditate, i primi malware venivano messi in giro da quelli che venivano definiti nerd annoiati che volevano far conoscere al mondo la loro bravura o anche solo la loro presenza. Tanto che i primi virus per PC spesso erano pressoché innocui e si limitavano a far comparire scritte sul monitor o poco più. Ma nel corso degli anni, la situazione è cambiata, i virus hanno cominciato a essere distruttivi, ai singoli ragazzini si sono sostituiti gruppi organizzati dediti al crimine su vasta scala. E oggi abbiamo una situazione in cui chi produce malware è spesso un gruppo ben organizzato, dedito al crimine – i malware non vengono mandati in giro per gioco, ma per fare soldi – e che spesso gode di coperture governative, in particolare in nazioni come Russia e Cina.

A questa evoluzione dell’hacking verso il crimine organizzato, le aziende hanno risposto investendo in nuovi metodi di difesa. Archiva, in questo, è un caso da manuale, anche perché per il mestiere che fa (archiviazione e conservazione di documenti per le aziende) è da una parte più esposta, dall’altra più attenta alla difesa dei suoi asset. E ha scelto fin dall’inizio di farlo nel miglior modo possibile, ovvero adottando le migliori pratiche e applicando al meglio le normative. «Archiva, funge da banca dati per oltre 1500 aziende e quindi ha proprio nel suo Dna la protezione dei dati – ci conferma Luciano Quartarone, Ciso di Archiva – Questo ormai da oltre 25 anni. Nel tempo si è dovuta adattare alle evoluzioni tecnologiche che si sono susseguite negli anni, e si accompagnavano anche all’evoluzione degli attacchi o delle infezioni, e quindi anche degli incidenti di sicurezza dell’informazione che potevano accadere all’interno dell’azienda, cercando di adottare sempre più delle soluzioni alternative. Non dico sempre all’avanguardia, ma alternative perché la sicurezza delle informazioni, uso questo come termine generico, volendo ricomprendere anche gli aspetti di cybersecurity, non è una questione di hardware, acquisto l’appliance ultimo modello, spendo un sacco di soldi e magicamente sono protetto da ogni male esterno alla mia azienda. La sicurezza dell’informazione è sicuramente un processo ampio, trasversale rispetto a tutta l’azienda e a tutta l’organizzazione, che vede inevitabilmente coinvolte le persone come elemento fondante, non solo come elemento debole che può essere facilmente attaccato: pensiamo agli attacchi di social engineering di cui anche la cronaca ci informa quasi quotidianamente. Quindi no alla rincorsa all’ultimo hardware, no a spendere i soldi tanto per spenderli, cerchiamo di strutturare dei processi ampi che devono riguardare tutta l’azienda. Per esempio, Archiva si è dotata di un Soc, un Security Operations Center. Proprio come dicevo prima, il Soc non dovremmo pensarlo come un’appliance che viene inserita all’interno dell’infrastruttura di rete, infatti è una società esterna che ci eroga un servizio di monitoraggio dello stato di funzionamento dei nostri server, non da un punto di vista di performance tecniche, bensì di ciò che tutti gli apparati collegati alla rete tracciano attraverso i propri log. Tutti questi log vengono raccolti all’interno di una struttura logica di Security Event Incident Management e trasferita verso il Soc esterno. Abbiamo deciso di affidarci a un fornitore esterno perché la nostra mission aziendale è un’altra, seppure legata alla sicurezza. Il fornitore esterno analizza questi dati, trasmessi al momento da circa 800 server aziendali e 24 ore al giorno, 365 giorni l’anno, ed esercita un presidio costante su tutto ciò che viene rilevato da queste macchine». Recentemente, Archiva ha rafforzato la soluzione Soc aggiungendo un servizio di Noc.

Il Noc fa quella parte di attività di analisi delle prestazioni dei server che il Soc non fa. Inoltre, il Noc si occupa anche della parte di incident-response, cioè quando il Soc inizia a rilevare un comportamento anomalo all’interno dell’infrastruttura monitorata, su alcuni, pochi e limitati casi può agire magari anche direttamente; in altri casi, tipicamente il comportamento prevalente, apre una segnalazione che viene gestita dal Noc, che si occupa di risolvere la questione. «Questi sono due esempi di servizi che Archiva ha recentemente adottato per continuare a garantire ai propri clienti sempre una maggiore sicurezza nei dati trattati – prosegue Quartarone – Tipicamente io parlo di documenti non di dati perché l’elemento fondante di un archivio digitale anche per aspetti di archivistica è il documento, ma sappiamo bene che dentro i documenti possono esserci molti dati di natura diversa, possono essere dei dati personali come l’intende il Gdpr o dei dati non personali come intesi da un altro regolamento, il Regolamento UE 2018/1807 che è la parte duale del Gdpr. Questa duplice prospettiva, dati personali e dati di qualsiasi altro tipo ci porta a porre l’attenzione, non più solo al documento in sé stesso, ma anche ai dati che ci stanno dentro, di qualsiasi natura essi siano».

Normative e regolamenti

Già, i regolamenti. Pare strano, ma in molte aziende non si è a conoscenza del fatto che in materia di cybersecurity e di data protection sono attive diverse normative, sia a livello di enti di normazione tipo Iso o Iec, sia di agenzie governative per la sicurezza, senza dimenticare l’Unione Europea. Quando si comincia ad approfondire l’argomento, saltano fuori svariati corpi regolamentari, normative, direttive, leggi. Non sempre perfettamente coordinate fra loro. Come comportarsi quindi? In Archiva l’argomento è seguito molto da vicino. «Non è un mestiere semplice quello di districarsi fra tutte queste normative – ammette Quartarone – anche perché, se c’è un regolamento europeo, quello è diretto ai cittadini, non è come una direttiva che ha bisogno di un recepimento a livello nazionale tramite un’apposita legge. Così come è emanato, deve essere direttamente recepito all’interno di tutte le organizzazioni. È stato il caso del Gdpr, entrato in vigore del 2016, però diventato attuativo il 25 maggio 2018. Ci sono stati due anni di tempo per adattarsi, ma sappiamo che in Italia si spera sempre nella proroga, e quindi ci sono ancora realtà che sono indietro. Questo lo vediamo anche con le attività di consulenza di Maxwell, anche perché la materia è abbastanza ampia e articolata e quindi può essere effettivamente difficile implementarlo». Non è semplice districarsi fra tutta la normativa perché da un lato ci sono i regolamenti, gli standard internazionali emessi da enti di normazione internazionali come Iso o Iec, o ISO/IEC assieme nel caso della famiglia 2700x (27001, 27002, eccetera); dall’altro ci sono dei regolamenti nazionali che non vanno a rilassare dei requisiti e dei vincoli sovra-nazionali, ma ne impongono ulteriori.

Il caso della conservazione dei documenti è un po’ particolare perché non c’è ancora un regolamento europeo specifico sulla conservazione, anche se, probabilmente, entro la fine di quest’anno verrà pubblicata la versione aggiornata del Regolamento Europeo 910/2014, eIdas 2, che introdurrà come servizio fiduciario anche un servizio di conservazione, che si chiamerà “e-archiving“. «In Italia questo farà un sacco di confusione, immagino, perché archiviazione e conservazione non li possiamo usare indifferentemente come termini, sono due attività e anche due processi ben distinti – puntualizza Quartarone – uno è soggetto a delle norme, delle regole, l’altro è un’attività assolutamente deregolamentata. Quindi diventa quasi un gioco di equilibrismo, essere esattamente conformi a tutti i requisiti, partendo da quello che abbiamo più vicino. Ovvero le “Linee Guida sulla formazione, gestione e conservazione dei documenti informatici” emesse da AgID, il Cad, Codice dell’Amministrazione Digitale che, a dispetto del nome, è applicabile anche a soggetti privati, laddove non diversamente specificato». Di fatto, oggi il punto di riferimento dell’azienda per la conservazione sono le linee guida di AgID, anche se non c’è più l’Istituto dell’Accreditamento, abolito con il decreto semplificazioni nel luglio 2020, che permetteva in pratica di certificare la qualità del proprio operato. Al suo posto c’è un marketplace dove per iscriversi basta una autocertificazione.

Ciononostante, Archiva ha continuato a espandere il proprio ambito di certificazione. Per esempio quello che chiedeva in passato l’AgID, e che prevedono ora anche le linee guida, è la certificazione ISO/IEC 27001. «Archiva ha aggiunto, ampliando i controlli di sicurezza richiamati dalla ISO/IEC 27001 tramite l’ISO/IEC 27002, anche le linee guida ISO/IEC 27017 per l’erogazione di servizi in cloud, la ISO/IEC 27018 per il trattamento di dati personali in cloud, la ISO/IEC 27701 che è un sistema di gestione di dati personali in cloud – elenca Quartarone – Quindi la sola certificazione che è richiesta a tutti, Archiva l’ha presa e l’ha irrobustita con molto altro». Per chi deve scegliere un’azienda cui affidare la conservazione dei propri documenti, esaminare le certificazioni in possesso di quest’ultima può essere quindi un buon discriminante di scelta? «È sicuramente un elemento differenziante – afferma Quartarone – per lo meno fino a quando non ricomparirà un nuovo schema di certificazione di terza parte anche per i conservatori. Due sono le certificazioni che erano previste in quello schema di accreditamento, l’ISO 9001, quindi sistema di gestione per la qualità, e l’ISO/IEC 270001. Archiva la ISO 9001 ce l’aveva e continua a mantenerla. Anzi, ha esteso l’ambito di applicazione della ISO 9001 anche ad altre due società del gruppo: Maxwell per l’attività di consulenza e di formazione, e a Honu per il supporto nel suo processo di Business Process Engineering Management. La ISO/IEC 27001, continua a rimanere come certificazione di Archiva, come le estensioni che dicevo prima. Poi, anche se non richiesto come requisito cogente per nessuno conservatore, Archiva ha deciso di conseguire anche una certificazione sulla Business Continuity, quindi sulla sua capacità di continuare ad erogare servizi di business anche di fronte al verificarsi di eventi avversi, seppur con livelli di performance magari più bassi». Rispetto a questo punto, AgID non richiede altro che di avere processi coerenti con la linea guida ISO 22316, secondo il regolamento di iscrizione al marketplace. Ma le linee guida non possono essere certificate, perché non sono norme di requisiti e quindi di fatto ha già rilassato molto l’obiettivo di sicurezza e di continuità operativa richiesto ai soggetti che vogliono erogare il servizio di conservazione. Invece, AgID richiede tassativamente il conseguimento della certificazione ISO 37001, relativa all’anticorruzione, che comunque non c’entra molto con la security, se non per gli aspetti anticorruttivi che possono verificarsi per esempio nella selezione dei fornitori esterni.

Un altro punto su cui Archiva ha sempre spinto, proprio per la natura del suo lavoro, è stato il conseguimento di una certificazione di terza parte relativa al GDPR. In realtà, al momento ancora non c’è uno schema rilasciato da un ente internazionale di certificazione rispetto al GDPR. «Ma a settembre 2018, Uni ha pubblicato una prassi di riferimento che è l’entry level nella gerarchia delle norme, la UNI PDR 43.2 – dichiara Quartarone – È divisa due parti, Punto 1 e Punto 2. Il Punto 1 è una linea guida sul recepimento della GDPR, nelle piccole nelle piccole e medie imprese operanti nel settore Ict, il punto 2 è la parte di requisiti per lo stesso ambito. All’epoca era l’unico riferimento italiano, ma anche europeo, disponibile come strumento di accountability. Quindi, Archiva ha deciso di conseguire quel riconoscimento per avere un ulteriore strumento che potesse fornire maggiore fiducia ai clienti rispetto al trattamento dei dati personali che ci affidano». E non è stata una scelta così peregrina, perché oggi è diventata una norma europea, la European Norm 17999. E questa norma europea può essere usata come riferimento per la redazione di uno schema di certificazione così come inteso dal Gdpr, questo perché è stato rimosso il limite al riferimento delle aziende operanti nel settore Ict e poche altre cose. «Aver lavorato sui “progenitori” di questa norma europea permette ad Archiva di avvicinarsi molto rapidamente all’ottenimento di quella certificazione, e questo rappresenta per noi un valore aggiunto. Arriviamo a questo risultato perché partecipiamo ai tavoli di normazione. Quando è stata scritta quella norma, questa PdR, ero seduto io al tavolo» fa notare Quartarone.

Dunque partecipare ai tavoli dove si stendono le direttive si è rivelato un vantaggio competitivo? «Sì, per la parte GDPR sicuramente, e anche per la parte di Information Security o Cybersecurity – conferma Quartarone – perché a febbraio dell’anno scorso è uscita la versione aggiornata della ISO/IEC 27002. Ad ottobre dell’anno scorso è stata pubblicata la nuova versione della ISO/IEC27001, e Archiva era presente in entrambi tavoli di normazione italiani che hanno curato il recepimento di queste due norme. Questo ci permette di essere anche più preparati rispetto alle società di consulenza. Essere seduti al tavolo mentre si scriveva la norma, mentre si recepiva la norma, ci ha dato una prospettiva diversa e ci ha messo in mano degli strumenti di competenza anche maggiore rispetto ad altri soggetti». Eppure, ci sono ancora molte aziende che pensano alle normative più come a un intralcio al business che a un elemento facilitatore. Cosa possiamo dire a queste aziende? «Direi che le norme e gli standard internazionali esistono non per alimentare il mercato della vendita delle norme, ma perché ci sono esperti di settore che ci lavorano, riportando le esperienze aziendali e mettendole a disposizione di una comunità molto più ampia. Quindi sono un utile strumento che abilita il business di tutte le aziende, non lo complica. Norme e regolamenti non vanno vissuti come una costrizione, ma come un fattore abilitante anche da un punto di vista di sopravvivenza del business. Quindi sicuramente vorrei estendere un invito a partecipare ai tavoli di normazione, che non sono un circolo chiuso: tutti possono partecipare e portare il proprio contributo» conclude Quartarone.