È un tema rilevantissimo e spesso sottovalutato: il rischio di sicurezza informatica legato alla supply chain. In genere, un’industria matura sul fronte della digitalizzazione ha al massimo una strategia per proteggere il proprio perimetro da intrusioni hacker, ma difficilmente valuta il rischio che deriva dalla filiera. Un rischio che per l’industria manifatturiera in particolare può essere cruciale. Perché problemi alla cybersecurity di un fornitore possono avere un impatto sulla produzione dell’azienda cliente.

Immaginiamo di essere una casa auto dotata di sistemi di sicurezza informatica evoluti, grazie a cui è pressoché inattaccabile. Immaginiamo che la pmi che produce per noi in esclusiva i dischi per i freni sia invece troppo piccola per aver pensato a proteggere i sistemi informatici e che un hacker un giorno riesca a infettarli rubando dati sensibili per cui la pmi è costretta a fermare le linee. L’effetto del blocco si riverserà a catena sulla nostra azienda che dovrà a sua volta rallentare o fermare la produzione, per cercare una soluzione di fornitura alternativa, con danni economici ingenti, oltre che di reputazione.

«I rischi di cui parliamo non si vedono immediatamente ma hanno impatti potenziali che vanno ben oltre il mondo dei servizi Itc, come potrebbe suggerire l’immaginario comune. E la cronaca anche recente ce lo dimostra», dice a Industria Italiana Enrico Ferretti, managing director di Protiviti, società leader nel risk e business consulting, che definisce modelli per gestire la cybersecurity nella supply chain, automatizzando l’analisi dei possibili rischi per ogni fornitore o partner lungo la catena del valore.

Il prezzo del petrolio e i sistemi di 18mila pmi Usa condizionati da intrusioni hacker nella filiera

La cronaca a cui Ferretti fa riferimento è varia e variegata. Riportiamo due casi a titolo di esempio e per inquadrare il fenomeno con maggior precisione. Lo scorso maggio l’operatore del più grande oleodotto tra il Texas e New York, Colonial Pipeline, si è trovato costretto a bloccarne l’attività per cinque giorni. Di fatto interrompendo il trasporto di petrolio per tutta la west coast Usa e lasciando a secco migliaia di clienti distributori – situazione che ha spinto al rialzo i prezzi del greggio Wti. Come è potuto succedere? Per via di un ransomware, un virus informatico che si è insinuato nei sistemi del gruppo e ha rubato dati sensibili: pare che il gestore dell’oleodotto abbia pagato un riscatto milionario per poterli recuperare. Ma questo danno si deve sommare a quelli provocati a tutti i distributori che da Colonial Pipeline si rifornivano e che, evidentemente, alla cybersecurity di terza parte non avevano neppure pensato.

Era già successo, a fine 2020, un caso altrettanto abnorme, che aveva riguardato SolarWinds, azienda che sviluppa software per la gestione e il monitoraggio dell’IT, con operazioni in USA, UK e Singapore. Un malware aveva fatto il suo ingresso nel suo sistema di punta Orion dove era rimasto inattivo per due settimane, in modo da passare inosservato. E nel frattempo aveva immagazzinato le informazioni critiche del gruppo su un server di comando e controllo ospitato negli Stati Uniti. Come scrivono il presidente di Microsoft, Brad Smith, insieme ad Anne Carole Browne in un libro del New York Times intitolato Tools & Weapons: The Promise and Peril of the Digital Age: “gli aggressori avevano trasformato il codice in un’arma distribuita a livello globale su Internet tramite l’aggiornamento SolarWinds”, portato in 18mila aziende clienti in tutto il mondo, aziende dei più disparati settori merceologici.

Un rischio invisibile che va preso in considerazione dalla manifattura

«Va chiarito con forza che la compromissione dei sistemi informativi – dice Ferretti – non crea danni solo se avviene dentro il perimetro dell’azienda, ma anche se riguarda partner e fornitori. Quello che sta succedendo e che purtroppo sperimentiamo quotidianamente è che anche quando un’azienda è matura e ha difese di cybersecurity forti, può essere sotto attacco hacker se sulla sua catena del valore ci sono anelli deboli. Spesso gli attacchi sono avvenuti sfruttando le debolezze di un fornitore che l’azienda considera “trusted” e invece viene usato come cavallo di Troia dai criminali informatici». E ovviamente il periodo di Covid ha contribuito a esasperare questo trend, mentre accelerava la digitalizzazione. «Quando a marzo 2020 è stato deciso il primo lockdown, certe attività che in precedenza i fornitori potevano svolgere solo presso gli uffici del cliente all’improvviso sono state portate in digitale e remotizzate. Le aziende hanno dovuto cambiare il modello e farlo in maniera molto veloce, ma non sempre hanno avuto tempo per occuparsi della sicurezza, creando nuovi punti di ingresso per i criminali informatici».

Gestire il rischio informatico di terza parte

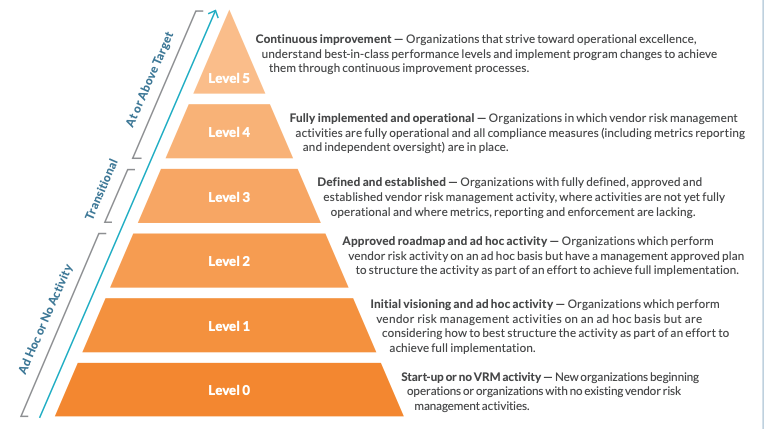

Ma se l’emergenza poteva spiegare – non giustificare – questa disattenzione, oggi, che si torna alla normalità il rischio di terze parti non è più sacrificabile, ma va gestito. «Ogni volta che si vuole ingaggiare un fornitore, si deve guardare innanzitutto come gestisce la cybersecurity e a che tipo di rischi si espone. Se le misure non sono adeguate gli si chiedono interventi. L’analisi di adeguatezza si basa sulla disponibilità di una serie di informazioni che la controparte fornisce o che si ottengono con procedimenti di audit. Le aziende più evolute integrano queste informazioni con analisi che vengono fatte da algoritmi sulla base dell’analisi di fonti aperte che sono in grado di fornire un rating di cybersecurity».

I modelli per valutare la sicurezza informatica dei fornitori

Il modello elaborato da Protiviti consente all’azienda di valutare il livello di sicurezza del potenziale partner o fornitore analizzando fino a 150 punti di controllo: dalla gestione dei magazzini, a quella dei sistemi informativi, alle procedure interne di sviluppo software. I punti di controllo vengono mixati di volta in volta in maniera personalizzata. «Questa analisi dovrebbe essere il punto di partenza per tutte le aziende – dice Ferretti. una volta indentificati i fornitori sulla base di questa griglia, si concordano piani di rientro per mettere a posto gli elementi che creano rischio. A quel punto si può ingaggiate il fornitore». Il momento è favorevole per spingere su questa necessità che prima, in realtà, era stata trascurata anche dai pacchetti di incentivo di industria 4.0. Quando si parlava di acquisto di macchine connesse, non si faceva cenno alla cybersecurity. «Ora però il mondo è cambiato – dice Ferretti – nel Pnrr, al di là degli investimenti specifici in ogni capitolo da green a digitalizzazione della PA, c’è sempre indicato che è necessario tutelare e adeguare la cybersecurity, che è significativo del processo di evoluzione che c’è stato anche a livello istituzionale. E che porta alla cybersecurity by design».

Serve un approccio di cybersecurity by design (ma la manifattura è molto indietro, in Italia e nel mondo)

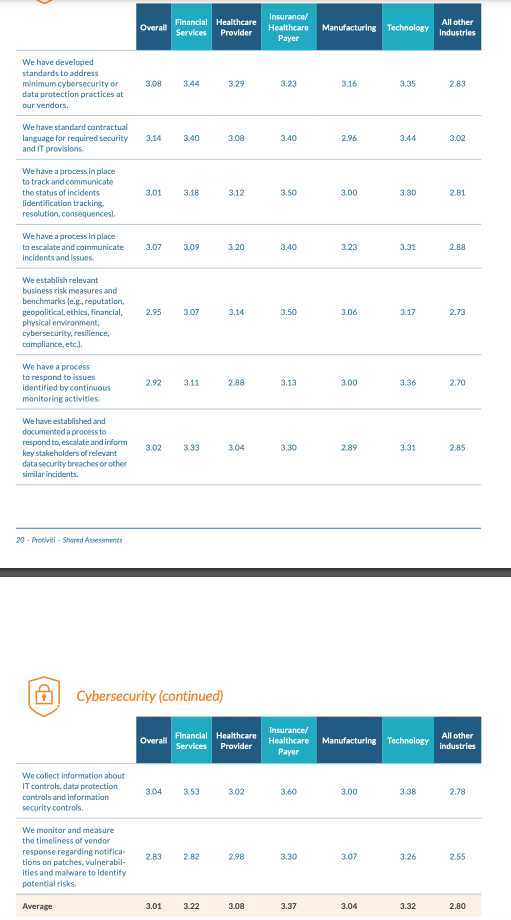

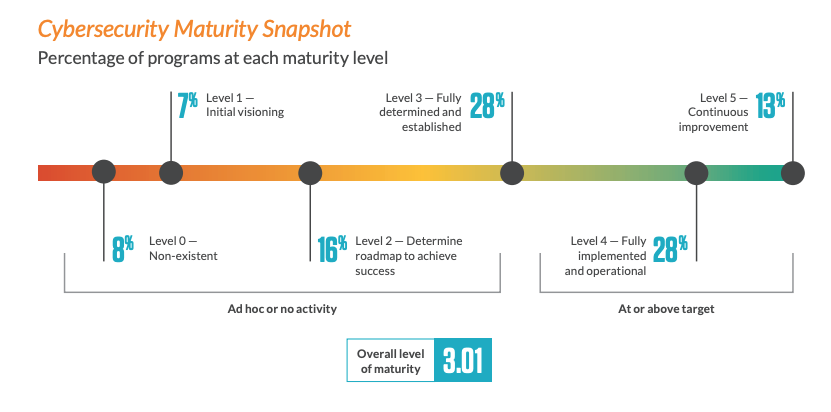

Questo contribuirà senza dubbio ad aumentare la consapevolezza, come già avvenuto per alcuni settori, in particolare nei Servizi Finanziari, Assicurazioni, Healthcare e Telecomunicazioni. Settori per cui esistono normative specifiche a partire dalla direttiva europea Dora, che definisce gli standard di sicurezza per il settore finanziario, fino alle linee guida di Eiopa sulle assicurazioni. E non è un caso che finanza e assicurazioni siamo quelli, secondo una ricerca che la stessa Protiviti ha condotto su 554 aziende di tutto il mondo, più avanti sulla via della sicurezza informatica di terza parte. I settori Manifatturiero, Automotive, Logistica sono invece più indietro. Ma rileva che in generale circa il 60% degli intervistati abbia un livello di maturità nella gestione della cybersecurity dei fornitori inferiore alla media. «Il punto di osservazione che abbiamo sul mercato italiano ci porta a confermare questa indicazione, con il settore industriale che sta iniziando ad affrontare il tema (in maniera strutturata e dedicando risorse importanti) solo recentemente».

Tipicamente l’industria diventa consapevole di questi rischi solo dopo che ha l’incidente. «Ci sono secondo me due ordini di aspetti – dice Ferretti – uno è la percezione del rischio non corretta. E su questo dobbiamo lavorare noi operatori del settore per creare consapevolezza. L’altro, che vale in particolare per le pmi, è la mancanza di competenze. Molto spesso in imprese medio piccole, che sono oltre il 95% del nostro tessuto industriale, i ruoli tecnici fanno un po’ tutto e non ci sono specialisti per ovvi limiti di budget. Per questo le azioni di mitigazione del rischio non vengono compiute in maniera adeguata».

Le normative che impongono anche all’industria italiana di verificare la sicurezza di prodotti e servizi

Non solo il Pnrr ma anche normative più specifiche stanno tracciando però, finalmente, una direzione diversa. Integrando l’aspetto della sicurezza man mano che la tecnologia avanza e trasforma i diversi settori industriali. «La normativa UNECE R.155 con focus sul settore auto obbliga i produttori dal 2024 a certificare la cybersecurity su tutti veicoli in commercio, verifica che deve essere svolta anche sulla catena di fornitura. Bisogna essere certi che i software di controllo della vettura non possano essere infettati da malware che disabilitino i sistemi di sicurezza o che compiano frodi sul guidatore. L’evoluzione delle smart road dotate di sensori e capaci di funzionare come alimentatori per le vetture, in cui le vetture diventano nodi di reti IoT, richiede questa evoluzione».

Ancora, due decreti di recente emanazione sulle industrie critiche contribuiscono a creare il mercato, il riferimento è al Perimetro di Sicurezza Nazionale Cibernetica (Psnc), istituito dal Dpcm 131 del 30 luglio 2020, e al Cvcn (Centro di Valutazione e Certificazione Nazionale) che deve supervisionare che dentro servizi e prodotti si utilizzino forniture compliant sul fronte della sicurezza informatica, in base al Decreto del Presidente della Repubblica del 5 febbraio 2021, n. 54. Le norme si applicano a un elenco (che per ora comprende 223 soggetti) di aziende che offrono servizi essenziali al Paese, in cui rientra per esempio il settore Aerospazio e Difesa. Ma l’obbligo si estende anche ai servizi esternalizzati (e dunque alla catena del valore). «Se queste procedure vengono prese come best practice, possono essere calate su tutte le aziende che vogliono difendere le proprie infrastrutture. Si tratta di un approccio che, sebbene sia pensato per servizi di un certo tipo, è scalabile. Le aziende devono adeguarsi sia per compliance sia perché ne va della loro economia e della loro operatività. Ne va del risultato economico ma anche della possibilità di stare sul mercato». Perché, per esempio, perdere i dati dei propri clienti per via di un attacco hacker genera sì un danno economico immediato e potenzialmente prolungato nel medio termine, ma anche un tema di reputazione. E può compromettere la governance, che è il fattore più importante quando si parla di ESG. In un momento storico come quello attuale in cui la sostenibilità viene proclamata come imprescindibile, se non si guarda anche ad aspetti come la cybersecurity a tutto tondo, rischia di restare un’etichetta di maniera sopra una scatola vuota.