Se nell’IT, dopo anni di attacchi e incidenti, la tematica di sicurezza ha ormai un ruolo centrale nella progettazione e nella conduzione dei sistemi informativi, nel mondo OT non c’è ancora la stessa consapevolezza. Quest’ultimo infatti paga una digitalizzazione molto recente e fatta a passo di carica dove le esigenze di sicurezza informatica degli asset industriali e delle relative reti di connessione sono state finora sottovalutate. Del resto, il mondo OT è abituato a parlare di sicurezza in termini di “safety” più che di cybersecurity. Insomma, fare sicurezza in fabbrica fino a oggi voleva dire, evitare gli infortuni sul lavoro, ovvero che gli operai non finissero con la mano sotto una pressa. Ma con la progressiva adozione delle nuove tecnologie introdotte dal piano Industria 4.0, non è più possibile prendere sottogamba l’argomento della Sicurezza Informatica Industriale.

«In fabbrica troviamo macchine Windows 7 o Windows XP che ospitano software SCADA (Supervisory Control And Data Acquisition) – ci dice Maurizio Milazzo, Director Industrial Digital Innovation & OT Security Innovation Manager di Cybertech – e ce ne sono tante, perché le priorità di operation sono diverse da quelle tipiche dell’IT, sono proprio opposte. Mentre nel mondo IT la sicurezza del dato è la cosa più importante, nel mondo industriale la cosa fondamentale è la disponibilità e l’affidabilità dell’asset industriale, e la sicurezza del dato che transita sulla rete viene dopo. Quindi fare il patching dei sistemi XP, o addirittura cambiare il sistema operativo, è quasi impossibile, non viene fatto perché su quel sistema operativo vengono appoggiati tutti i server Scada dei vari fornitori di macchinari, quali ABB, Rockwell, Emerson, Schneider, Siemens, che dovrebbero poi garantire che i loro asset industriali lavorerebbero nello stesso modo con le nuove versioni del sistema, cosa che non è così scontata. E quindi non volendosi prendere questo rischio, gli amministratori non fanno le patch ai sistemi XP».

In effetti, se in ambito IT esiste una sorta di febbre del cambiamento, per cui si tende a rinnovare spesso i sistemi per ottenere migliori prestazioni o minori costi digestione, in ambito industriale il mantra è piuttosto “Se funziona, non toccarlo”. Mantra seguito in modo religioso dalla maggior parte dei tecnici, che preferiscono evitare il rischio (concreto) che l’impianto non riparta correttamente dopo che si è aggiornato il software di uno dei PC di controllo. Questa ricerca di stabilità della rete industriale ha però una conseguenza: la continuità operativa dell’hardware è in genere garantita, ma ci si espone a problemi di cybersicurezza. E, manco a farlo apposta, il punto più critico non è tanto l’hardware o il software, ma il personale che si occupa delle macchine. Secondo un sondaggio di Sans, il personale rappresenta il 62% del rischio di compromissione.

«Nella parte operation, rispetto ai temi di cybersecurity le organizzazioni Industriali possono essere indietro di 10 o 15 anni rispetto alla parte IT security corporate – ammette Milazzo – la realtà dei fatti è che nel ambito industriale il rischio di compromissione supera quasi sicuramente 62% riportato dal sondaggio Sans 2019, che è basato sulla percezione dei rispondenti, e non su un’investigazione approfondita. Inoltre, secondo gli intervistati, le tecnologie contribuiscono ad aumentare la vulnerabilità per il 22% e i processi per il 14%».

Training e normative

Se la percezione è che il maggiore problema di sicurezza sia costituito dagli utenti (il concetto di Pebkac, “il problema si trova fra la tastiera e la sedia”, pare essere abbastanza generalizzato) come si può intervenire per migliorare la situazione?

«Noi proponiamo una serie di attività per far crescere la consapevolezza fra gli operatori del mondo industriale, della parte operation: quindi manutentori interni ed esterni, engineering, automation. Bisogna far sì che abbiano un approccio al lavoro che fanno tutti i giorni in un’ottica di cybersecurity. Affrontiamo il problema da vari punti di vista. C’è l’aspetto del training, c’è quello della conoscenza delle normative, e c’è l’aspetto delle campagne di phishing e dei cybersecurity games per creare consapevolezza.

Per quanto riguarda il training, offriamo la formazione sulle normative che riguardano i processi e sulle normative di cybersecurity, per esempio, la ISO27001 ma anche il NIS for Cyber Threat Intelligence e il NIST per il framework di cybersecurity. Per esempio, la consulenza sulle normative, ci è stata recentemente richiesta un’utility che si occupa del trattamento dell’acqua. Le infrastrutture critiche, come le utility, devono adeguarsi alla direttiva entro un certo periodo di tempo da quando viene recepita, e quindi entro i 12 mesi devono adempiere alle nuove normative, implementando adeguate tecnologie per mitigare il rischio e per massimizzare il livello di sicurezza.

Poi, specifico per il settore industriale c’è lo standard ISA 99 IEC 62443, che è la normativa di cybersecurity industriale riconosciuta in tutto il mondo. Essa riguarda sia gli operatori industriali che producono gli asset, i macchinari, (come ABB, Rockwell, Siemens…) sia aziende industriali (manifatturiere, food and beverage, infrastrutture critiche, eccetera) perché dà tutta una serie di indicazioni e comportamenti normativi. Sappiamo di una grossa azienda industriale italiana che sta facendo partire delle gare dove potranno partecipare solo coloro che hanno prodotti certificati secondo quello standard, quindi è una certificazione importante.

Noi facciamo un training in cui mettiamo nella stessa stanza sia il personale di operation, quindi automazione e ingegneria, sia il personale ICT, perché uno dei temi più importanti è: in un’organizzazione industriale, chi è il responsabile della sicurezza di operation? Perché oggi, nel mondo operation, il direttore dell’impianto è il re dell’impianto. Ha il suo budget, risponde della produzione o dell’erogazione del servizio al direttore generale, e non vede nessun altro. Invece L’IT manager o il CIO si occupano della parte IT corporate e non riescono a “entrare” nella parte riguardante lo stabilimento. Adesso si sta creando a macchia di leopardo una certa consapevolezza in tutta l’azienda. In genere, il direttore dell’impianto è impreparato a capire quali interventi di cybersecurity bisogna attivare, per cui si rivolge agli operatori industriali che già conosce bene. Quindi chiede per esempio ad ABB se ha un sistema di sicurezza digitale per le sue macchine, e ce l’ha, ma Schneider ha il suo, Siemens ha il suo e così via. E sono anche validi, ma in genere guardano ciascuno alle macchine di propria produzione, che conoscono bene, e un po’ meno a quello che c’è intorno. E quindi si crea una situazione di “security by obscurity”, il produttore ti dice che sei al sicuro e tu ti fidi. Ma purtroppo non funziona così. Per questo è necessario capire chi in azienda deve essere responsabile della sicurezza industriale. Nelle organizzazioni più grandi, tipo quelle Oil&Gas o Power Energy, è il CISO il responsabile di tutta la sicurezza digitale, sia lato impianti che nella IT della corporation. Ma nelle organizzazioni industriali più piccole non è così, lì la realtà è molto diversa. Noi stiamo parlando con il direttore della sicurezza di una grande azienda italiana, il quale ha in organico due persone per tutta la cybersecurity aziendale, non solo per l’OT, sul quale sta lavorando solo lui con me e con altre aziende per la parte cybersecurity. Ecco quindi la necessità di confrontarsi con esperti di settore esterni».

Chi sovrintende la cybersecurity OT?

Fare formazione in questo modo sembrerebbe propedeutico a una vera e propria riorganizzazione aziendale. In molte società, non è chiaro chi debba comandare sulla security IT e OT. La trasmissione del know-how dovrebbe aiutare le aziende a riorganizzarsi. Ma qual è la soluzione migliore, una persona IT che gestisce anche la sicurezza OT o una soluzione con due teste che rispondono al CISO?

«Dipende. Per esempio, una importante Organizzazione Oil&Gas italiana ha messo in piedi un gruppo misto, ma la leadership ce l’hanno le persone di automation. Incontravo 4 persone, 3 di automation e uno IT, e poi avevano inserito una persona che si occupava di audit risk management, cosa interessante. In altre realtà abbiamo visto altre soluzioni. C’è il direttore d’impianto consapevole di non capire quale scelte vadano fatte in security, l’importante per lui è che gli venga garantita la produzione sulla base del business plan che ha accettato, e quindi magari lascia la gestione alla parte IT. In altri casi il direttore di stabilimento vuole la leadership e prende dall’IT delle persone dedicate come “punti focali” verso le aziende esterne. Insomma l’approccio cambia da azienda ad azienda, anche per le dimensioni. Il training che facciamo è un momento importante perché riunisce le due tipologie di persone (IT e OT) che, in genere, parlano poco fra loro. Parlandosi creano consapevolezza, cosicché quando arriva un manutentore esterno, che fa per inserire la chiavetta USB nel PC con XP, anche se il tizio dell’IT non è nell’impianto, ci sarà qualcuno dell’automation che lo fermerà e gli dirà di controllare se la chiavetta è “pulita” prima di collegarla. Certo, si presume che il tecnico abbia già fatto questa prova, ma spesso anche loro sono orientati alla produzione e non alla cybersecurity. Insomma, aver messo i due tipi di persone nella stessa stanza è un successo, si raggiunge un obiettivo».

L’altro aspetto del training è quello della comprensione delle n, e degli assessment relativi. «Un’azienda si deve rendere conto che deve prendere il meglio dalle normative come NIS e NIST. Quindi è necessario che qualcuno all’interno dell’azienda, di solito chi si occupa di aspetti legal e privacy, si prenda l’incarico di mettere in pratica queste normative NIS e NIST e si assicuri che i processi vengano messi in pratica, in modo che l’azienda sia conforme. Quando i concetti vengono messi in pratica l’azienda è sicura “by design”, o comunque ragionevolmente più sicura di prima, perché le normative servono a essere più sicuri. Se gestisci infrastrutture critiche sei obbligato a farlo, ma se non lo sei ti conviene comunque».

Ma che tipo di attacchi diretti a colpire le strutture industriali potrebbero essere ridotti da una progettazione dell’impianto fatta tenendo ben presenti le normative di sicurezza? «Per esempio, in un’azienda di food&beverage un hacker può entrare in un PLC, da lì risalire alla rete IT, ed entrare nei server per rubare segreti industriali sulla produzione dei biscotti, della pasta, di una bevanda eccetera. Oppure può vedere chi sono i tuoi clienti, i tuoi fornitori, come sono le tue fatture, fare insomma spionaggio industriale. Tutte le aziende industriali italiane devono stare attente a questo tipo di attacchi, perché le nostre aziende, per qualità e per ingegnerizzazione dei prodotti, sono fra le prime al mondo. Noi siamo spiati da tutti, tutti vogliono imitare la Qualità dei prodotti Made in Italy. Oppure un hacker può entrare in un sistema Scada e bloccarti una linea di produzione, per farti consegnare in ritardo e scontentare i tuoi clienti. O può modificare senza che nessuno se ne accorga il firmware di un Plc, in modo che esso non dia segnali di allarme nonostante la linea realizzi prodotti di qualità inferiore a quella prevista, prodotti che finiranno sul mercato e creeranno un danno di immagine. Poi nel caso delle infrastrutture critiche ci sono vari esempi. Vedi Ucraina nel 2015, quando attaccanti russi sono entrati dalla parte IT corporate del locale gestore della rete elettrica, da lì hanno raggiunto la parte che controllava la trasmissione e distribuzione di energia e hanno messo al buio 3 città per diverse ore. Sono riusciti anche a staccare le linee telefoniche della zona, quindi i cittadini che telefonavano all’utility per avere informazioni sul black out non ricevevano risposte. Un altro esempio: nel 2014 in un aeroporto americano degli hacker usando il wi-fi della sala dei passeggeri sono entrati nel PLC del sistema di condizionamento, che era controllato da un cruscotto centrale collegato all’IT, e da lì sono arrivati a bloccare alcuni software di gestione, bloccando l’aeroporto per 4 ore. Provocando una notevole perdita economica, perché le compagnie hanno voluto i soldi indietro per gli slot non utilizzati, alcuni aerei hanno dovuto atterrare in aeroporti alternativi, insomma hanno creato vari problemi. E potremmo continuare con tanti altri esempi».

Una volta fatto il training sulle normative e resa l’azienda compliant, una volta creata una base di consapevolezza nel personale, c’è ancora parecchio lavoro da fare. Come affrontare, per esempio, il problema del phishing? «Fra le cose che facciamo per aumentare la consapevolezza nel personale OT ci sono anche le campagne di phishing e i cybersecurity games. Per la campagna di phishing ci si mette d’accordo con la persona di riferimento, il CISO o il direttore della security, e si manda una serie di email a un certo gruppo di persone che vogliamo rendere più consapevoli. Per esempio mandiamo delle mail ai 200 manutentori, contenenti dei link, dei Pdf che non devono essere aperti, eccetera. Noi monitoriamo il loro comportamento: quando aprono le mail, cosa leggono, quanto tempo ci dedicano se accedono ai link presenti, o addirittura scaricano gli allegati potenzialmente “rischiosi”, eccetera. Successivamente analizziamo il report insieme alla dirigenza indicando la gravità dei comportamenti e rischi connessi, consigliando delle semplici regole di prevenzione da seguire in futuro: ad esempio controllare il vero mittente oppure quando potersi fidare di un Pdf, eccetera. Così si comincia a creare consapevolezza. Poi c’è la formazione anche in aula dopo le campagne di phishing, o anche via webinar, e questa è una cosa che possiamo fare anche adesso che siamo tutti in smartworking. Altro strumento che migliora la consapevolezza in ottica cybersecurity, sono i cybersecurity games; per esempio mandiamo sul Pc di ogni singola persona dei quiz di cybersecurity, e se la risposta è sbagliata il sistema mi indica qual è la risposta giusta e perché. Possiamo mandare gli stessi quiz anche tramite smartphone, in brevi pillole formative. Si tratta di un lavoro continuo, non si esaurisce in una sessione, bisogna fare ogni tanto dei richiami».

Come si procede invece per l’individuazione delle vulnerabilità “fisiche”, quelle sugli impianti? «Si inizia facendo degli assessment con personale certificato ISA 99 IEC 62443, che verifica la conformità alla normativa di cybersecurity industriale, e quindi produce uno studio che evidenzia all’azienda quali sono le vulnerabilità presenti, con una matrice di rischio “a semaforo”: rosso vulnerabilità gravi, giallo quelle meno critiche, verde ciò che va bene. E poi se il cliente ce lo chiede diamo passiamo eventualmente alla fase della remediation, diciamo cosa deve fare per eliminare quelle vulnerabilità. E lo facciamo con competenze nostre e tool nostri, combinati con tecnologie leader di mercato, basate in genere sul motore di machine learning Yara. Si tratta di appliance che vanno collegate alla rete e analizzano il traffico, fanno asset inventory e asset visibility, individuano eventuali anomalie e producono uno studio che viene commentato con il cliente, mostrandogli dove sono le vulnerabilità più importanti e dando indicazioni di remediation».

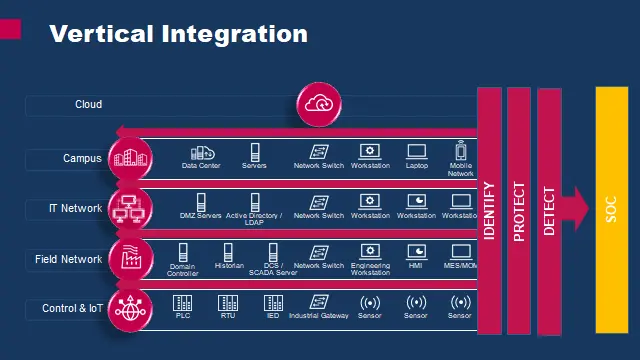

Cybertech ha a sua disposizione un SOC, Security Operation Center dal quale fornite vari tipi di servizi? «Il SOC ha l’importante compito di non abbandonare il cliente, dopo che abbiamo fatto il training, la consulenza sulle normative, il vulnerability assessment, i test di phishing e aiutato i dipendenti a migliorare l’ottica di cvbersecurity e dopo aver implementato una o più tecnologie di OT Security. Le grandi aziende industriali in genere il SOC se lo sono fatto in casa, ma nelle aziende industriali italiane del manufacturing, metallurgia, food&beverage, della meccatronica o altro queste competenze interne sono scarsissime, sulla sicurezza industriale spesso non c’è nessuno. Quindi devono essere aiutate. Così se il cliente decide di acquistare l’appliance con il software per tenere sotto controllo il traffico e le minacce della rete industriale, noi ci proponiamo per fargli i “managed services”: ci colleghiamo all’appliance dal nostro Soc e li aiutiamo a individuare le anomalie, a rispondere agli incidenti o a segnalarli al CISO dell’azienda se ce l’hanno, o all’IT manager. Adesso abbiamo avuto una richiesta interessante. Il cliente non ci sta chiedendo un intervento di tipo Soc, ma di tipo remote access, una soluzione basata su dei tunnel particolarmente protetti, cifrato sia nella partenza che all’arrivo che nel transito, con i quali collegarsi con i vari stabilimenti sparsi nel mondo e fare per esempio il patching o il transfer di software. Senza però fare la parte di intelligenza con machine learning che fanno gli altri, e questo è un altro servizio che facciamo da remoto senza andare dal cliente anche in tempo di pandemia. Il Soc lavora a tre livelli, da L1 a L3, con una ventina di postazioni a Roma, che poi si appoggiano al sistema di monitoraggio e controllo di Pont-Saint-Martin di Engineering. A livello 1 facciamo analisi degli eventi, identificazione, classificazione e prioritizzazione, e cominciamo a fare una prima investigazione degli incidenti. A livello 2 si prende in carico quello che è stato fatto a livello 1 e si fa un’investigazione più approfondita degli incidenti di sicurezza per creare un reporting al cliente con suggerimenti su come intervenire. Invece a livello 3 c’è la parte più intelligente, fin qui era tradizionale monitoraggio e controllo orientato al cybersecurity, invece a livello 3 c’è la forensic, c’è un’investigazione scientifica con strumenti di threat intelligence, rilevamento delle minacce, e si fa anche threat hunting, si vanno a cercare le minacce, cerchiamo di anticiparle. Poi si fanno dei servizi avanzati di vulnerability assessment e penetration testing, cercando di aiutare il cliente a risolvere gli incidenti di sicurezza da remoto o se serve intervenendo con personale nostro che va sul posto. Noi ci muoviamo come un Csirt (Computer Security Incident Response Team), ma non tutti i clienti ce lo chiedono. La maggior parte dei clienti ci chiedono i livelli 1 e 2, alcuni anche il livello 3, i clienti più grandi hanno personale interno per operare a livello 3».

Cybersecurity e business continuity Quanto ci vorrà ancora perché tutte le aziende manifatturiere capiscano che il rischio cyber per gli impianti OT è critico dal punto di vista della business continuity? «Torniamo allo spunto iniziale: non cambiano XP per non rischiare la business continuity. Quindi noi cerchiamo di aiutare le aziende da questo punto di vista. Diciamo che comincia a esserci consapevolezza, sempre a macchia di leopardo, anche in aziende non solo di infrastrutture critiche, che un asset industriale si può fermare perché non hai fatto manutenzione predittiva/condition monitoring o asset health, ma anche perché c’è una errata configurazione della rete industriale, o un attacco mirato che può venire dall’interno o dall’esterno su una linea di produzione. Prima di occuparmi di cybersecurity mi sono occupato di asset performance management, parliamo di manutenzione di asset industriali. La nostra mission non è fare all’azienda il progetto di cybersecurity, ma aiutarla a fare in modo che la sua produzione non si fermi mai, a meno che non lo decida l’azienda, magari per fare manutenzione. Al di fuori della manutenzione programmata, per esempio una raffineria che fa due fermate in un anno, con la cybersecurity e l’asset performance management noi facciamo in modo che la fabbrica non si fermi mai. È quello lo scopo»

Il futuro della cybersecurity OT

Il particolare momento che stiamo vivendo potrebbe influire sugli sviluppi futuri delle tecnologie di cybersecurity OT? «Penso che usciranno delle soluzioni tecnologiche che consentiranno sempre più in sicurezza il lavoro a distanza. Il direttore d’impianto che si collega con il tablet oggi è attaccabile, perché usa il suo wi-fi di casa che non è protetto come può fare il firewall aziendale, può succedere di tutto. In futuro aumenterà l’esigenza di accedere da remoto agli impianti industriali. Anche perché per esempio aziende che hanno stabilimenti all’estero, possono avere impianti in paesi meno evoluti, dove non è reperibile personale locale esperto in cybersecurity, quindi oggi bisogna andare di persona. E quindi la possibilità di accedere remotamente e vedere cosa sta transitando nell’impianto, fare asset inventory e asset visibility, e magari fare il patching da remoto, è una cosa che magari oggi viene fatta poco ma aumenterà molto».

Chi è Cybertech

Con 300 specialisti dislocati nelle sedi di Roma, Milano, Verona e in 6 filiali europee, Cybertech (www.cybertech.eu) è un importante player nel settore della sicurezza informatica. Precedentemente nota come Omnitechit, dal gennaio 2019 fa parte del gruppo Engineering, all’interno del quale ha assunto l’attuale denominazione. Nel 2018, prima dell’acquisizione, aveva un fatturato intorno ai 28 milioni di euro, in rapida crescita dai circa 18 dell’anno precedente. La mission dell’azienda è di proteggere la crescita sicura delle aziende clienti, grazie all’expertise nel minimizzare i rischi informatici che derivano dalla digital transformation. Cybertech offre servizi di Managed Security Services (Mss), Security Operation Center (Soc) e Computer Security Incident Response Team (Csirt) grazie alla Control room certificata ISO 27001